Nhóm gián điệp mạng có tên Bahamut được cho là đứng sau một chiến dịch được nhắm mục tiêu cao nhằm lây nhiễm cho người dùng thiết bị Android bằng các ứng dụng độc hại được thiết kế để trích xuất thông tin nhạy cảm.

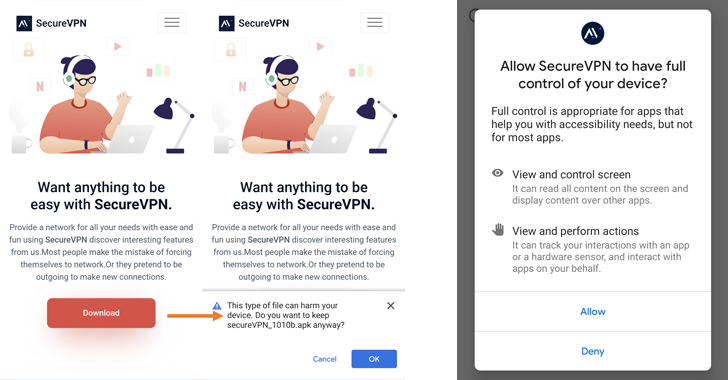

Công ty an ninh mạng ESET của Slovakia cho biết trong một báo cáo mới được chia sẻ với The hacker news, hoạt động này bắt đầu hoạt động từ tháng 1 năm 2022, bao gồm việc phân phối các ứng dụng VPN giả mạo thông qua một trang web SecureVPN giả mạo được thiết lập cho mục đích này.

Cho đến nay, ít nhất tám biến thể khác nhau của ứng dụng phần mềm gián điệp đã được phát hiện, trong đó chúng là phiên bản bị trojan hóa của các ứng dụng VPN hợp pháp như SoftVPN và OpenVPN.

Các ứng dụng giả mạo và các bản cập nhật của chúng được đẩy tới người dùng thông qua trang web lừa đảo. Người ta cũng nghi ngờ rằng các mục tiêu đã được lựa chọn cẩn thận, vì việc khởi chạy ứng dụng yêu cầu nạn nhân nhập khóa kích hoạt để kích hoạt các tính năng.

Điều này ngụ ý việc sử dụng một vectơ phân phối không xác định, mặc dù bằng chứng trước đây cho thấy rằng nó có thể ở dạng email lừa đảo trực tiếp, tin nhắn SMS hoặc tin nhắn trực tiếp trên các ứng dụng truyền thông xã hội.

Cơ chế khóa kích hoạt cũng được thiết kế để giao tiếp với máy chủ do tác nhân kiểm soát, ngăn chặn hiệu quả phần mềm độc hại vô tình được kích hoạt ngay sau khi khởi chạy trên thiết bị người dùng không được nhắm mục tiêu.

Bahamut đã bị Bellingcat vạch mặt vào năm 2017 dưới dạng một hoạt động hack cho thuê nhắm vào các quan chức chính phủ, các nhóm nhân quyền và các tổ chức nổi tiếng khác ở Nam Á và Trung Đông bằng các ứng dụng Android và iOS độc hại để theo dõi nạn nhân của nó.

“Có lẽ khía cạnh đặc biệt nhất trong nghề của Bahamut mà BlackBerry đã khám phá ra là việc nhóm này sử dụng các trang web, ứng dụng và nhân vật nguyên bản, được tạo ra một cách tỉ mỉ”, BlackBerry lưu ý vào tháng 10 năm 2020.

Đầu năm nay, Cyble đã nêu chi tiết hai nhóm tấn công lừa đảo do nhóm dàn dựng để đẩy các ứng dụng Android giả mạo dưới dạng ứng dụng trò chuyện.

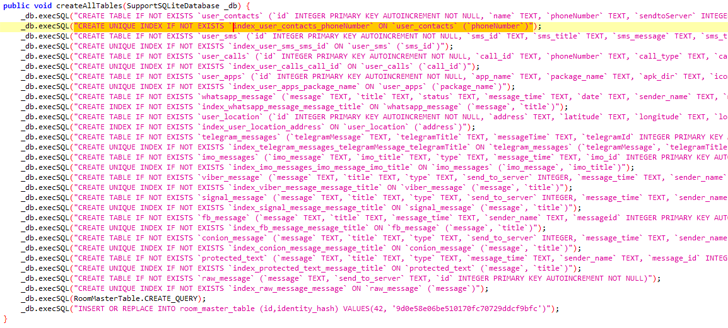

Làn sóng mới nhất đi theo một quỹ đạo tương tự, lừa người dùng cài đặt các ứng dụng VPN dường như vô hại nhưng có thể lấy ra một lượng lớn thông tin, bao gồm tệp, danh sách liên hệ, SMS, bản ghi cuộc gọi điện thoại, vị trí và tin nhắn từ WhatsApp, Facebook Messenger, Signal, Viber , Điện tín và WeChat.

Lukáš Štefanko, nhà nghiên cứu của ESET cho biết: “Việc đánh cắp dữ liệu được thực hiện thông qua chức năng keylogging của phần mềm độc hại, sử dụng sai các dịch vụ trợ năng”.

Một dấu hiệu cho thấy chiến dịch được duy trì tốt, kẻ đe dọa ban đầu đã đóng gói mã độc trong ứng dụng SoftVPN, trước khi chuyển sang OpenVPN, một sự thay đổi được giải thích là do ứng dụng SoftVPN thực tế đã ngừng hoạt động và không thể thiết lập một kết nối VPN.

“Chiến dịch di động do nhóm APT Bahamut điều hành vẫn đang hoạt động; nó sử dụng cùng một phương pháp phân phối các ứng dụng phần mềm gián điệp Android của mình thông qua các trang web mạo danh hoặc giả dạng các dịch vụ hợp pháp, như đã thấy trong quá khứ,” Štefanko nói thêm.