Một tác nhân đe dọa chưa từng được biết đến trước đây đã nhắm mục tiêu vào các công ty ở Hoa Kỳ và Đức bằng phần mềm độc hại riêng được thiết kế để đánh cắp thông tin bí mật.

Công ty bảo mật doanh nghiệp Proofpoint, đang theo dõi cụm hoạt động dưới tên thời gian chiếucho biết nhóm, được mệnh danh là TA866có khả năng là động cơ tài chính.

“TA866 là một tác nhân có tổ chức có thể thực hiện các cuộc tấn công được cân nhắc kỹ lưỡng ở quy mô dựa trên sự sẵn có của các công cụ tùy chỉnh; khả năng và kết nối để mua các công cụ và dịch vụ từ các nhà cung cấp khác và tăng khối lượng hoạt động”, công ty đánh giá.

Các chiến dịch do kẻ thù thực hiện được cho là đã bắt đầu vào khoảng ngày 3 tháng 10 năm 2022, với các cuộc tấn công được thực hiện qua email có chứa tệp đính kèm hoặc URL chứa bẫy dẫn đến phần mềm độc hại. Các tệp đính kèm bao gồm từ tệp Microsoft Publisher được chèn macro đến tệp PDF có URL trỏ đến tệp JavaScript.

Các cuộc xâm nhập cũng đã tận dụng việc chiếm quyền điều khiển cuộc trò chuyện để lôi kéo người nhận nhấp vào các URL có vẻ vô hại để bắt đầu một chuỗi tấn công gồm nhiều bước.

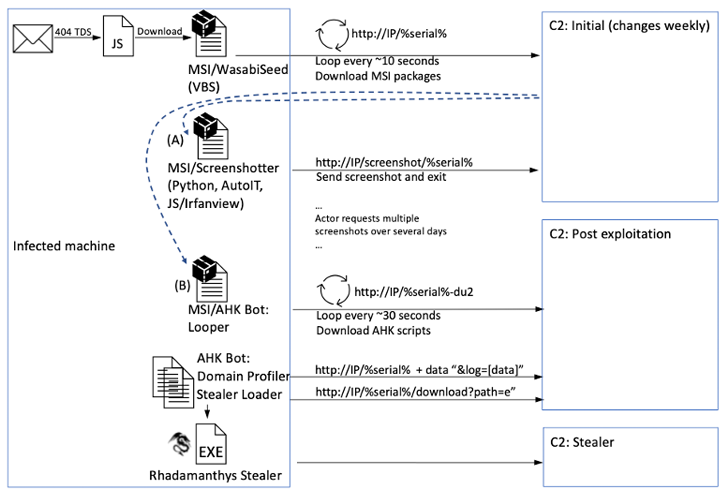

Bất kể phương thức được sử dụng là gì, việc thực thi tệp JavaScript đã tải xuống sẽ dẫn đến trình cài đặt MSI giải nén VBScript có tên là WasabiSeed, có chức năng như một công cụ để tìm nạp phần mềm độc hại giai đoạn tiếp theo từ một máy chủ từ xa.

Một trong những tải trọng được WasabiSeed tải xuống là Screenshotter, một tiện ích có nhiệm vụ chụp ảnh màn hình màn hình của nạn nhân theo định kỳ và truyền thông tin đó trở lại máy chủ chỉ huy và kiểm soát (C2).

Nhà nghiên cứu Proofpoint Axel F cho biết: “Điều này rất hữu ích cho kẻ đe dọa trong giai đoạn do thám và lập hồ sơ nạn nhân.

Giai đoạn trinh sát thành công được theo sau bởi việc phân phối thêm phần mềm độc hại để khai thác sau đó, với các cuộc tấn công chọn lọc triển khai bot dựa trên AutoHotKey (AHK) để loại bỏ kẻ đánh cắp thông tin có tên Rhadamanthys.

Proofpoint cho biết các URL được sử dụng trong chiến dịch liên quan đến hệ thống định hướng lưu lượng truy cập (TDS) được gọi là 404 TDS, cho phép kẻ thù chỉ phân phối phần mềm độc hại trong các tình huống mà nạn nhân đáp ứng một bộ tiêu chí cụ thể, chẳng hạn như địa lý, ứng dụng trình duyệt và hệ điều hành.

Nguồn gốc của TA866 vẫn chưa rõ ràng, mặc dù các tên biến và nhận xét bằng tiếng Nga đã được xác định trong mã nguồn của AHK Bot, một biến thể năm 2020 được sử dụng trong các cuộc tấn công nhằm vào các ngân hàng Canada và Hoa Kỳ. Phần mềm độc hại này cũng bị nghi ngờ đã được đưa vào sử dụng từ tháng 4 năm 2019.

“Việc sử dụng Screenshotter để thu thập thông tin trên máy chủ bị xâm nhập trước khi triển khai các tải trọng bổ sung cho thấy tác nhân đe dọa đang xem xét thủ công các lây nhiễm để xác định các mục tiêu có giá trị cao,” Proofpoint cho biết.

“Điều quan trọng cần lưu ý là để thỏa hiệp thành công, người dùng phải nhấp vào liên kết độc hại và nếu được lọc thành công, sẽ tương tác với tệp JavaScript để tải xuống và chạy các tải trọng bổ sung.”

Phát hiện này được đưa ra trong bối cảnh các tác nhân đe dọa đang thử các cách mới để thực thi mã trên thiết bị của mục tiêu tăng đột biến sau khi Microsoft chặn macro theo mặc định trong các tệp Office được tải xuống từ internet.

Điều này bao gồm việc sử dụng đầu độc tối ưu hóa công cụ tìm kiếm (SEO), quảng cáo độc hại và giả mạo thương hiệu để phân phối phần mềm độc hại bằng cách đóng gói các trọng tải dưới dạng phần mềm phổ biến, chẳng hạn như ứng dụng máy tính để bàn từ xa và nền tảng cuộc họp trực tuyến.

Hơn nữa, các quảng cáo lừa đảo trên kết quả tìm kiếm của Google đang được sử dụng để chuyển hướng người dùng không nghi ngờ đến các trang web lừa đảo thông tin xác thực được thiết kế để đánh cắp thông tin đăng nhập Dịch vụ web của Amazon (AWS), theo một chiến dịch mới được SentinelOne ghi lại.

Công ty an ninh mạng cho biết: “Sự gia tăng của Google Ads độc hại dẫn đến các trang web lừa đảo AWS thể hiện mối đe dọa nghiêm trọng đối với không chỉ người dùng bình thường mà cả các quản trị viên mạng và đám mây”.

“Sự dễ dàng mà các cuộc tấn công này có thể thực hiện, kết hợp với đối tượng lớn và đa dạng mà Google Ads có thể tiếp cận, khiến chúng trở thành một mối đe dọa đặc biệt mạnh mẽ.”

Một kỹ thuật khác đã chứng kiến sự gia tăng trong những tháng gần đây là việc lạm dụng các định dạng tệp mới như Microsoft OneNote và tài liệu Publisher để phân phối phần mềm độc hại.

Các cuộc tấn công không khác với các cuộc tấn công sử dụng các loại tệp Office độc hại khác, trong đó người nhận email bị lừa mở tài liệu và nhấp vào nút giả, dẫn đến việc thực thi mã HTA nhúng để truy xuất phần mềm độc hại Qakbot.

Andrew Brandt, nhà nghiên cứu của Sophos cho biết: “Trong nhiều năm qua, các quản trị viên email đã thiết lập các quy tắc ngăn chặn hoàn toàn hoặc đưa ra những cảnh báo nghiêm trọng đối với bất kỳ thư gửi đến nào có nguồn gốc từ bên ngoài tổ chức với nhiều định dạng tệp có thể lạm dụng được đính kèm”.

“Có vẻ như sổ ghi chép OneNote .one sẽ là định dạng tệp tiếp theo được đưa vào khối cắt tệp đính kèm email, nhưng hiện tại, nó vẫn là một rủi ro dai dẳng.”