Ngày 09 tháng 1 năm 2023Ravie LakshmananChuỗi cung ứng / CodeSec

Một vectơ tấn công mới nhắm mục tiêu vào thị trường tiện ích mở rộng Visual Studio Code có thể được tận dụng để tải lên các tiện ích mở rộng lừa đảo giả mạo là đối tác hợp pháp của chúng với mục tiêu thực hiện các cuộc tấn công chuỗi cung ứng.

Nhà nghiên cứu bảo mật Ilay Goldman của Aqua cho biết trong một báo cáo được công bố vào tuần trước rằng kỹ thuật này “có thể đóng vai trò là điểm khởi đầu cho một cuộc tấn công vào nhiều tổ chức”.

Các tiện ích mở rộng Mã VS, được quản lý thông qua thị trường do Microsoft cung cấp, cho phép các nhà phát triển thêm ngôn ngữ lập trình, trình gỡ lỗi và công cụ vào trình chỉnh sửa mã nguồn Mã VS để tăng cường quy trình làm việc của họ.

“Tất cả các tiện ích mở rộng đều chạy với đặc quyền của người dùng đã mở Mã VS mà không có bất kỳ hộp cát nào,” Goldman giải thích về những rủi ro tiềm ẩn khi sử dụng các tiện ích mở rộng Mã VS. “Điều này có nghĩa là tiện ích mở rộng có thể cài đặt bất kỳ chương trình nào trên máy tính của bạn, bao gồm cả ransomware, wiper, v.v.”

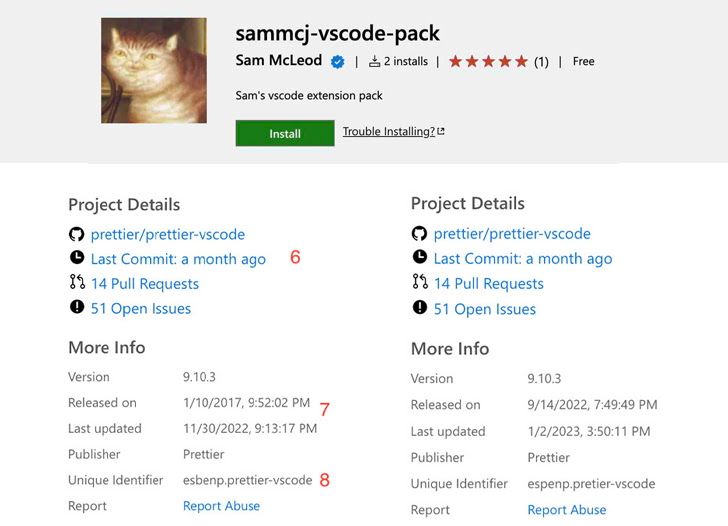

Cuối cùng, Aqua nhận thấy rằng kẻ đe dọa không chỉ có thể mạo danh một tiện ích mở rộng phổ biến với các biến thể nhỏ của URL, mà thị trường còn cho phép kẻ thù sử dụng cùng tên và các chi tiết của nhà xuất bản tiện ích mở rộng, bao gồm cả thông tin kho lưu trữ của dự án.

Mặc dù phương pháp này không cho phép sao chép số lượt cài đặt và số sao, nhưng thực tế là không có giới hạn nào đối với các đặc điểm nhận dạng khác có nghĩa là phương pháp này có thể được sử dụng để đánh lừa các nhà phát triển.

Nghiên cứu cũng phát hiện ra rằng huy hiệu xác minh được gán cho tác giả có thể bị bỏ qua một cách tầm thường vì dấu kiểm chỉ chứng minh rằng nhà xuất bản tiện ích mở rộng là chủ sở hữu thực sự của miền.

Nói cách khác, một tác nhân độc hại có thể mua bất kỳ miền nào, đăng ký miền đó để nhận dấu kiểm đã xác minh và cuối cùng tải phần mở rộng bị trojan hóa có cùng tên với phần mở rộng hợp pháp lên thị trường.

Aqua cho biết một tiện ích mở rộng bằng chứng khái niệm (PoC) giả dạng tiện ích định dạng mã Prettier đã đạt được hơn 1.000 lượt cài đặt trong vòng 48 giờ bởi các nhà phát triển trên toàn thế giới. Nó đã bị gỡ xuống.

Đây không phải là lần đầu tiên người ta lo ngại về các mối đe dọa chuỗi cung ứng phần mềm trong thị trường tiện ích mở rộng VS Code.

Vào tháng 5 năm 2021, công ty bảo mật doanh nghiệp Snyk đã phát hiện ra một số lỗi bảo mật trong các tiện ích mở rộng VS Code phổ biến với hàng triệu lượt tải xuống có thể đã bị những kẻ đe dọa lợi dụng để xâm phạm môi trường của nhà phát triển.

Goldman cho biết: “Những kẻ tấn công liên tục làm việc để mở rộng kho vũ khí kỹ thuật cho phép chúng chạy mã độc bên trong mạng của các tổ chức.