Ngày 29 tháng 6 năm 2023Ravie Lakshmanan

Nhóm do nhà nước Iran tài trợ có tên là MuddyWater đã được quy cho một khuôn khổ chỉ huy và kiểm soát (C2) chưa từng thấy trước đây có tên là rởmC2 được nam diễn viên đưa vào sử dụng từ năm 2021.

Công ty an ninh mạng Deep Instinct cho biết trong một báo cáo được chia sẻ với The Hacker News, bằng chứng cho thấy khuôn khổ được phát triển tích cực, tùy chỉnh đã được tận dụng trong cuộc tấn công vào Technion, một viện nghiên cứu của Israel vào tháng 2 năm 2023.

Hơn nữa, các liên kết bổ sung đã được phát hiện giữa chương trình dựa trên Python 3 và các cuộc tấn công khác do MuddyWater thực hiện, bao gồm cả việc khai thác liên tục các máy chủ PaperCut.

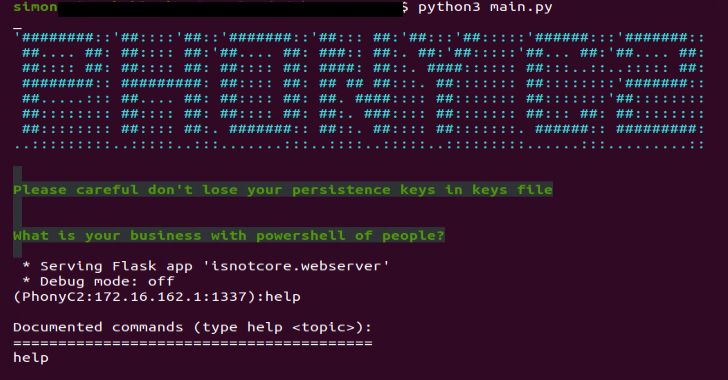

Nhà nghiên cứu bảo mật Simon Kenin cho biết: “Nó có cấu trúc và chức năng tương tự như MuddyC3, một framework C2 tùy chỉnh MuddyWater trước đây được viết bằng Python 2”. “MuddyWater liên tục cập nhật khung PhonyC2 và thay đổi TTP để tránh bị phát hiện.”

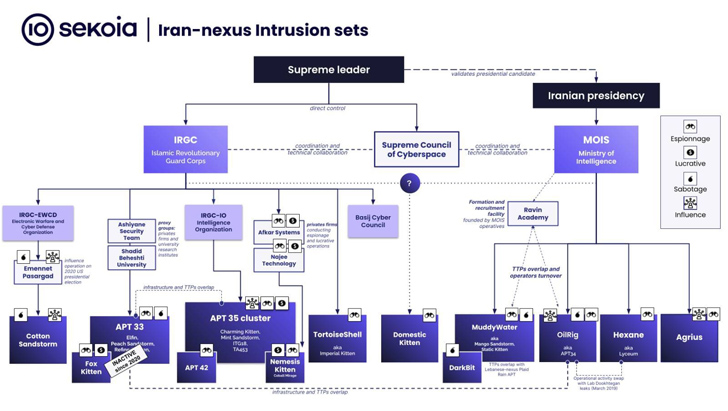

MuddyWater, còn được gọi là Mango Sandstorm (trước đây là Mercury), là một nhóm gián điệp mạng được biết là hoạt động thay mặt cho Bộ Tình báo và An ninh (MOIS) của Iran ít nhất là từ năm 2017.

Các phát hiện được đưa ra gần ba tháng sau khi Microsoft ám chỉ tác nhân đe dọa thực hiện các cuộc tấn công phá hoại trên môi trường lai, đồng thời kêu gọi sự hợp tác của nó với một cụm liên quan được theo dõi là Storm-1084 (còn gọi là DEV-1084 hoặc DarkBit) để do thám, kiên trì và chuyển động bên.

“Iran tiến hành các hoạt động mạng nhằm thu thập thông tin tình báo cho các mục đích chiến lược, chủ yếu nhắm vào các quốc gia láng giềng, đặc biệt là các đối thủ địa chính trị của Iran như Israel, Ả Rập Saudi và các nước vùng Vịnh Ả Rập, một trọng tâm liên tục được quan sát thấy trong tất cả các hoạt động kể từ năm 2011”, công ty an ninh mạng Pháp Sekoia cho biết trong một tổng quan về các cuộc tấn công mạng của chính phủ thân Iran.

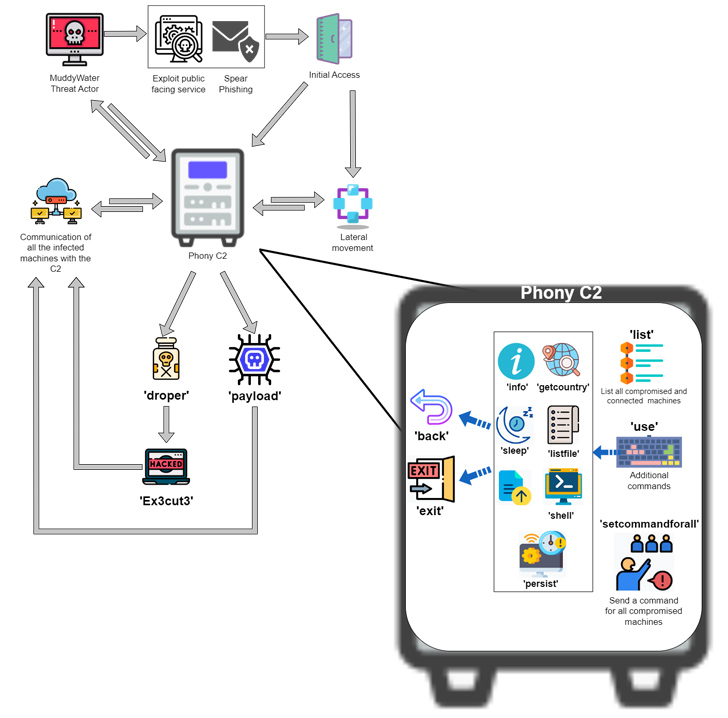

Các chuỗi tấn công do nhóm dàn dựng, giống như các nhóm xâm nhập mối quan hệ Iran khác, sử dụng các máy chủ giao tiếp công khai dễ bị tổn thương và kỹ thuật xã hội làm điểm truy cập ban đầu chính để vi phạm các mục tiêu quan tâm.

“Những điều này bao gồm việc sử dụng những con rối bằng tất lôi cuốn, sự hấp dẫn của các cơ hội việc làm trong tương lai, sự chào mời của các nhà báo và giả dạng các chuyên gia think tank để tìm kiếm ý kiến,” Recorded Future lưu ý vào năm ngoái. “Việc sử dụng kỹ thuật xã hội là một thành phần trung tâm của thủ công APT của Iran khi tham gia vào các hoạt động thông tin và gián điệp mạng.”

Deep Instinct cho biết họ đã phát hiện ra khuôn khổ PhonyC2 vào tháng 4 năm 2023 trên một máy chủ có liên quan đến cơ sở hạ tầng rộng lớn hơn mà MuddyWater đã sử dụng trong cuộc tấn công nhắm vào Technion vào đầu năm nay. Máy chủ tương tự cũng được tìm thấy để lưu trữ Ligolo, một công cụ tạo đường hầm đảo ngược chủ yếu được sử dụng bởi tác nhân đe dọa.

Kết nối bắt nguồn từ các tên phần mềm “C:\programdata\db.sqlite” và “C:\programdata\db.ps1,” mà Microsoft mô tả là các cửa hậu PowerShell tùy chỉnh được MuddyWater sử dụng và được tạo động thông qua khung PhonyC2 để thực thi trên vật chủ bị nhiễm.

PhonyC2 là một “khung sau khi khai thác được sử dụng để tạo ra các tải trọng khác nhau kết nối trở lại C2 và chờ hướng dẫn từ người điều hành để tiến hành bước cuối cùng của ‘chuỗi tiêu diệt xâm nhập'”, Kenin nói, gọi nó là phiên bản kế thừa của MuddyC3 và POWERSTATS.

Một số lệnh đáng chú ý được khung hỗ trợ như sau –

khối hàng: Tạo các tải trọng “C:\programdata\db.sqlite” và “C:\programdata\db.ps1” cũng như lệnh PowerShell để thực thi db.ps1, từ đó thực thi db.sqlite

ống nhỏ giọt: Tạo các biến thể khác nhau của lệnh PowerShell để tạo “C:\programdata\db.sqlite” bằng cách liên hệ với máy chủ C2 và ghi nội dung được mã hóa do máy chủ gửi vào tệp

Ex3cut3: Tạo các biến thể khác nhau của các lệnh PowerShell để tạo “C:\programdata\db.ps1” — một tập lệnh chứa logic để giải mã db.sqlite — và giai đoạn cuối

danh sách: Liệt kê tất cả các máy đã kết nối với máy chủ C2

setcommandforall: Thực thi đồng thời cùng một lệnh trên tất cả các máy chủ được kết nối

sử dụng: Nhận trình bao PowerShell trên máy tính từ xa để chạy nhiều lệnh hơn

kiên trì: Tạo mã PowerShell để cho phép người vận hành có được sự kiên trì trên máy chủ bị nhiễm để nó sẽ kết nối trở lại máy chủ khi khởi động lại

Mark Vaitzman, trưởng nhóm nghiên cứu mối đe dọa tại Deep Instinct nói với The Hacker News: “Khung tạo ra cho người vận hành các tải trọng powershell khác nhau. “Người vận hành cần có quyền truy cập ban đầu vào máy nạn nhân để thực thi chúng. Một số tải trọng được tạo kết nối trở lại với người vận hành C2 để cho phép duy trì.”

Muddywater không phải là nhóm quốc gia duy nhất của Iran để mắt đến Israel. Trong những tháng gần đây, nhiều thực thể khác nhau trong nước đã trở thành mục tiêu của ít nhất ba tác nhân khác nhau như Charming Kitten (hay còn gọi là APT35), Imperial Kitten (hay còn gọi là Tortoiseshell) và Agrius (hay còn gọi là Bão cát hồng).

“C2 là thứ kết nối giai đoạn đầu của cuộc tấn công với bước cuối cùng,” Vaitzman nói. “Đối với MuddyWater, khung C2 rất quan trọng vì nó cho phép họ tàng hình và thu thập dữ liệu từ các nạn nhân. Đây không phải là khung C2 tùy chỉnh đầu tiên hoặc cuối cùng mà họ sử dụng trong các cuộc tấn công lớn.”