Nhiều lỗ hổng bảo mật đã được tiết lộ trong các máy bơm truyền dịch có kết nối internet của Baxter được các chuyên gia chăm sóc sức khỏe sử dụng trong môi trường lâm sàng để cấp phát thuốc cho bệnh nhân.

“Việc khai thác thành công các lỗ hổng này có thể dẫn đến quyền truy cập vào dữ liệu nhạy cảm và thay đổi cấu hình hệ thống”, Cơ quan An ninh mạng và Cơ sở hạ tầng Hoa Kỳ (CISA) cho biết trong một cuộc tư vấn phối hợp.

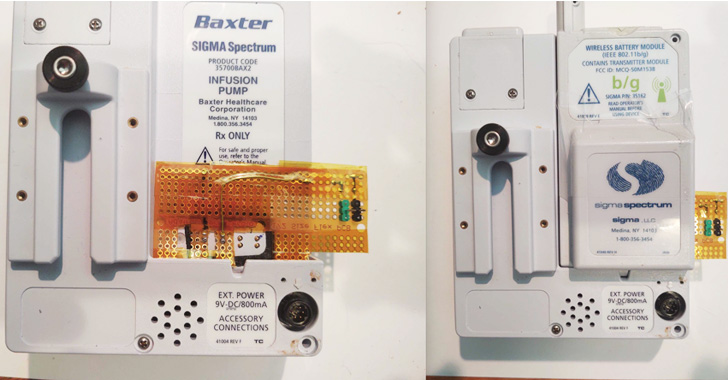

Máy bơm truyền dịch là thiết bị có kết nối internet được các bệnh viện sử dụng để đưa thuốc và dinh dưỡng trực tiếp vào hệ thống tuần hoàn của bệnh nhân.

Bốn lỗ hổng được đề cập, được phát hiện bởi công ty an ninh mạng Rapid7 và được báo cáo cho Baxter vào tháng 4 năm 2022, ảnh hưởng đến các hệ thống Sigma Spectrum Infusion sau:

Sigma Spectrum v6.x model 35700BAX Sigma Spectrum v8.x model 35700BAX2 Baxter Spectrum IQ (v9.x) model 35700BAX3 Sigma Spectrum LVP v6.x Mô-đun pin không dây v16, v16D38, v17, v17D19, v20D29 đến v20D32 và v22D24 đến v22D28 Sigma Mô-đun pin không dây Spectrum LVP v8.x v17, v17D19, v20D29 đến v20D32 và v22D24 đến v22D28 Baxter Spectrum IQ LVP (v9.x) với Mô-đun pin không dây v22D19 đến v22D28

Dưới đây là danh sách các sai sót được phát hiện –

CVE-2022-26390 (Điểm CVSS: 4,2) – Lưu trữ thông tin đăng nhập mạng và thông tin sức khỏe bệnh nhân (PHI) ở định dạng không được mã hóa

CVE-2022-26392 (Điểm CVSS: 2.1) – Lỗ hổng chuỗi định dạng khi chạy phiên Telnet

CVE-2022-26393 (Điểm CVSS: 5,0) – Lỗ hổng trong chuỗi định dạng khi xử lý thông tin Wi-Fi SSID và

CVE-2022-26394 (Điểm CVSS: 5.5) – Thiếu xác thực lẫn nhau với máy chủ máy chủ cổng

Việc khai thác thành công các lỗ hổng nói trên có thể gây ra tình trạng từ chối dịch vụ (DoS) từ xa hoặc cho phép kẻ tấn công có quyền truy cập vật lý vào thiết bị để trích xuất thông tin nhạy cảm hoặc thực hiện các cuộc tấn công trung gian.

Deral Heiland, nhà nghiên cứu bảo mật chính cho IoT tại Rapid7, nói với The Hacker News, các lỗ hổng có thể dẫn đến “mất dữ liệu mật khẩu Wi-Fi quan trọng, có thể dẫn đến truy cập mạng lớn hơn nếu mạng không được phân đoạn đúng cách”.

Baxter, trong một cuộc tư vấn, nhấn mạnh rằng các vấn đề chỉ ảnh hưởng đến những khách hàng sử dụng khả năng không dây của Hệ thống truyền dịch phổ, nhưng cũng cảnh báo rằng nó có thể dẫn đến việc trì hoãn hoặc gián đoạn liệu pháp nếu các sai sót được vũ khí hóa.

“Nếu bị khai thác, các lỗ hổng có thể dẫn đến sự gián đoạn của [Wireless Battery Module] hoạt động, ngắt kết nối WBM khỏi mạng không dây, thay đổi cấu hình của WBM, hoặc tiếp xúc với dữ liệu được lưu trữ trên WBM, “công ty cho biết.

Những phát hiện mới nhất là một dấu hiệu khác cho thấy các lỗ hổng phần mềm phổ biến tiếp tục hoành hành ngành y tế như thế nào, một sự phát triển liên quan đến những tác động tiềm ẩn của chúng ảnh hưởng đến việc chăm sóc bệnh nhân.

Điều đó nói lên rằng, đây không phải là lần đầu tiên lỗi bảo mật trong máy bơm truyền dịch xuất hiện trong máy quét. Đầu tháng 3 này, Palo Alto Networks Unit 42 đã tiết lộ rằng phần lớn các máy bơm truyền dịch đã tiếp xúc với gần 40 lỗ hổng đã biết, cho thấy sự cần thiết phải bảo vệ các hệ thống chăm sóc sức khỏe khỏi các mối đe dọa bảo mật.

Baxter khuyến nghị khách hàng đảm bảo rằng tất cả dữ liệu và cài đặt đều bị xóa khỏi các máy bơm ngừng hoạt động, đặt hệ thống truyền dịch sau tường lửa, thực thi phân đoạn mạng và sử dụng các giao thức bảo mật mạng không dây mạnh mẽ để ngăn truy cập trái phép.

Điều quan trọng là phải “thực hiện các quy trình và thủ tục để quản lý việc thu hồi công nghệ y tế, [and] để đảm bảo rằng PII và / hoặc dữ liệu cấu hình như Wi-Fi, WPA, PSK, v.v., được xóa khỏi thiết bị trước khi bán lại hoặc chuyển cho một bên khác “, Heiland nói.

“Duy trì bảo mật vật lý mạnh mẽ trong và xung quanh các khu vực y tế có chứa thiết bị MedTech, cũng như các khu vực có quyền truy cập vào mạng y sinh. Thực hiện phân đoạn mạng cho tất cả các mạng y sinh để ngăn các mạng chung hoặc mạng kinh doanh khác giao tiếp với thiết bị MedTech.”

.