Ngày 01 tháng 7 năm 2023Ravie LakshmananAn ninh trang web / Mối đe dọa mạng

Có tới 200.000 trang web WordPress có nguy cơ bị tấn công liên tục khai thác lỗ hổng bảo mật nghiêm trọng chưa được vá trong plugin Ultimate Member.

Lỗ hổng, được theo dõi là CVE-2023-3460 (điểm CVSS: 9,8), ảnh hưởng đến tất cả các phiên bản của plugin Ultimate Member, bao gồm cả phiên bản mới nhất (2.6.6) được phát hành vào ngày 29 tháng 6 năm 2023.

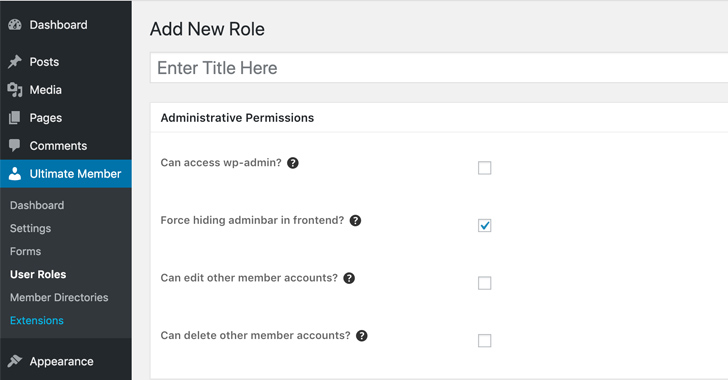

Ultimate Member là một plugin phổ biến tạo điều kiện thuận lợi cho việc tạo hồ sơ người dùng và cộng đồng trên các trang web WordPress. Nó cũng cung cấp các tính năng quản lý tài khoản.

“Đây là một vấn đề rất nghiêm trọng: những kẻ tấn công không được xác thực có thể khai thác lỗ hổng này để tạo tài khoản người dùng mới với các đặc quyền quản trị, trao cho họ quyền kiểm soát hoàn toàn các trang web bị ảnh hưởng”, công ty bảo mật WordPress WPScan cho biết trong một cảnh báo.

Mặc dù thông tin chi tiết về lỗ hổng đã bị giữ lại do lạm dụng tích cực, nhưng nó bắt nguồn từ logic danh sách chặn không phù hợp được đưa ra để thay đổi giá trị meta người dùng wp_capabilities của người dùng mới thành giá trị meta của quản trị viên và có toàn quyền truy cập vào trang web.

“Mặc dù plugin có một danh sách các khóa bị cấm được xác định trước mà người dùng không thể cập nhật, nhưng vẫn có những cách đơn giản để bỏ qua các bộ lọc được đặt tại chỗ, chẳng hạn như sử dụng các trường hợp khác nhau, dấu gạch chéo và mã hóa ký tự trong giá trị khóa meta được cung cấp trong các phiên bản dễ bị tổn thương của plugin,” nhà nghiên cứu của Wordfence, Chloe Chamberland cho biết.

Sự cố được đưa ra ánh sáng sau khi xuất hiện các báo cáo về tài khoản quản trị viên giả mạo được thêm vào các trang web bị ảnh hưởng, khiến những người bảo trì plugin đưa ra các bản sửa lỗi một phần trong các phiên bản 2.6.4, 2.6.5 và 2.6.6. Một bản cập nhật mới dự kiến sẽ được phát hành trong những ngày tới.

“Lỗ hổng leo thang đặc quyền được sử dụng thông qua UM Forms,” Ultimate Member cho biết trong ghi chú phát hành. “Đã biết rõ lỗ hổng đó cho phép người lạ tạo người dùng WordPress cấp quản trị viên.”

Tuy nhiên, WPScan đã chỉ ra rằng các bản vá chưa hoàn chỉnh và họ đã tìm thấy nhiều phương pháp để phá vỡ chúng, nghĩa là vấn đề vẫn có thể bị khai thác tích cực.

Trong các cuộc tấn công được quan sát, lỗ hổng đang được sử dụng để đăng ký tài khoản mới dưới tên apads, se_brutal, segs_brutal, wpadmins, wpengine_backup và wpenginer để tải lên các plugin và chủ đề độc hại thông qua bảng quản trị của trang web.

Người dùng Ultimate Member nên tắt plugin cho đến khi có bản vá thích hợp lấp đầy hoàn toàn lỗ hổng bảo mật. Bạn cũng nên kiểm tra tất cả người dùng cấp quản trị viên trên các trang web để xác định xem có bất kỳ tài khoản trái phép nào đã được thêm vào hay không.