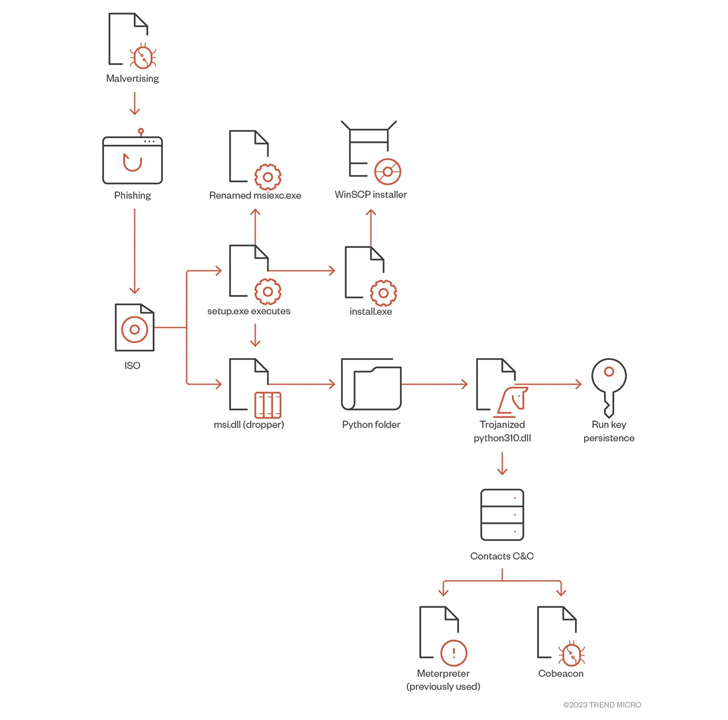

Các tác nhân đe dọa liên quan đến phần mềm tống tiền BlackCat đã được quan sát thấy đang sử dụng các thủ thuật quảng cáo độc hại để phân phối các trình cài đặt giả mạo của ứng dụng truyền tệp WinSCP.

Các nhà nghiên cứu của Trend Micro cho biết trong một phân tích được công bố vào tuần trước: “Những kẻ độc hại đã sử dụng quảng cáo độc hại để phân phối một phần mềm độc hại thông qua các trang web nhân bản của các tổ chức hợp pháp. “Trong trường hợp này, việc phân phối liên quan đến một trang web của ứng dụng nổi tiếng WinSCP, một ứng dụng Windows nguồn mở để truyền tệp.”

Quảng cáo độc hại đề cập đến việc sử dụng các kỹ thuật đầu độc SEO để phát tán phần mềm độc hại thông qua quảng cáo trực tuyến. Nó thường liên quan đến việc chiếm quyền điều khiển một tập hợp từ khóa đã chọn để hiển thị quảng cáo không có thật trên các trang kết quả tìm kiếm của Bing và Google với mục tiêu chuyển hướng người dùng không nghi ngờ đến các trang sơ sài.

Ý tưởng là lừa những người dùng đang tìm kiếm các ứng dụng như WinSCP tải xuống phần mềm độc hại, trong trường hợp này là một cửa hậu chứa Beacon Cobalt Strike kết nối với máy chủ từ xa để thực hiện các hoạt động tiếp theo, đồng thời sử dụng các công cụ hợp pháp như AdFind để hỗ trợ khám phá mạng .

Quyền truy cập do Cobalt Strike cung cấp còn bị lạm dụng để tải xuống một số chương trình nhằm tiến hành trinh sát, liệt kê (PowerView), di chuyển ngang (PsExec), vượt qua phần mềm chống vi-rút (KillAV BAT) và lọc dữ liệu khách hàng (ứng dụng khách PuTTY Secure Copy). Cũng có thể quan sát thấy việc sử dụng công cụ trốn tránh phòng thủ của Kẻ hủy diệt để can thiệp vào phần mềm bảo mật bằng cách tấn công Mang trình điều khiển dễ bị tổn thương của riêng bạn (BYOVD).

Trong chuỗi tấn công do công ty an ninh mạng nêu chi tiết, các tác nhân đe dọa đã đánh cắp các đặc quyền của quản trị viên cấp cao nhất để tiến hành các hoạt động sau khai thác và cố gắng thiết lập tính bền vững bằng cách sử dụng các công cụ quản lý và giám sát từ xa như AnyDesk cũng như truy cập vào các máy chủ dự phòng.

“Rất có khả năng doanh nghiệp sẽ bị ảnh hưởng đáng kể bởi cuộc tấn công nếu tìm cách can thiệp sau đó, đặc biệt là khi các tác nhân đe dọa đã thành công trong việc giành được quyền truy cập ban đầu vào các đặc quyền của quản trị viên miền và bắt đầu thiết lập các cửa hậu và sự kiên trì,” Trend Micro cho biết .

Sự phát triển này chỉ là ví dụ mới nhất về việc các tác nhân đe dọa tận dụng nền tảng Google Ads để phân phát phần mềm độc hại. Vào tháng 11 năm 2022, microsoft đã tiết lộ một chiến dịch tấn công sử dụng dịch vụ quảng cáo để triển khai BATLOADER, sau đó được sử dụng để loại bỏ phần mềm tống tiền Royal.

Nó cũng xuất hiện khi công ty an ninh mạng Avast của Séc phát hành một bộ giải mã miễn phí cho phần mềm tống tiền Akira non trẻ để giúp nạn nhân khôi phục dữ liệu của họ mà không phải trả tiền cho các nhà khai thác. Akira, lần đầu tiên xuất hiện vào tháng 3 năm 2023, kể từ đó đã mở rộng phạm vi mục tiêu của mình để bao gồm các hệ thống Linux.

Các nhà nghiên cứu của Avast cho biết: “Akira có một số điểm tương đồng với phần mềm tống tiền Conti v2, điều này có thể chỉ ra rằng các tác giả phần mềm độc hại ít nhất đã lấy cảm hứng từ các nguồn Conti bị rò rỉ”. Công ty không tiết lộ cách bẻ khóa thuật toán mã hóa của ransomware.

Tổ chức Conti/TrickBot, hay còn gọi là Gold Ulrick hoặc ITG23, đã ngừng hoạt động vào tháng 5 năm 2022 sau khi hứng chịu một loạt sự kiện gây gián đoạn do cuộc xâm lược Ukraine của Nga bắt đầu. Nhưng nhóm tội phạm điện tử vẫn tiếp tục tồn tại cho đến ngày nay, mặc dù là các thực thể nhỏ hơn và sử dụng cơ sở hạ tầng và cơ sở hạ tầng dùng chung để phân phối kho của chúng.

IBM Security X-Force, trong một nghiên cứu sâu gần đây, cho biết các công cụ mật mã của băng đảng, là các ứng dụng được thiết kế để mã hóa và che giấu phần mềm độc hại nhằm tránh bị máy quét chống vi-rút phát hiện và cản trở phân tích, cũng đang được sử dụng để phổ biến các chủng phần mềm độc hại mới như Aresloader, Canyon , CargoBay, DICELOADER, Lumma C2, Matanbuchus, Minodo (trước đây là Domino), Pikabot, SVCReady, Vidar.

Các nhà nghiên cứu bảo mật Charlotte Hammond và Ole Villadsen cho biết: “Trước đây, các loại tiền điện tử được sử dụng chủ yếu với các dòng phần mềm độc hại cốt lõi có liên quan đến ITG23 và các đối tác thân cận của chúng”. “Tuy nhiên, sự rạn nứt của ITG23 và sự xuất hiện của các phe phái, mối quan hệ và phương pháp mới, đã ảnh hưởng đến cách sử dụng mật mã.”

Bất chấp tính chất năng động của hệ sinh thái tội phạm mạng, khi các tác nhân mạng bất chính đến rồi đi, và một số hoạt động hợp tác với nhau, đóng cửa hoặc đổi thương hiệu cho các kế hoạch có động cơ tài chính của chúng, thì ransomware vẫn tiếp tục là mối đe dọa thường xuyên.

Điều này bao gồm sự xuất hiện của một nhóm ransomware-as-a-service (RaaS) mới có tên là Rhysida, chủ yếu tập trung vào các lĩnh vực giáo dục, chính phủ, sản xuất và công nghệ trên khắp Tây Âu, Bắc và Nam Mỹ và Úc.

“Rhysida là một ứng dụng ransomware mã hóa Windows 64-bit Portable Executable (PE) được biên dịch bằng MINGW/GCC,” SentinelOne cho biết trong một bài viết kỹ thuật. “Trong mỗi mẫu được phân tích, tên chương trình của ứng dụng được đặt thành Rhysida-0.1, cho thấy công cụ này đang ở giai đoạn phát triển ban đầu.”