Ngày 01 tháng 7 năm 2023Ravie Lakshmanan Bảo mật điểm cuối / Phần mềm độc hại

Các nhà nghiên cứu đã vén bức màn về phiên bản cập nhật của phần mềm độc hại Apple macOS có tên Cái xô rỉ sét đi kèm với các khả năng cải tiến để thiết lập tính bền bỉ và tránh bị phần mềm bảo mật phát hiện.

Các nhà nghiên cứu của Elastic Security Labs cho biết trong một báo cáo được công bố trong tuần này: “Biến thể này của Rustbucket, một dòng phần mềm độc hại nhắm mục tiêu vào các hệ thống macOS, bổ sung thêm các khả năng bền bỉ chưa từng thấy trước đây”. “

RustBucket là tác phẩm của một kẻ đe dọa Bắc Triều Tiên có tên là BlueNoroff, là một phần của nhóm xâm nhập lớn hơn được theo dõi dưới tên Lazarus Group, một đơn vị hack tinh nhuệ được giám sát bởi Tổng cục Trinh sát (RGB), cơ quan tình báo chính của đất nước.

Phần mềm độc hại này được đưa ra ánh sáng vào tháng 4 năm 2023, khi Jamf Threat Labs mô tả nó là một cửa hậu dựa trên AppleScript có khả năng truy xuất tải trọng giai đoạn hai từ một máy chủ từ xa. Elastic đang giám sát hoạt động với tên REF9135.

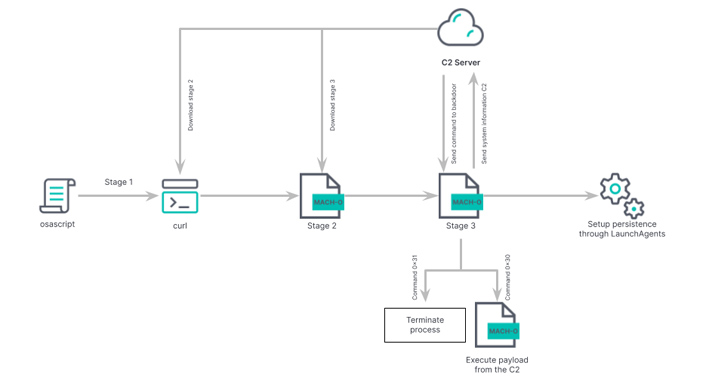

Phần mềm độc hại giai đoạn hai, được biên dịch trong Swift, được thiết kế để tải xuống phần mềm độc hại chính từ máy chủ chỉ huy và kiểm soát (C2), một tệp nhị phân dựa trên Rust với các tính năng thu thập thông tin mở rộng cũng như tìm nạp và chạy Mach-O bổ sung nhị phân hoặc shell script trên hệ thống bị xâm nhập.

Đây là phiên bản đầu tiên của phần mềm độc hại BlueNoroff nhắm mục tiêu cụ thể đến người dùng macOS, mặc dù phiên bản .NET của RustBucket đã xuất hiện trong tự nhiên với một bộ tính năng tương tự.

“Hoạt động gần đây của Bluenoroff minh họa cách các nhóm xâm nhập chuyển sang ngôn ngữ đa nền tảng trong nỗ lực phát triển phần mềm độc hại của họ, tiếp tục mở rộng khả năng của họ để mở rộng phạm vi nạn nhân”, công ty an ninh mạng Sekoia của Pháp cho biết trong một phân tích về chiến dịch RustBucket vào cuối tháng 5 năm 2023.

Chuỗi lây nhiễm bao gồm một tệp trình cài đặt macOS cài đặt trình đọc PDF cửa sau nhưng vẫn hoạt động. Một khía cạnh quan trọng của các cuộc tấn công là hoạt động độc hại chỉ được kích hoạt khi tệp PDF được vũ khí hóa được khởi chạy bằng trình đọc PDF giả mạo. Vectơ xâm nhập ban đầu bao gồm các email lừa đảo, cũng như sử dụng các nhân vật không có thật trên các mạng xã hội như LinkedIn.

Các cuộc tấn công được quan sát có mục tiêu cao và tập trung vào các tổ chức liên quan đến tài chính ở Châu Á, Châu Âu và Hoa Kỳ, cho thấy rằng hoạt động này hướng tới việc tạo doanh thu bất hợp pháp để trốn tránh các lệnh trừng phạt.

Điều làm cho phiên bản mới được xác định trở nên đáng chú ý là cơ chế bền bỉ khác thường của nó và việc sử dụng miền DNS động (docsend.linkpc[.]net) để chỉ huy và kiểm soát, bên cạnh việc kết hợp các biện pháp tập trung vào việc duy trì hoạt động dưới sự giám sát của radar.

“Trong trường hợp của mẫu RUSTBUCKET được cập nhật này, nó thiết lập tính bền vững của chính nó bằng cách thêm một tệp plist tại đường dẫn /Users/