Ngày 17 tháng 1 năm 2023Ravie Lakshmanan Ứng phó với mối đe dọa / Phần mềm độc hại

Nghiên cứu mới đã phát hiện ra rằng các tác nhân đe dọa có thể lạm dụng một tính năng hợp pháp trong GitHub Codespaces để cung cấp phần mềm độc hại cho hệ thống nạn nhân.

GitHub Codespaces là môi trường phát triển có thể định cấu hình dựa trên đám mây cho phép người dùng gỡ lỗi, bảo trì và thực hiện các thay đổi đối với cơ sở mã nhất định từ trình duyệt web hoặc thông qua tích hợp trong Visual Studio Code.

Nó cũng đi kèm với tính năng chuyển tiếp cổng cho phép truy cập ứng dụng web đang chạy trên một cổng cụ thể trong không gian mã trực tiếp từ trình duyệt trên máy cục bộ cho mục đích thử nghiệm và gỡ lỗi.

“Bạn cũng có thể chuyển tiếp một cổng theo cách thủ công, gắn nhãn các cổng được chuyển tiếp, chia sẻ các cổng được chuyển tiếp với các thành viên trong tổ chức của mình, chia sẻ công khai các cổng được chuyển tiếp và thêm các cổng được chuyển tiếp vào cấu hình không gian mã”, GitHub giải thích trong tài liệu của mình.

Điều quan trọng cần lưu ý ở đây là bất kỳ cổng chuyển tiếp nào được công khai cũng sẽ cho phép bất kỳ bên nào biết về URL và số cổng xem ứng dụng đang chạy mà không cần bất kỳ xác thực nào.

GitHub Codespaces sử dụng HTTP để chuyển tiếp cổng. Nếu cổng hiển thị công khai được cập nhật để sử dụng HTTPS hoặc bị xóa và thêm lại, thì khả năng hiển thị của cổng sẽ tự động được thay đổi thành riêng tư.

Công ty an ninh mạng Trend Micro phát hiện ra rằng các cổng chuyển tiếp được chia sẻ công khai như vậy có thể bị khai thác để tạo một máy chủ tệp độc hại bằng tài khoản GitHub.

“Trong quá trình này, những môi trường bị lạm dụng này sẽ không bị gắn cờ là độc hại hoặc đáng ngờ ngay cả khi nó phục vụ nội dung độc hại (chẳng hạn như tập lệnh, phần mềm độc hại và ransomware, trong số những thứ khác) và các tổ chức có thể coi những sự kiện này là lành tính hoặc dương tính giả”, các nhà nghiên cứu Nitesh Surana và Magno Logan nói.

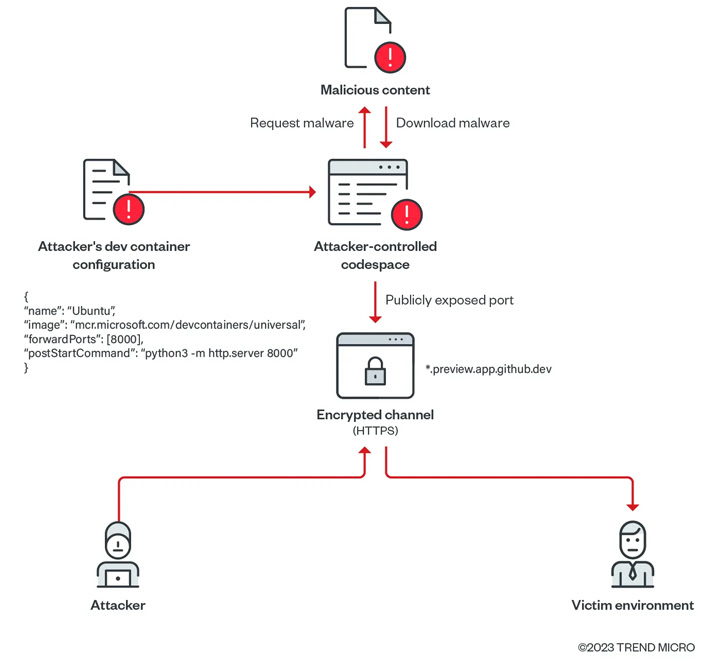

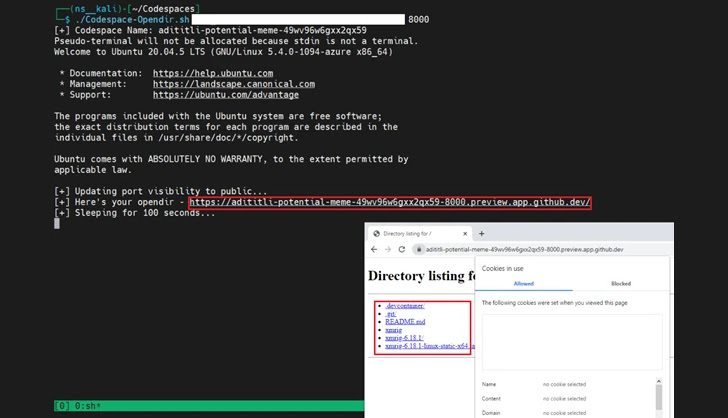

Trong khai thác bằng chứng khái niệm (PoC) do Trend Micro trình diễn, kẻ đe dọa có thể tạo không gian mã và tải phần mềm độc hại từ miền do kẻ tấn công kiểm soát vào môi trường và đặt khả năng hiển thị của cổng được chuyển tiếp thành công khai, về cơ bản biến đổi ứng dụng hoạt động như một máy chủ web lưu trữ các tải trọng lừa đảo.

Đáng lo ngại hơn nữa, kẻ thù có thể tăng cường phương pháp này để triển khai phần mềm độc hại và xâm phạm môi trường của nạn nhân vì mỗi miền không gian mã được liên kết với cổng bị lộ là duy nhất và không có khả năng bị các công cụ bảo mật gắn cờ là miền độc hại.

Các nhà nghiên cứu giải thích: “Sử dụng các tập lệnh như vậy, kẻ tấn công có thể dễ dàng lạm dụng GitHub Codespaces để phân phát nội dung độc hại với tốc độ nhanh bằng cách hiển thị các cổng công khai trên môi trường không gian mã của chúng”.

Mặc dù kỹ thuật này vẫn chưa được quan sát trong thực tế, nhưng những phát hiện này là một lời nhắc nhở về cách các tác nhân đe dọa có thể vũ khí hóa các nền tảng đám mây vì lợi ích của chúng và thực hiện một loạt các hoạt động bất hợp pháp.

Các nhà nghiên cứu kết luận: “Các dịch vụ đám mây mang lại lợi thế cho người dùng hợp pháp cũng như kẻ tấn công”. “Các tính năng được cung cấp cho người đăng ký hợp pháp cũng có sẵn cho các tác nhân đe dọa khi họ tận dụng các tài nguyên được cung cấp bởi [cloud service provider].”