Ngày 15 tháng 12 năm 2022Ravie LakshmananBảo mật email / Bảo mật điểm cuối

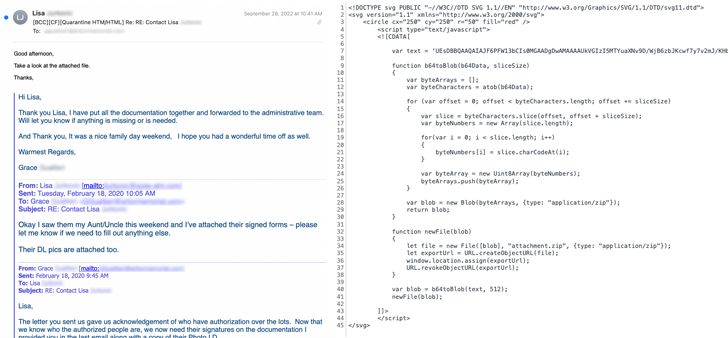

Các chiến dịch lừa đảo liên quan đến phần mềm độc hại Qakbot đang sử dụng hình ảnh Đồ họa vectơ có thể mở rộng (SVG) được nhúng trong tệp đính kèm email HTML.

Phương pháp phân phối mới được phát hiện bởi Cisco Talos, cho biết nó đã xác định các email lừa đảo có tệp đính kèm HTML với hình ảnh SVG được mã hóa kết hợp các thẻ tập lệnh HTML.

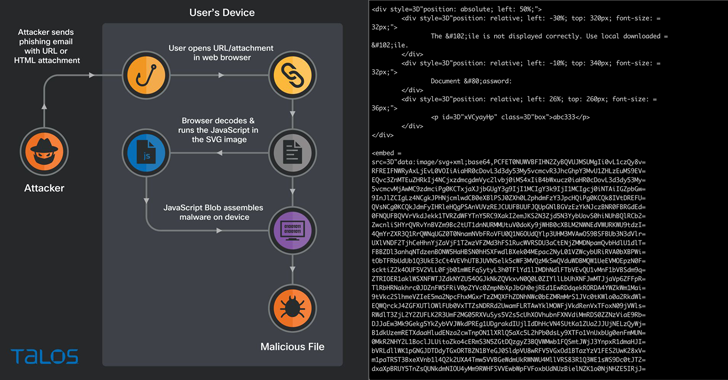

Buôn lậu HTML là một kỹ thuật dựa vào việc sử dụng các tính năng hợp pháp của HTML và javascript để chạy mã độc hại được mã hóa có trong tệp đính kèm thu hút và tập hợp tải trọng trên máy của nạn nhân thay vì thực hiện yêu cầu HTTP để tải phần mềm độc hại từ máy chủ từ xa.

Nói cách khác, ý tưởng là tránh các cổng email bằng cách lưu trữ tệp nhị phân dưới dạng mã JavaScript được giải mã và tải xuống khi mở qua trình duyệt web.

Chuỗi tấn công được công ty an ninh mạng phát hiện liên quan đến một JavaScript được nhập lậu vào bên trong hình ảnh SVG và được thực thi khi người nhận email không nghi ngờ khởi chạy tệp đính kèm HTML.

Các nhà nghiên cứu Adam Katz và Jaeson Schultz cho biết: “Khi nạn nhân mở tệp đính kèm HTML từ email, mã JavaScript nhập lậu bên trong hình ảnh SVG sẽ hoạt động, tạo ra một kho lưu trữ ZIP độc hại và sau đó hiển thị cho người dùng một hộp thoại để lưu tệp”. nói.

Kho lưu trữ ZIP cũng được bảo vệ bằng mật khẩu, yêu cầu người dùng nhập mật khẩu được hiển thị trong tệp đính kèm HTML, sau đó hình ảnh ISO được trích xuất để chạy trojan Qakbot.

Phát hiện này được đưa ra khi nghiên cứu gần đây từ Trustwave SpiderLabs cho thấy các cuộc tấn công buôn lậu HTML là chuyện thường xảy ra, với các tệp .HTML (11,39%) và .HTM (2,7%) chiếm loại tệp đính kèm bị spam nhiều thứ hai sau hình ảnh .JPG (25,29%). ) vào tháng 9 năm 2022.

Các nhà nghiên cứu cho biết: “Có khả năng bảo vệ điểm cuối mạnh mẽ có thể ngăn chặn việc thực thi các tập lệnh có khả năng bị xáo trộn và ngăn chặn các tập lệnh khởi chạy nội dung thực thi đã tải xuống”.

“Khả năng vượt qua các bộ lọc quét nội dung của buôn lậu HTML có nghĩa là kỹ thuật này có thể sẽ được nhiều tác nhân đe dọa áp dụng hơn và được sử dụng với tần suất ngày càng tăng.”