BPFDoor không phải là mới đối với trò chơi tấn công mạng – trên thực tế, nó đã không bị phát hiện trong nhiều năm – nhưng các nhà nghiên cứu của PwC đã phát hiện ra phần mềm độc hại vào năm 2021. Sau đó, cộng đồng an ninh mạng đang tìm hiểu thêm về bản chất lén lút của phần mềm độc hại, cách thức hoạt động và làm thế nào nó có thể được ngăn chặn.

BPFDoor là gì?

BPFDoor là một phần mềm độc hại liên quan đến kẻ đe dọa có trụ sở tại Trung Quốc Red Menshen đã tấn công hầu hết các hệ điều hành Linux. Nó không bị tường lửa phát hiện và hầu hết các hệ thống phát hiện đều không chú ý – nó không được chú ý đến mức nó là một công trình đang được tiến hành trong 5 năm qua, trải qua nhiều giai đoạn phát triển và phức tạp khác nhau.

Làm thế nào nó hoạt động?

BPF là viết tắt của Berkley Packet Filters, thích hợp khi virus khai thác các bộ lọc gói. BPFDoor sử dụng “trình đánh hơi” BPF để xem tất cả lưu lượng mạng và tìm lỗ hổng. Bộ lọc gói là chương trình phân tích “gói” (tệp, siêu dữ liệu, lưu lượng mạng) và cho phép hoặc từ chối chuyển chúng dựa trên địa chỉ IP, giao thức hoặc cổng nguồn và đích. Nói một cách đơn giản, các bộ lọc gói hoạt động như một bức tường lửa để ngăn chặn phần mềm độc hại bị lây nhiễm xâm nhập vào hệ điều hành.

Khi BPFDoor hoạt động, nó sẽ đứng trước tường lửa để nhận các gói tin, sau đó sửa đổi tường lửa cục bộ hoặc các tập lệnh để cho phép tác nhân đe dọa xâm nhập vào hệ điều hành. Nó có thể hoạt động mà không cần mở bất kỳ cổng nào và có thể nhận lệnh từ bất kỳ địa chỉ IP nào trên web. Và vì địa chỉ IP là thứ mà bộ lọc phân tích để cho phép hoặc từ chối quyền truy cập vào các gói, BPFDoor về cơ bản có thể cho phép gửi hoặc nhận bất kỳ gói nào. #nofilter

Tại sao nó lại nguy hiểm?

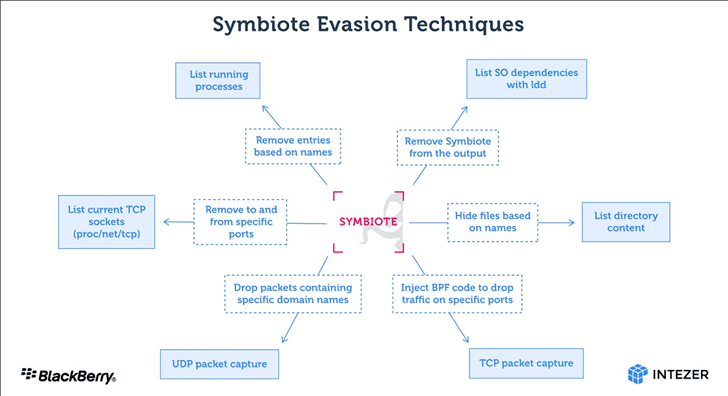

Như đã nói trước đây, phần mềm độc hại này cực kỳ nguy hiểm vì tính chất tàng hình và ẩn giấu của nó. Khi BPFDoor được kích hoạt, mã từ xa có thể được gửi qua lối đi không được lọc và không bị chặn. Lưu lượng độc hại hòa vào lưu lượng truy cập hợp pháp, khiến tường lửa và các giải pháp bảo mật khó phát hiện. BPFDoor cũng tự đổi tên sau khi lây nhiễm vào hệ thống như một kỹ thuật trốn tránh.

Các hệ thống đã bị xâm phạm trên khắp Hoa Kỳ, Hàn Quốc, Hồng Kông, Thổ Nhĩ Kỳ, Ấn Độ, Việt Nam và Myanmar, và các mục tiêu bao gồm các tổ chức viễn thông, chính phủ, giáo dục và hậu cần.

Những gì chúng tôi có thể làm gì về nó?

Để khởi chạy BPFDoor, tác nhân đe dọa cần tải tệp nhị phân độc hại lên máy chủ. Các tuyến phòng thủ tốt nhất là đảm bảo rằng các chữ ký vi-rút và phần mềm độc hại được cập nhật để bắt bất kỳ chỉ báo tiềm năng nào và tạo ra các quy tắc trong môi trường để giúp phát hiện những thứ dường như không thể phát hiện được.

.