Ngày 14 tháng 2 năm 2023Ravie Lakshmanan Gian lận quảng cáo / Bảo mật trực tuyến

Các tác nhân đe dọa đằng sau chiến dịch phần mềm độc hại chuyển hướng mũ đen đã mở rộng chiến dịch của chúng để sử dụng hơn 70 tên miền giả bắt chước các công cụ rút ngắn URL và lây nhiễm hơn 10.800 trang web.

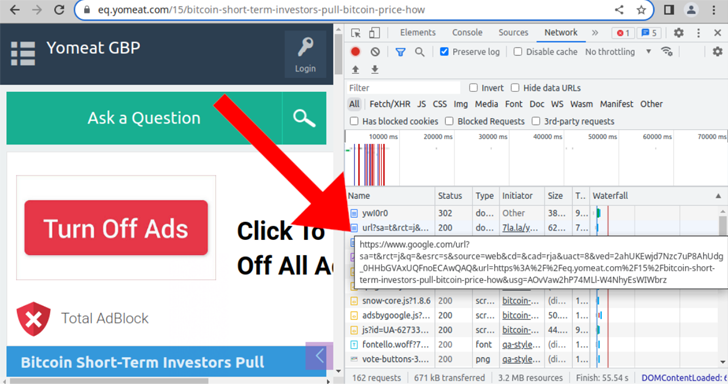

Nhà nghiên cứu Ben Martin của Sucuri cho biết trong một báo cáo được công bố vào tuần trước: “Mục tiêu chính vẫn là gian lận quảng cáo bằng cách tăng lưu lượng truy cập một cách giả tạo vào các trang chứa ID AdSense chứa quảng cáo google để tạo doanh thu”.

Chi tiết về hoạt động độc hại lần đầu tiên được tiết lộ bởi công ty thuộc sở hữu của GoDaddy vào tháng 11 năm 2022.

Chiến dịch được cho là đã hoạt động từ tháng 9 năm ngoái, được dàn dựng để chuyển hướng khách truy cập đến các trang web WordPress bị xâm nhập đến các cổng hỏi đáp giả mạo. Có vẻ như mục tiêu là tăng thẩm quyền của các trang web spam trong kết quả của công cụ tìm kiếm.

“Có thể những kẻ xấu này chỉ đang cố thuyết phục Google rằng những người thực từ các IP khác nhau sử dụng các trình duyệt khác nhau đang nhấp vào kết quả tìm kiếm của họ”, Sucuri lưu ý vào thời điểm đó. “Kỹ thuật này gửi cho Google một cách giả tạo các tín hiệu rằng các trang đó đang hoạt động tốt trong tìm kiếm.”

Điều làm cho chiến dịch mới nhất trở nên quan trọng là việc sử dụng các liên kết kết quả tìm kiếm của Bing và công cụ rút gọn liên kết của Twitter (t[.]co), cùng với Google, trong các chuyển hướng của họ, cho thấy dấu vết của tác nhân đe dọa đang mở rộng.

Cũng được đưa vào sử dụng là các tên miền URL giả ngắn giả dạng các công cụ rút ngắn URL phổ biến như Bitly, Cuttly hoặc ShortURL nhưng trên thực tế lại hướng khách truy cập đến các trang web Hỏi & Đáp sơ sài.

Sucuri cho biết các chuyển hướng đã đến các trang web Hỏi & Đáp thảo luận về blockchain và tiền điện tử, với các miền URL hiện được lưu trữ trên DDoS-Guard, một nhà cung cấp cơ sở hạ tầng internet của Nga đã bị máy quét cung cấp dịch vụ lưu trữ chống đạn.

Martin giải thích: “Các chuyển hướng không mong muốn thông qua URL ngắn giả mạo đến các trang web Hỏi & Đáp giả mạo dẫn đến số lượt xem/số lần nhấp quảng cáo tăng cao và do đó làm tăng doanh thu cho bất kỳ ai đứng sau chiến dịch này”. “Đó là một chiến dịch gian lận doanh thu quảng cáo có tổ chức rất lớn và đang diễn ra.”

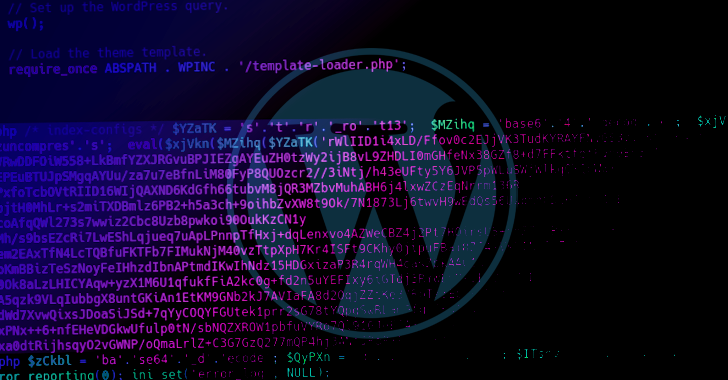

Không biết chính xác làm thế nào các trang web WordPress bị lây nhiễm ngay từ đầu. Nhưng một khi trang web bị xâm phạm, tác nhân đe dọa sẽ tiêm mã PHP cửa hậu cho phép truy cập từ xa liên tục cũng như chuyển hướng khách truy cập trang web.

Martin cho biết: “Vì phần mềm độc hại bổ sung được đưa vào trong tệp wp-blog-header.php nên nó sẽ thực thi bất cứ khi nào trang web được tải và tái lây nhiễm trang web”. “Điều này đảm bảo rằng môi trường vẫn bị lây nhiễm cho đến khi tất cả dấu vết của phần mềm độc hại được xử lý.”