Dưới đây là ba trong số các vi phạm, chiến thuật và kỹ thuật của kẻ tấn công tồi tệ nhất trong năm 2022 và các biện pháp kiểm soát bảo mật có thể cung cấp biện pháp bảo vệ an ninh doanh nghiệp hiệu quả cho chúng.

#1: 2 cuộc tấn công RaaS trong 13 tháng

Ransomware dưới dạng dịch vụ là một kiểu tấn công trong đó cơ sở hạ tầng và phần mềm ransomware được cho những kẻ tấn công thuê. Các dịch vụ ransomware này có thể được mua trên dark web từ các tác nhân đe dọa và băng nhóm ransomware khác. Các kế hoạch mua phổ biến bao gồm mua toàn bộ công cụ, sử dụng cơ sở hạ tầng hiện có trong khi trả tiền cho mỗi lần lây nhiễm hoặc để những kẻ tấn công khác thực hiện dịch vụ trong khi chia sẻ doanh thu với chúng.

Trong cuộc tấn công này, tác nhân đe dọa bao gồm một trong những nhóm ransomware phổ biến nhất, chuyên truy cập thông qua bên thứ ba, trong khi công ty bị nhắm mục tiêu là một nhà bán lẻ cỡ trung bình với hàng chục trang web ở Hoa Kỳ.

Các tác nhân đe dọa đã sử dụng ransomware như một dịch vụ để xâm phạm mạng của nạn nhân. Họ có thể khai thác thông tin đăng nhập của bên thứ ba để có quyền truy cập ban đầu, tiến triển sau này và đòi tiền chuộc công ty, tất cả chỉ trong vòng vài phút.

Sự nhanh chóng của cuộc tấn công này là bất thường. Trong hầu hết các trường hợp RaaS, những kẻ tấn công thường ở trong mạng hàng tuần và hàng tháng trước khi đòi tiền chuộc. Điều đặc biệt thú vị về cuộc tấn công này là công ty đã được đòi tiền chuộc trong vài phút mà không cần phát hiện hoặc di chuyển nhiều tuần.

Một cuộc điều tra nhật ký cho thấy những kẻ tấn công đã nhắm mục tiêu vào các máy chủ không tồn tại trong hệ thống này. Hóa ra, nạn nhân ban đầu đã bị xâm phạm và đòi tiền chuộc 13 tháng trước cuộc tấn công ransomware thứ hai này. Sau đó, nhóm tấn công đầu tiên đã kiếm tiền từ cuộc tấn công đầu tiên không chỉ thông qua số tiền chuộc mà họ thu được mà còn bằng cách bán thông tin mạng của công ty cho nhóm ransomware thứ hai.

Trong 13 tháng giữa hai cuộc tấn công, nạn nhân đã thay đổi mạng và xóa máy chủ, nhưng những kẻ tấn công mới không biết về những sửa đổi kiến trúc này. Các tập lệnh mà họ phát triển được thiết kế cho bản đồ mạng trước đó. Điều này cũng giải thích tại sao họ có thể tấn công nhanh như vậy – họ có rất nhiều thông tin về mạng. Bài học chính ở đây là các cuộc tấn công ransomware có thể được lặp lại bởi các nhóm khác nhau, đặc biệt nếu nạn nhân trả tiền hậu hĩnh.

“Các cuộc tấn công RaaS như cuộc tấn công này là một ví dụ điển hình về mức độ hiển thị đầy đủ cho phép cảnh báo sớm. Nền tảng SASE toàn cầu, hội tụ, dựa trên đám mây hỗ trợ tất cả các cạnh, như Cato Networks cung cấp khả năng hiển thị mạng hoàn chỉnh đối với các sự kiện mạng mà các nền tảng khác không thể nhìn thấy các nhà cung cấp hoặc có thể nằm trong tầm ngắm dưới dạng các sự kiện lành tính. Và, việc có thể hoàn toàn bối cảnh hóa các sự kiện cho phép phát hiện và khắc phục sớm.

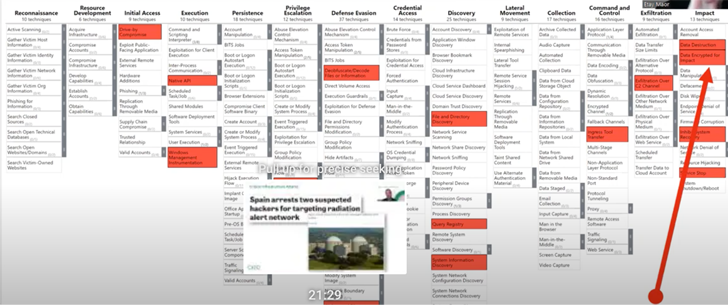

#2: Cuộc tấn công cơ sở hạ tầng quan trọng vào các mạng cảnh báo bức xạ

Các cuộc tấn công vào cơ sở hạ tầng quan trọng đang trở nên phổ biến hơn và nguy hiểm hơn. Vi phạm các nhà máy cấp nước, hệ thống nước thải và các cơ sở hạ tầng khác như vậy có thể khiến hàng triệu cư dân có nguy cơ gặp khủng hoảng nhân mạng. Các cơ sở hạ tầng này cũng đang trở nên dễ bị tổn thương hơn và việc tấn công các công cụ quản lý bề mặt cho OSINT như Shodan và Censys cho phép các nhóm bảo mật tìm ra các lỗ hổng đó một cách dễ dàng.

Vào năm 2021, hai tin tặc bị nghi ngờ nhắm mục tiêu vào các mạng cảnh báo bức xạ. Cuộc tấn công của họ dựa vào hai người trong cuộc làm việc cho bên thứ ba. Những người trong cuộc này đã vô hiệu hóa hệ thống cảnh báo bức xạ, làm suy yếu đáng kể khả năng giám sát các cuộc tấn công bức xạ của họ. Sau đó, những kẻ tấn công có thể xóa phần mềm quan trọng và vô hiệu hóa máy đo bức xạ (là một phần của chính cơ sở hạ tầng).

“Thật không may, việc quét các hệ thống dễ bị tổn thương trong cơ sở hạ tầng quan trọng trở nên dễ dàng hơn bao giờ hết. Mặc dù nhiều tổ chức như vậy có nhiều lớp bảo mật, nhưng họ vẫn đang sử dụng các giải pháp điểm để thử và bảo vệ cơ sở hạ tầng của mình thay vì một hệ thống có thể xem xét toàn diện vòng đời của cuộc tấn công . Vi phạm không bao giờ chỉ là vấn đề lừa đảo, vấn đề về thông tin đăng nhập hoặc vấn đề hệ thống dễ bị tổn thương – chúng luôn là sự kết hợp của nhiều thỏa hiệp do tác nhân đe dọa thực hiện,” Etay Maor, Giám đốc chiến lược bảo mật cấp cao tại Cato Networks cho biết.

#3: Cuộc tấn công ransomware ba bước bắt đầu bằng lừa đảo

Cuộc tấn công thứ ba cũng là một cuộc tấn công ransomware. Lần này, nó bao gồm ba bước:

1. Xâm nhập – Kẻ tấn công đã có thể truy cập vào mạng thông qua một cuộc tấn công lừa đảo. Nạn nhân đã nhấp vào một liên kết tạo kết nối đến một trang web bên ngoài, dẫn đến việc tải xuống tải trọng.

2. Hoạt động mạng – Trong giai đoạn thứ hai, kẻ tấn công tiến dần vào mạng trong hai tuần. Trong thời gian này, nó đã thu thập mật khẩu quản trị viên và sử dụng phần mềm độc hại không có tệp trong bộ nhớ. Sau đó, vào đêm giao thừa, nó đã thực hiện mã hóa. Ngày này được chọn vì người ta (đúng ra) cho rằng đội an ninh sẽ đi nghỉ.

3. Lọc – Cuối cùng, những kẻ tấn công đã tải dữ liệu ra khỏi mạng.

Ngoài ba bước chính này, các kỹ thuật phụ bổ sung đã được sử dụng trong cuộc tấn công và các giải pháp bảo mật điểm của nạn nhân không thể chặn được cuộc tấn công này.

“Một cách tiếp cận nhiều điểm nghẹt thở, một cách nhìn theo chiều ngang (có thể nói như vậy) vào cuộc tấn công chứ không phải là một tập hợp các vấn đề rời rạc, theo chiều dọc, là cách để tăng cường phát hiện, giảm thiểu và ngăn chặn các mối đe dọa như vậy. Trái ngược với niềm tin phổ biến, cách tiếp cận kẻ tấn công cần đúng nhiều lần và người bảo vệ chỉ cần đúng một lần. Các công nghệ cơ bản để triển khai phương pháp tiếp cận nhiều điểm nghẹt thở là khả năng hiển thị toàn bộ mạng thông qua xương sống dựa trên đám mây và ngăn xếp bảo mật một lượt dựa trên ZTNA. ” Etay Maor, Sr. Giám đốc chiến lược bảo mật tại Cato Networks cho biết.

Các giải pháp điểm bảo mật xếp chồng lên nhau như thế nào?

Các chuyên gia bảo mật thường mắc phải “sai lầm về điểm thất bại duy nhất”. Tuy nhiên, các cuộc tấn công mạng là những sự kiện phức tạp hiếm khi chỉ liên quan đến một chiến thuật hoặc kỹ thuật gây ra vi phạm. Do đó, cần phải có một triển vọng toàn diện để giảm thiểu thành công các cuộc tấn công mạng. Giải pháp điểm bảo mật là giải pháp cho các điểm lỗi đơn lẻ. Những công cụ này có thể xác định rủi ro, nhưng chúng sẽ không kết nối các dấu chấm, điều này có thể và đã dẫn đến vi phạm.

Đây là Cảnh giác trong những tháng tới

Theo nghiên cứu bảo mật đang diễn ra do Cato Networks Security Team thực hiện, họ đã xác định được hai lỗ hổng bổ sung và các nỗ lực khai thác mà họ khuyến nghị đưa vào các kế hoạch bảo mật sắp tới của bạn:

1. Nhật ký4j

Mặc dù Log4j ra mắt lần đầu tiên vào tháng 12 năm 2021, nhưng tiếng ồn mà nó tạo ra vẫn chưa lắng xuống. Log4j vẫn đang được những kẻ tấn công sử dụng để khai thác hệ thống, vì không phải tất cả các tổ chức đều có thể vá các lỗ hổng Log4j của họ hoặc phát hiện các cuộc tấn công Log4j, được gọi là “bản vá ảo”. Họ khuyên bạn nên ưu tiên giảm thiểu Log4j.

2. Tường lửa và VPN bị định cấu hình sai

Các giải pháp bảo mật như tường lửa và VPN đã trở thành điểm truy cập cho những kẻ tấn công. Việc vá chúng ngày càng trở nên khó khăn, đặc biệt là trong thời đại đám mây hóa kiến trúc và làm việc từ xa. Bạn nên chú ý đến các thành phần này vì chúng ngày càng dễ bị tổn thương.

Cách giảm thiểu bề mặt tấn công của bạn và tăng khả năng hiển thị trong mạng

Để giảm bề mặt tấn công, các chuyên gia bảo mật cần có khả năng hiển thị trong mạng của họ. Khả năng hiển thị dựa trên ba trụ cột:

Thông tin có thể thực hiện được – có thể được sử dụng để giảm thiểu các cuộc tấn công Thông tin đáng tin cậy – giúp giảm thiểu số lượng thông tin sai lệch Thông tin kịp thời – để đảm bảo giảm thiểu xảy ra trước khi cuộc tấn công có tác động

Sau khi một tổ chức có khả năng hiển thị đầy đủ đối với hoạt động trên mạng của họ, họ có thể bối cảnh hóa dữ liệu, quyết định xem hoạt động được chứng kiến có nên được cho phép, từ chối, theo dõi, hạn chế (hoặc bất kỳ hành động nào khác) và sau đó có khả năng thực thi quyết định này. Tất cả các yếu tố này phải được áp dụng cho mọi thực thể, có thể là người dùng, thiết bị, ứng dụng đám mây, v.v. Mọi lúc, mọi nơi. Đó là tất cả những gì về SASE.