Google hôm thứ Ba cho biết họ đã thực hiện các bước để làm gián đoạn hoạt động của một mạng botnet “đa thành phần” phức tạp có tên Glupteba, gần như đã lây nhiễm cho hơn một triệu máy tính Windows trên toàn cầu và lưu trữ địa chỉ máy chủ điều khiển và lệnh của nó trên blockchain của Bitcoin như một khả năng phục hồi cơ chế.

Là một phần của nỗ lực, Nhóm phân tích mối đe dọa của Google (TAG) cho biết họ đã hợp tác với Nhóm điều tra CyberCrime trong năm qua để chấm dứt khoảng 63 triệu Google Tài liệu bị phát hiện là đã phát tán phần mềm độc hại, cùng với 1.183 Tài khoản Google, 908 Dự án đám mây, và 870 tài khoản Google Ads được liên kết với bản phân phối của nó.

Google TAG cho biết họ đã làm việc với các nhà cung cấp cơ sở hạ tầng internet và nhà cung cấp dịch vụ lưu trữ, chẳng hạn như CloudFlare, để loại bỏ phần mềm độc hại bằng cách gỡ bỏ các máy chủ và đặt các trang cảnh báo xen kẽ trước các tên miền độc hại.

Song song đó, gã khổng lồ internet cũng tuyên bố khởi kiện hai cá nhân người Nga, Dmitry Starovikov và Alexander Filippov, những người được cho là chịu trách nhiệm quản lý mạng botnet cùng với 15 bị cáo giấu tên, gọi doanh nghiệp này là “hiện thân công nghệ hiện đại và không biên giới của tội phạm có tổ chức”. “

Các nhà nghiên cứu Shane Huntley và Luca Nagy của TAG cho biết: “Glupteba được biết là chuyên đánh cắp thông tin đăng nhập và cookie của người dùng, khai thác tiền điện tử trên các máy chủ bị nhiễm, triển khai và vận hành các thành phần proxy nhắm mục tiêu đến hệ thống Windows và thiết bị iot”, các nhà nghiên cứu của TAG Shane Huntley và Luca Nagy cho biết. , Ấn Độ, Brazil và Đông Nam Á.

Glupteba lần đầu tiên được ghi nhận công khai bởi công ty bảo mật internet ESET của Slovakia vào năm 2011. Năm ngoái, công ty an ninh mạng Sophos đã công bố một báo cáo về ống nhỏ giọt, lưu ý rằng nó “có thể liên tục cản trở nỗ lực xóa nó khỏi một máy bị nhiễm”. Glupteba cũng nói thêm. nhiều cách tiếp cận khác nhau để giảm thiểu và tránh bị chú ý. “

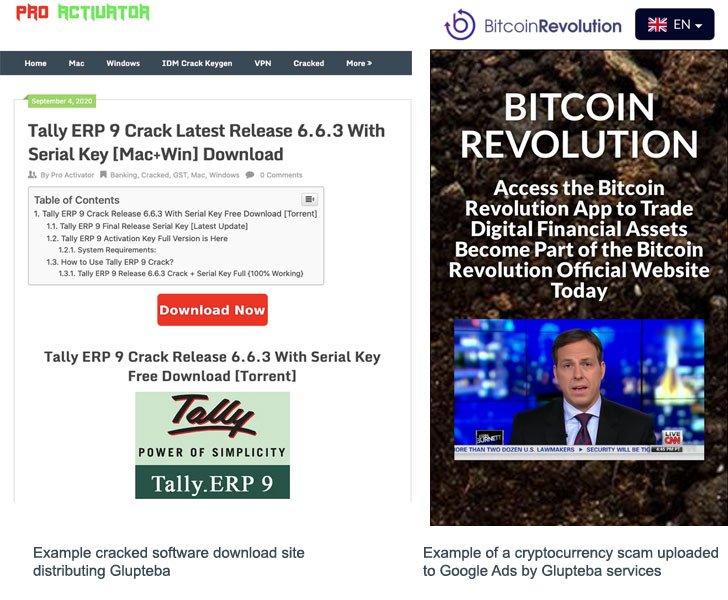

Chủ yếu được phổ biến thông qua phần mềm bên thứ ba sơ sài và các trang web phát trực tuyến phim, mạng botnet mô-đun ngụy trang dưới dạng phần mềm miễn phí và video YouTube, sau khi cài đặt, có thể được sắp xếp để tận dụng quyền truy cập bất hợp pháp vào thiết bị để truy xuất các thành phần bổ sung và hơn thế nữa số lượng các kế hoạch tội phạm, bao gồm –

Đánh cắp thông tin tài khoản cá nhân và bán quyền truy cập cho các bên thứ ba trên cổng thông tin có tên “Không[.]farm “Thẻ tín dụng bán hàng tự động để hỗ trợ các giao dịch mua gian lận từ Google Ads và các dịch vụ khác của Google Bán quyền truy cập trái phép vào các thiết bị để sử dụng làm proxy dân dụng qua” AWMProxy[.]net “để che giấu hoạt động của những kẻ xấu Cung cấp các quảng cáo bật lên gây rối trên các máy bị xâm nhập và chiếm đoạt sức mạnh tính toán của các thiết bị để khai thác tiền điện tử

Nhưng trong một bước ngoặt thú vị, thay vì bán những thông tin đăng nhập bị đánh cắp đó trực tiếp cho các khách hàng tội phạm khác, các nhà điều hành Glupteba đã phân tích quyền truy cập thông qua các máy ảo được tải sẵn các tài khoản đó bằng cách đăng nhập bằng tên người dùng và mật khẩu đã bị bóp méo trên trình duyệt web.

“Khách hàng của Dont.farm trả tiền cho Glupteba Enterprise để đổi lấy khả năng truy cập trình duyệt đã được đăng nhập vào tài khoản Google bị đánh cắp của nạn nhân”, công ty cáo buộc. “Sau khi được cấp quyền truy cập vào tài khoản, Không[.]Khách hàng của trang trại có toàn quyền sử dụng tài khoản đó theo cách họ muốn, bao gồm cả việc mua quảng cáo và khởi chạy các chiến dịch quảng cáo gian lận, tất cả mà chủ sở hữu tài khoản thực sự không biết hoặc được ủy quyền. “

Các mô-đun đã tải xuống, bên cạnh việc kết hợp các biện pháp để giữ cho nó không bị phát hiện bởi các giải pháp chống vi-rút, được thiết kế để thực hiện các lệnh tùy ý do máy chủ do kẻ tấn công kiểm soát. Glupteba cũng đáng chú ý vì không giống như các mạng botnet truyền thống khác, phần mềm độc hại này sử dụng chuỗi khối Bitcoin như một hệ thống kiểm soát và lệnh dự phòng (C2).

Cụ thể, thay vì chỉ dựa vào danh sách các miền được xác định trước và dùng một lần hoặc được mã hóa cứng trong phần mềm độc hại hoặc được lấy bằng thuật toán tạo miền (DGA), phần mềm độc hại được lập trình để tìm kiếm chuỗi khối Bitcoin công khai cho các giao dịch liên quan đến ba địa chỉ ví do sở hữu tác nhân đe dọa để tìm nạp địa chỉ máy chủ C2 được mã hóa.

“Thật không may, việc sử dụng công nghệ blockchain của Glupteba như một cơ chế phục hồi rất đáng chú ý ở đây và đang trở thành một thực tế phổ biến hơn trong các tổ chức tội phạm mạng”, Royal Hansen và Halimah DeLaine Prado của Google cho biết. “Bản chất phi tập trung của blockchain cho phép botnet phục hồi nhanh hơn sau sự cố gián đoạn, khiến chúng khó tắt hơn nhiều.”

Hơn nữa, gã khổng lồ công nghệ giải thích trong vụ kiện của mình rằng băng nhóm tội phạm mạng duy trì sự hiện diện trực tuyến tại “Voltronwork[.]com “để tích cực tuyển dụng các nhà phát triển thông qua các cơ hội việc làm trên Google Ads để” hỗ trợ các trang web, giao dịch và hoạt động tổng thể của công ty. “

Động thái pháp lý cũng diễn ra một ngày sau khi Microsoft tiết lộ rằng họ đã thu giữ 42 miền được sử dụng bởi nhóm hack Nickel có trụ sở tại Trung Quốc (còn gọi là APT15, Bronze Palace, Ke3Chang, Mirage, Playful Dragon và Vixen Panda) để nhắm mục tiêu các máy chủ thuộc các cơ quan chính phủ, think tank, và các tổ chức nhân quyền ở Hoa Kỳ và 28 quốc gia khác trên toàn thế giới.

.