Các tác nhân độc hại có thể truy cập trái phép vào tài khoản trực tuyến của người dùng thông qua một kỹ thuật mới được gọi là “tấn công trước tài khoản”, nghiên cứu mới đã phát hiện ra.

Cuộc tấn công nhằm vào quá trình tạo tài khoản phổ biến trong các trang web và các nền tảng trực tuyến khác, cho phép kẻ thù thực hiện một loạt các hành động trước khi nạn nhân không nghi ngờ tạo tài khoản trong một dịch vụ mục tiêu.

Nghiên cứu do nhà nghiên cứu bảo mật độc lập Avinash Sudhodanan phối hợp với Andrew Paverd thuộc Trung tâm Ứng phó Bảo mật của Microsoft (MSRC) dẫn đầu.

Đánh cắp trước các ngân hàng với điều kiện tiên quyết là kẻ tấn công đã sở hữu một số nhận dạng duy nhất được liên kết với nạn nhân, chẳng hạn như địa chỉ email hoặc số điện thoại, có thể lấy được từ các tài khoản mạng xã hội của mục tiêu hoặc thông tin đăng nhập lưu hành trên web .

Sau đó, các cuộc tấn công có thể diễn ra theo năm cách khác nhau, bao gồm cả việc kẻ thù và nạn nhân sử dụng cùng một địa chỉ email trong quá trình tạo tài khoản, có khả năng cấp cho hai bên quyền truy cập đồng thời vào tài khoản.

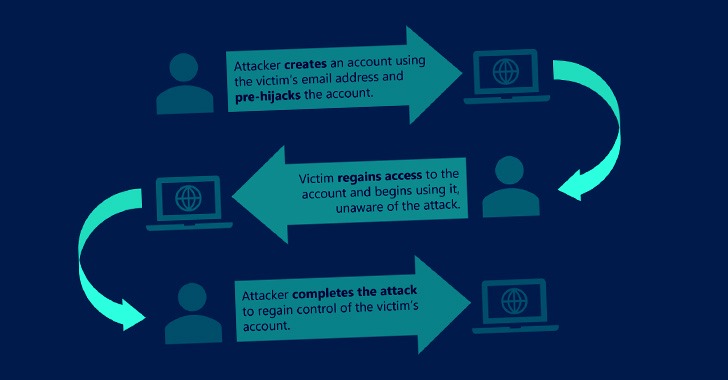

Các nhà nghiên cứu cho biết: “Nếu kẻ tấn công có thể tạo tài khoản tại một dịch vụ mục tiêu bằng địa chỉ email của nạn nhân trước khi nạn nhân tạo tài khoản, thì kẻ tấn công có thể sử dụng các kỹ thuật khác nhau để đưa tài khoản vào trạng thái trước khi bị xâm nhập.

“Sau khi nạn nhân khôi phục quyền truy cập và bắt đầu sử dụng tài khoản, kẻ tấn công có thể lấy lại quyền truy cập và chiếm đoạt tài khoản.” Dưới đây là năm loại tấn công tiền chiếm quyền điều khiển:

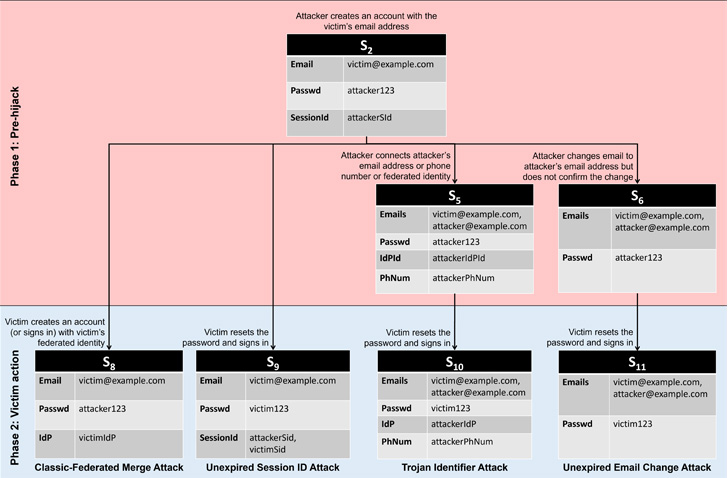

Tấn công hợp nhất liên kết cổ điểntrong đó hai tài khoản được tạo bằng cách sử dụng các tuyến nhận dạng cổ điển và liên kết với cùng một địa chỉ email cho phép nạn nhân và kẻ tấn công truy cập vào cùng một tài khoản.

Tấn công mã nhận dạng phiên chưa hết hạn, trong đó kẻ tấn công tạo một tài khoản bằng địa chỉ email của nạn nhân và duy trì một phiên hoạt động lâu dài. Khi người dùng khôi phục tài khoản bằng cùng một địa chỉ email, kẻ tấn công tiếp tục duy trì quyền truy cập vì việc đặt lại mật khẩu không chấm dứt phiên làm việc của kẻ tấn công.

Tấn công mã định danh Trojan, trong đó kẻ tấn công tạo một tài khoản bằng địa chỉ email của nạn nhân và sau đó thêm một mã nhận dạng trojan, chẳng hạn như địa chỉ email phụ hoặc số điện thoại dưới sự kiểm soát của chúng. Do đó, khi người dùng thực sự khôi phục quyền truy cập sau khi đặt lại mật khẩu, kẻ tấn công có thể sử dụng mã nhận dạng trojan để lấy lại quyền truy cập vào tài khoản.

Tấn công thay đổi email chưa hết hạn, trong đó kẻ tấn công tạo một tài khoản sử dụng địa chỉ email của nạn nhân và tiến hành thay đổi địa chỉ email thành một địa chỉ dưới sự kiểm soát của chúng. Khi dịch vụ gửi URL xác minh đến địa chỉ email mới, kẻ tấn công đợi nạn nhân khôi phục và bắt đầu sử dụng tài khoản trước khi hoàn tất quá trình thay đổi email để chiếm quyền kiểm soát tài khoản.

Tấn công Nhà cung cấp Danh tính Không xác minh (IdP), trong đó kẻ tấn công tạo tài khoản với dịch vụ mục tiêu bằng cách sử dụng IdP không xác minh. Nếu nạn nhân tạo tài khoản bằng phương pháp đăng ký cổ điển với cùng một địa chỉ email, điều này sẽ cho phép kẻ tấn công có quyền truy cập vào tài khoản.

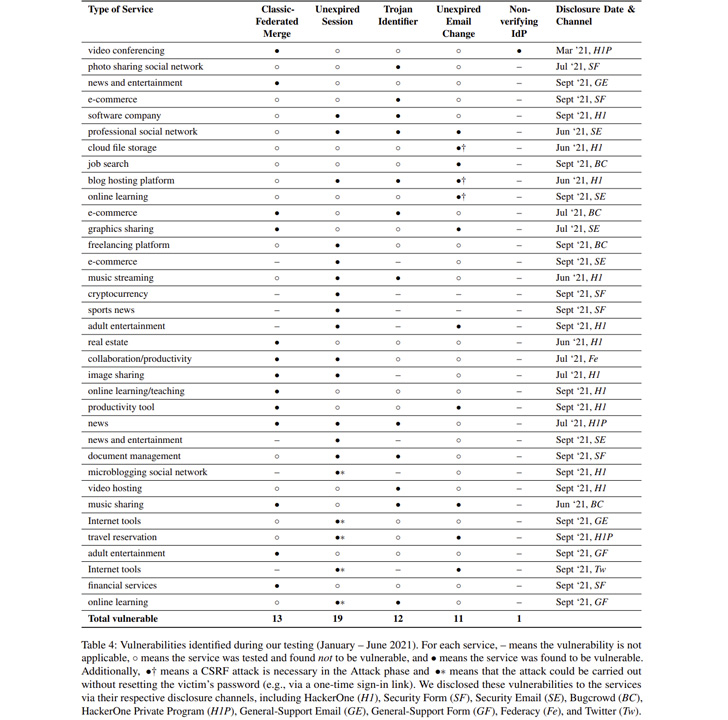

Trong một đánh giá thực nghiệm đối với 75 trang web phổ biến nhất từ Alexa, 56 lỗ hổng trước khi tấn công đã được xác định trên 35 dịch vụ. Điều này bao gồm 13 Hợp nhất liên kết cổ điển, 19 Mã nhận dạng phiên chưa hết hạn, 12 Mã nhận dạng Trojan, 11 Thay đổi email chưa hết hạn và một cuộc tấn công Không xác minh IdP –

Dropbox – Cuộc tấn công thay đổi email chưa hết hạn Instagram – Cuộc tấn công bằng mã nhận dạng Trojan LinkedIn – Phiên chưa hết hạn và cuộc tấn công bằng mã nhận dạng Trojan WordPress.com – Phiên chưa hết hạn và cuộc tấn công thay đổi email chưa hết hạn và thu phóng – Cuộc tấn công hợp nhất và không xác minh IdP cổ điển

“Nguyên nhân sâu xa của tất cả các cuộc tấn công […] Các nhà nghiên cứu cho biết là không thể xác minh quyền sở hữu của số nhận dạng đã được xác nhận quyền sở hữu.

“Mặc dù nhiều dịch vụ thực hiện loại xác minh này, nhưng chúng thường làm như vậy không đồng bộ, cho phép người dùng sử dụng một số tính năng nhất định của tài khoản trước khi số nhận dạng được xác minh. Mặc dù điều này có thể cải thiện khả năng sử dụng (giảm bớt sự khó chịu của người dùng trong quá trình đăng ký) người dùng dễ bị tấn công trước. “

Mặc dù việc triển khai xác minh số nhận dạng nghiêm ngặt trong các dịch vụ là rất quan trọng để giảm thiểu các cuộc tấn công trước khi tấn công, nhưng người dùng nên bảo mật tài khoản của họ bằng xác thực đa yếu tố (MFA).

Các nhà nghiên cứu lưu ý: “MFA được triển khai đúng cách sẽ ngăn kẻ tấn công xác thực vào một tài khoản bị tấn công trước sau khi nạn nhân bắt đầu sử dụng tài khoản này”. “Dịch vụ cũng phải làm mất hiệu lực bất kỳ phiên nào được tạo trước khi kích hoạt MFA để ngăn chặn cuộc tấn công Phiên chưa hết hạn.”

Ngoài ra, các dịch vụ trực tuyến cũng được khuyên nên xóa định kỳ các tài khoản chưa được xác minh, thực thi cửa sổ thấp để xác nhận thay đổi địa chỉ email và làm mất hiệu lực các phiên trong khi đặt lại mật khẩu để có phương pháp tiếp cận chuyên sâu về quản lý tài khoản.

“Khi một dịch vụ hợp nhất một tài khoản được tạo qua tuyến cổ điển với một tài khoản được tạo thông qua tuyến liên kết (hoặc ngược lại), dịch vụ phải đảm bảo rằng người dùng hiện đang kiểm soát cả hai tài khoản”, Sudhodanan và Paverd cho biết.

.