Một kẻ đe dọa tập trung vào hoạt động gián điệp được biết đến với việc nhắm mục tiêu vào Trung Quốc, Pakistan và Ả Rập Xê-út đã mở rộng tầm ngắm của mình đối với các tổ chức chính phủ Bangladesh như một phần của chiến dịch đang diễn ra bắt đầu vào tháng 8 năm 2021.

Công ty an ninh mạng Cisco Talos đã quy kết hoạt động này với độ tin cậy vừa phải là do một nhóm tấn công có tên Bitter APT dựa trên sự chồng chéo trong cơ sở hạ tầng chỉ huy và kiểm soát (C2) với cơ sở hạ tầng của các chiến dịch trước đó được gắn kết bởi cùng một tác nhân.

Vitor Ventura, trưởng nhóm nghiên cứu bảo mật tại Cisco Talos cho EMEA và châu Á, nói với The Hacker News: “Bangladesh phù hợp với hồ sơ mà chúng tôi đã xác định cho tác nhân đe dọa này, trước đó đã nhắm mục tiêu đến các quốc gia Đông Nam Á bao gồm Trung Quốc, Pakistan và Ả Rập Xê-út”.

“Và giờ đây, trong chiến dịch mới nhất này, họ đã mở rộng phạm vi hoạt động sang Bangladesh. Bất kỳ quốc gia mới nào ở Đông Nam Á đang bị Bitter APT nhắm mục tiêu đều không có gì đáng ngạc nhiên.”

Bitter (hay còn gọi là APT-C-08 hoặc T-APT-17) bị nghi ngờ là một nhóm hack Nam Á được thúc đẩy chủ yếu bằng cách thu thập thông tin tình báo, một hoạt động được hỗ trợ bởi phần mềm độc hại như BitterRAT, ArtraDownloader và AndroRAT. Các mục tiêu nổi bật bao gồm các lĩnh vực năng lượng, kỹ thuật và chính phủ.

Các cuộc tấn công sớm nhất là phân phối phiên bản di động của BitterRAT từ tháng 9 năm 2014, với kẻ có tiền sử tận dụng các lỗ hổng zero-day – CVE-2021-1732 và CVE-2021-28310 – để tạo lợi thế và hoàn thành các mục tiêu đối thủ của nó.

Chiến dịch mới nhất, nhắm vào một thực thể ưu tú của chính phủ Bangladesh, liên quan đến việc gửi email lừa đảo trực tuyến tới các sĩ quan cấp cao của Đơn vị Tiểu đoàn Hành động Nhanh của cảnh sát Bangladesh (RAB).

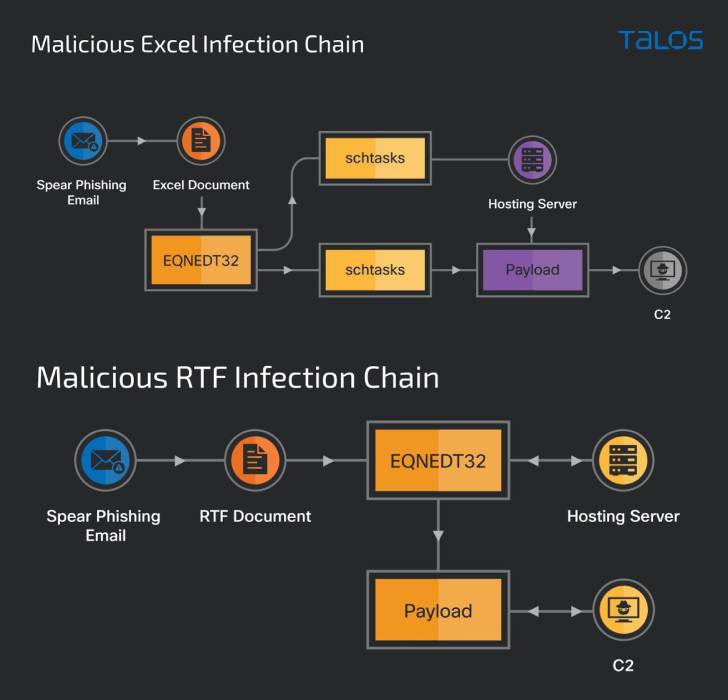

Như thường thấy trong các cuộc tấn công kỹ thuật xã hội khác thuộc loại này, các công cụ này được thiết kế để thu hút người nhận mở một tài liệu RTF được vũ khí hóa hoặc một bảng tính Microsoft Excel khai thác các lỗ hổng đã biết trước đây trong phần mềm để triển khai một trojan mới; được đặt tên là “ZxxZ.”

ZxxZ, được đặt tên như vậy theo dấu phân cách được phần mềm độc hại sử dụng khi gửi thông tin trở lại máy chủ C2, là tệp thực thi Windows 32 bit được biên dịch trong Visual C ++.

Các nhà nghiên cứu giải thích: “Trojan này giả dạng một dịch vụ cập nhật Bảo mật Windows và cho phép kẻ độc hại thực hiện mã từ xa, cho phép kẻ tấn công thực hiện bất kỳ hoạt động nào khác bằng cách cài đặt các công cụ khác”.

Trong khi tài liệu RTF độc hại khai thác lỗ hổng hỏng bộ nhớ trong Trình soạn thảo phương trình của Microsoft Office (CVE-2017-11882), tệp Excel lạm dụng hai lỗi thực thi mã từ xa, CVE-2018-0798 và CVE-2018-0802, để kích hoạt chuỗi lây nhiễm .

“Các tác nhân thường thay đổi công cụ của họ để tránh bị phát hiện hoặc quy kết, đây là một phần trong vòng đời của một tác nhân đe dọa thể hiện khả năng và quyết tâm của nó,” Ventura nói.

.