Ngày 17 tháng 7 năm 2023THNC Tấn công mạng / An toàn dữ liệu

Tác nhân đe dọa có liên kết với nga được gọi là Gamaredon đã được quan sát thấy đang tiến hành các hoạt động đánh cắp dữ liệu trong vòng một giờ kể từ khi thỏa hiệp ban đầu.

“Là phương tiện xâm phạm chính, phần lớn, email và tin nhắn trong trình nhắn tin (Telegram, WhatsApp, Signal) được sử dụng, trong hầu hết các trường hợp, bằng cách sử dụng các tài khoản đã bị xâm phạm trước đó”, Nhóm Ứng phó Khẩn cấp Máy tính của Ukraine (CERT-UA) cho biết trong một bài phân tích của nhóm được công bố vào tuần trước.

Gamaredon, còn được gọi là Aqua Blizzard, Armageddon, Shuckworm hoặc UAC-0010, là một diễn viên được nhà nước bảo trợ có quan hệ với Văn phòng chính của SBU tại Cộng hòa tự trị Crimea, quốc gia đã bị Nga sáp nhập vào năm 2014. Nhóm này ước tính có đã lây nhiễm hàng ngàn máy tính của chính phủ.

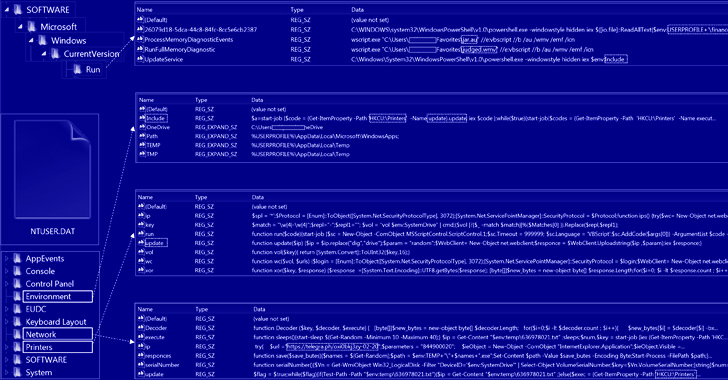

Đây cũng là một trong nhiều nhóm tin tặc của Nga đã duy trì sự hiện diện tích cực kể từ khi bắt đầu cuộc chiến tranh Nga-Ukraine vào tháng 2 năm 2022, tận dụng các chiến dịch lừa đảo để cung cấp các cửa hậu PowerShell như GammaSteel nhằm tiến hành trinh sát và thực hiện các lệnh bổ sung.

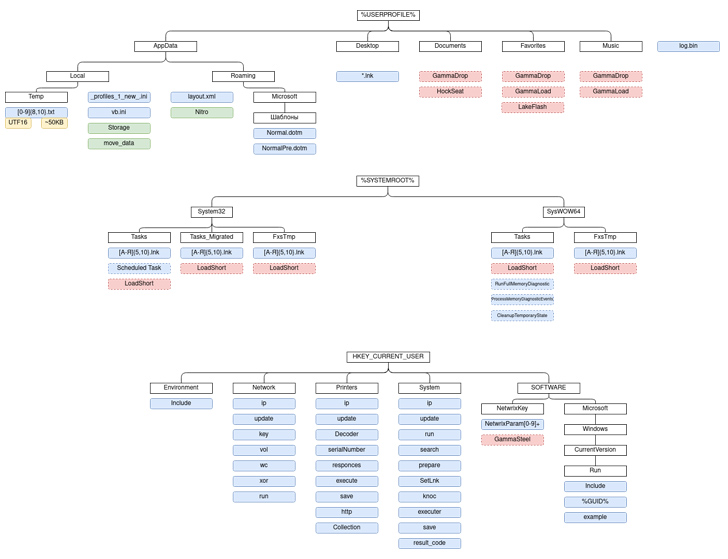

Các thông báo thường mang một kho lưu trữ chứa tệp HTM hoặc HTA, khi được mở, sẽ kích hoạt chuỗi tấn công.

Theo CERT-UA, GammaSteel được sử dụng để lọc ra các tệp phù hợp với một bộ phần mở rộng cụ thể – .doc, .docx, .xls, .xlsx, .rtf, .odt, .txt, .jpg, .jpeg, .pdf, . ps1, .rar, .zip, .7z và .mdb – trong khoảng thời gian từ 30 đến 50 phút.

Người ta cũng đã quan sát thấy nhóm này liên tục phát triển các chiến thuật của mình, sử dụng các kỹ thuật lây nhiễm qua USB để lan truyền. Cơ quan này lưu ý rằng một máy chủ hoạt động trong tình trạng bị xâm phạm trong một tuần có thể chứa từ 80 đến 120 tệp độc hại.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

Lá chắn chống lại các mối đe dọa nội bộ: Quản lý tư thế bảo mật SaaS Master

Lo lắng về các mối đe dọa nội bộ? Chúng tôi đã có bạn bảo hiểm! Tham gia hội thảo trực tuyến này để khám phá các chiến lược thực tế và bí mật của bảo mật chủ động với Quản lý tư thế bảo mật SaaS.

tham gia ngay hôm nay

Cũng đáng chú ý là việc kẻ đe dọa sử dụng phần mềm AnyDesk để truy cập từ xa tương tác, các tập lệnh PowerShell để chiếm quyền điều khiển phiên để bỏ qua xác thực hai yếu tố (2FA) và Telegram và Telegraph để tìm nạp thông tin máy chủ chỉ huy và kiểm soát (C2).

CERT-UA cho biết: “Những kẻ tấn công thực hiện các biện pháp riêng biệt để đảm bảo khả năng chịu lỗi của cơ sở hạ tầng mạng của chúng và tránh bị phát hiện ở cấp độ mạng”. “Trong ngày, địa chỉ IP của các nút điều khiển trung gian có thể thay đổi từ 3 đến 6 lần trở lên, điều này, trong số những thứ khác, cho thấy quá trình tự động hóa thích hợp.”