Các công ty có trụ sở tại Hoa Kỳ đã phải hứng chịu một chiến dịch phần mềm độc hại Qakbot “hung hăng” dẫn đến việc lây nhiễm mã độc tống tiền Black Basta trên các mạng bị xâm nhập.

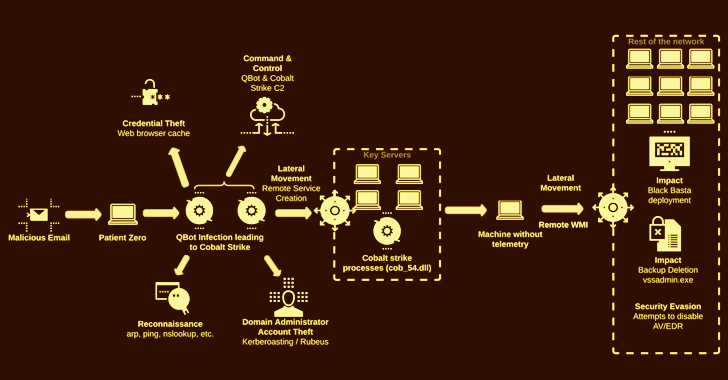

“Trong chiến dịch mới nhất này, nhóm ransomware Black Basta đang sử dụng phần mềm độc hại QakBot để tạo điểm truy cập ban đầu và di chuyển ngang trong mạng của tổ chức,” các nhà nghiên cứu của Cybereason, Joakim Kandefelt và Danielle Frankel cho biết trong một báo cáo được chia sẻ với The Hacker News.

Black Basta, xuất hiện vào tháng 4 năm 2022, tuân theo phương pháp tống tiền kép đã được thử nghiệm và thử nghiệm để đánh cắp dữ liệu nhạy cảm từ các công ty mục tiêu và sử dụng dữ liệu đó làm đòn bẩy để tống tiền các khoản thanh toán bằng tiền điện tử bằng cách đe dọa tiết lộ thông tin bị đánh cắp.

Đây không phải là lần đầu tiên nhóm ransomware được phát hiện sử dụng Qakbot (còn gọi là QBot, QuackBot hoặc Pinkslipbot). Tháng trước, Trend Micro đã tiết lộ các cuộc tấn công tương tự đòi hỏi phải sử dụng Qakbot để cung cấp khung Brute Ratel C4, do đó, được tận dụng để loại bỏ Cobalt Strike.

Hoạt động xâm nhập được quan sát bởi Cybereason đã loại bỏ Brute Ratel C4 khỏi phương trình, thay vào đó sử dụng Qakbot để phân phối trực tiếp Cobalt Strike trên một số máy trong môi trường bị nhiễm.

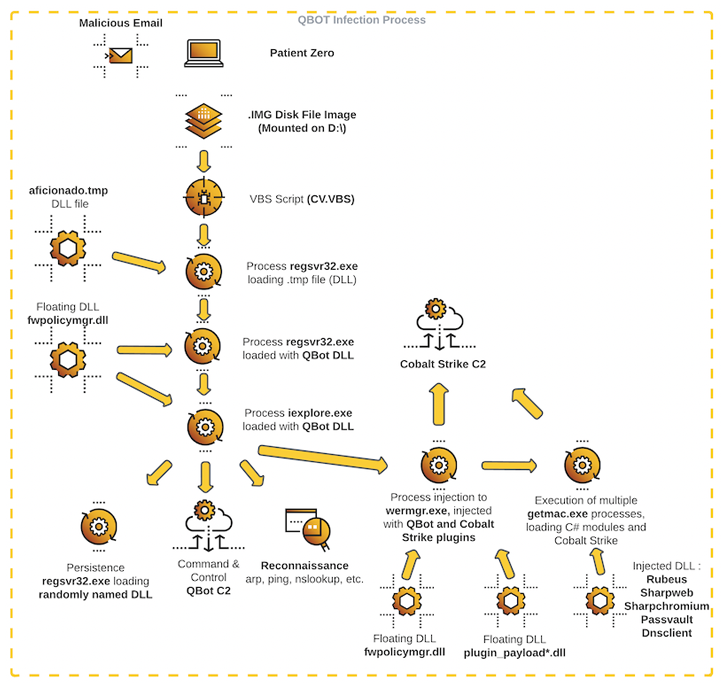

Chuỗi tấn công bắt đầu bằng một email lừa đảo trực tuyến mang tệp hình ảnh đĩa độc hại, khi được mở ra, sẽ khởi động quá trình thực thi Qbot, về phần mình, phần mềm này sẽ kết nối với một máy chủ từ xa để truy xuất tải trọng Cobalt Strike.

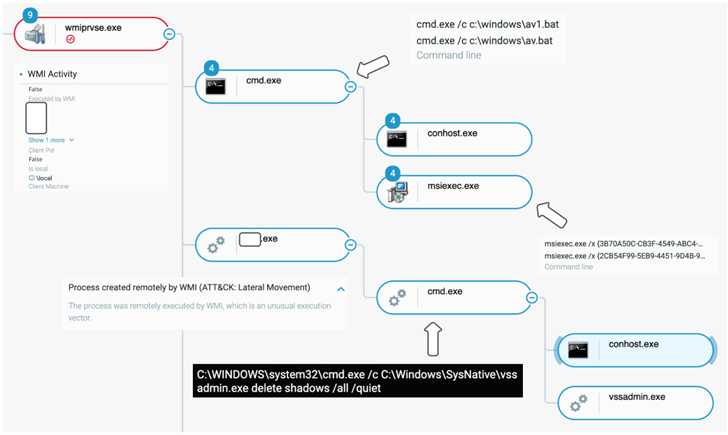

Ở giai đoạn này, các hoạt động thu thập thông tin xác thực và di chuyển bên được thực hiện để đặt khung nhóm đỏ trên một số máy chủ, trước khi vi phạm càng nhiều điểm cuối càng tốt bằng cách sử dụng mật khẩu đã thu thập và khởi chạy phần mềm tống tiền Black Basta.

Các nhà nghiên cứu lưu ý: “Kẻ đe dọa đã có được đặc quyền quản trị viên miền trong vòng chưa đầy hai giờ và chuyển sang triển khai ransomware trong vòng chưa đầy 12 giờ”, đồng thời cho biết thêm hơn 10 khách hàng khác nhau đã bị ảnh hưởng bởi loạt tấn công mới trong hai tuần qua.

Trong hai trường hợp được công ty an ninh mạng của Israel phát hiện, các vụ xâm nhập không chỉ triển khai ransomware mà còn khóa các nạn nhân khỏi mạng của họ bằng cách vô hiệu hóa dịch vụ DNS nhằm khiến việc khôi phục trở nên khó khăn hơn.

Black Basta vẫn là một diễn viên ransomware tích cực. Theo dữ liệu do Malwarebytes thu thập, nhóm ransomware đã nhắm mục tiêu thành công 25 công ty chỉ riêng trong tháng 10 năm 2022, xếp sau LockBit, Karakurt và BlackCat.