Các nhà nghiên cứu bảo mật đã chia sẻ thông tin chi tiết về phần mềm gián điệp Android thương mại có tên là Predator, được tiếp thị bởi công ty Intellexa của Israel (trước đây là Cytrox).

Predator lần đầu tiên được Nhóm phân tích mối đe dọa (TAG) của Google ghi lại vào tháng 5 năm 2022 như một phần của các cuộc tấn công tận dụng 5 lỗ hổng zero-day khác nhau trong trình duyệt web Chrome và Android.

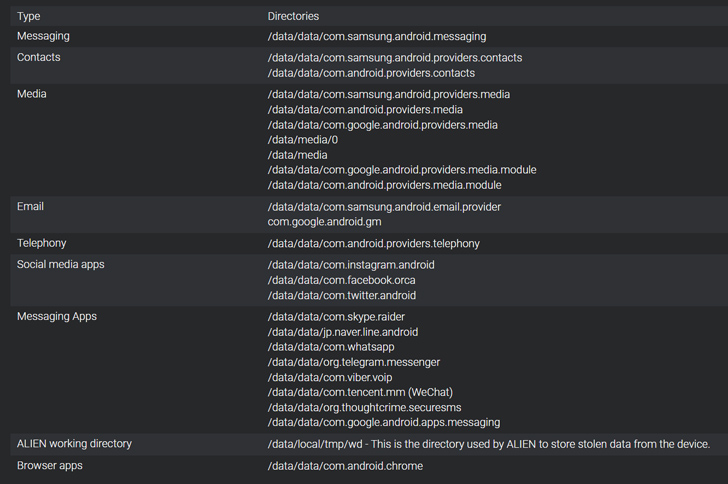

Phần mềm gián điệp, được phân phối bằng một thành phần trình tải khác có tên Alien, được trang bị để ghi lại âm thanh từ các cuộc gọi điện thoại và ứng dụng dựa trên VoIP cũng như thu thập danh bạ và tin nhắn, bao gồm từ Signal, WhatsApp và Telegram.

Các chức năng khác của nó cho phép nó ẩn các ứng dụng và ngăn không cho các ứng dụng được thực thi khi khởi động lại thiết bị cầm tay.

Cisco Talos cho biết trong một báo cáo kỹ thuật: “Việc nghiên cứu sâu cả hai thành phần của phần mềm gián điệp cho thấy Alien không chỉ là một trình tải cho Predator và tích cực thiết lập các khả năng cấp thấp cần thiết để Predator theo dõi nạn nhân của nó”.

Phần mềm gián điệp như Predator và Pegasus của NSO Group được phân phối cẩn thận như một phần của các cuộc tấn công có mục tiêu cao bằng cách vũ khí hóa cái được gọi là chuỗi khai thác không cần nhấp chuột thường không yêu cầu nạn nhân tương tác và cho phép thực thi mã và leo thang đặc quyền.

“Predator là một phần mềm gián điệp đánh thuê thú vị đã xuất hiện ít nhất từ năm 2019, được thiết kế linh hoạt để có thể phân phối các mô-đun dựa trên Python mới mà không cần khai thác nhiều lần, do đó khiến nó trở nên đặc biệt linh hoạt và nguy hiểm,” Talos giải thích .

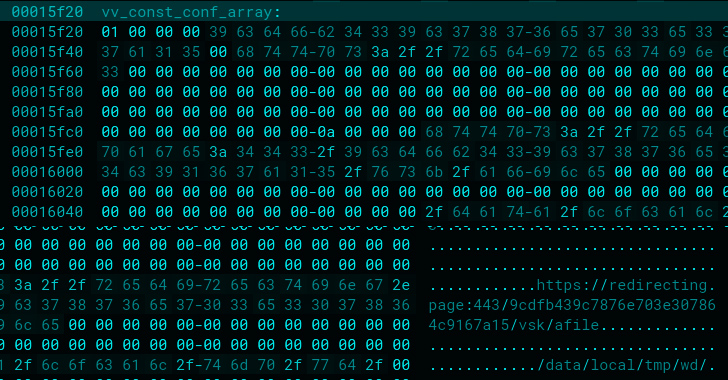

Cả Predator và Alien đều được thiết kế để vượt qua các rào cản bảo mật trong Android, với phần sau được tải vào một quy trình cốt lõi của Android có tên là Zygote để tải xuống và khởi chạy các mô-đun phần mềm gián điệp khác, kể cả Predator, từ một máy chủ bên ngoài.

Hiện tại vẫn chưa rõ Alien được kích hoạt như thế nào trên một thiết bị bị nhiễm virus. Tuy nhiên, nó bị nghi ngờ là được tải từ shellcode được thực thi bằng cách tận dụng các khai thác ở giai đoạn đầu.

“Alien không chỉ là một trình tải mà còn là một trình thực thi – nhiều luồng của nó sẽ tiếp tục đọc các lệnh đến từ Predator và thực thi chúng, cung cấp cho phần mềm gián điệp phương tiện để vượt qua một số tính năng bảo mật của khung Android”, công ty cho biết.

Các mô-đun Python khác nhau được liên kết với Predator giúp nó có thể hoàn thành nhiều nhiệm vụ như đánh cắp thông tin, giám sát, truy cập từ xa và thực thi mã tùy ý.

Phần mềm gián điệp, xuất hiện dưới dạng nhị phân ELF trước khi thiết lập môi trường thời gian chạy Python, cũng có thể thêm chứng chỉ vào cửa hàng và liệt kê nội dung của các thư mục khác nhau trên đĩa nếu phần mềm này chạy trên thiết bị do Samsung, Huawei, Oppo hoặc Xiaomi sản xuất.

Điều đó nói rằng, vẫn còn thiếu nhiều mảnh ghép có thể giúp hoàn thành câu đố tấn công. Điều này bao gồm một mô-đun chính được gọi là tcore và một cơ chế leo thang đặc quyền được gọi là kmem, cả hai đều khó đạt được cho đến nay.

Cisco Talos đưa ra giả thuyết rằng tcore có thể đã triển khai các tính năng khác như theo dõi vị trí địa lý, truy cập máy ảnh và mô phỏng tắt máy để bí mật theo dõi nạn nhân.

Phát hiện này được đưa ra khi việc sử dụng phần mềm gián điệp thương mại của các tác nhân đe dọa đã chứng kiến sự gia tăng trong những năm gần đây cũng như số lượng các công ty đánh thuê mạng cung cấp các dịch vụ này đang có xu hướng tăng lên.

Mặc dù những công cụ tinh vi này dành riêng cho các chính phủ sử dụng để chống tội phạm nghiêm trọng và chống lại các mối đe dọa an ninh quốc gia, nhưng chúng cũng bị khách hàng lạm dụng để giám sát những người bất đồng chính kiến, nhà hoạt động nhân quyền, nhà báo và các thành viên khác của xã hội dân sự.

Ví dụ, nhóm quyền kỹ thuật số Access Now cho biết họ đã phát hiện ra bằng chứng về việc Pegasus nhắm mục tiêu vào hàng chục người ở Armenia – bao gồm một nhân viên NGO, hai nhà báo, một quan chức Liên Hợp Quốc và một thanh tra nhân quyền ở Armenia. Một trong những nạn nhân đã bị hack ít nhất 27 lần trong khoảng thời gian từ tháng 10 năm 2020 đến tháng 7 năm 2021.

“Đây là bằng chứng tài liệu đầu tiên về việc sử dụng phần mềm gián điệp Pegasus trong bối cảnh chiến tranh quốc tế”, Access Now cho biết và cho biết thêm họ đã bắt đầu điều tra sau khi Apple gửi thông báo cho các cá nhân được đề cập rằng họ có thể là nạn nhân của phần mềm gián điệp do nhà nước tài trợ. các cuộc tấn công vào tháng 11 năm 2021.

Không có liên kết thuyết phục nào kết nối việc sử dụng phần mềm gián điệp với một cơ quan chính phủ cụ thể ở Armenia hoặc Azerbaijan. Điều đáng chú ý là Armenia đã bị Meta loại khỏi tư cách là khách hàng của Intellexa vào tháng 12 năm 2021 trong các cuộc tấn công nhằm vào các chính trị gia và nhà báo trong nước.

Hơn nữa, công ty an ninh mạng Check Point vào đầu năm nay đã tiết lộ rằng nhiều thực thể Armenia đã bị nhiễm một cửa hậu Windows có tên là OxtaRAT như một phần của chiến dịch gián điệp phù hợp với lợi ích của người Azerbaijan.

Trong một diễn biến khác thường hơn, The New York Times và The Washington Post đã đưa tin trong tuần này rằng chính phủ Mexico có thể đang do thám chính họ bằng cách sử dụng Pegasus để chống lại một quan chức cấp cao chịu trách nhiệm điều tra các cáo buộc lạm dụng quân sự.

Mexico cũng là quốc gia sử dụng Pegasus đầu tiên và nhiều nhất, bất chấp lời hứa ngừng sử dụng bất hợp pháp phần mềm gián điệp khét tiếng này.