Theo những phát hiện mới nhất từ Citizen Lab, nhà sản xuất phần mềm gián điệp NSO Group của Israel đã triển khai ít nhất ba cách khai thác “zero-click” mới đối với iPhone vào năm 2022 để xâm nhập vào hệ thống phòng thủ do Apple dựng lên và triển khai Pegasus.

Phòng thí nghiệm liên ngành có trụ sở tại Đại học Toronto cho biết: “Các khách hàng của Tập đoàn NSO đã triển khai rộng rãi ít nhất ba chuỗi khai thác không nhấp chuột iOS 15 và iOS 16 chống lại các mục tiêu xã hội dân sự trên khắp thế giới”.

NSO Group là nhà sản xuất Pegasus, một vũ khí mạng tinh vi có khả năng trích xuất thông tin nhạy cảm được lưu trữ trong thiết bị – ví dụ: tin nhắn, vị trí, ảnh và nhật ký cuộc gọi, cùng những thông tin khác – trong thời gian thực. Nó thường được phân phối tới các iPhone được nhắm mục tiêu bằng cách sử dụng khai thác zero-click và/hoặc zero-day.

Mặc dù nó đã được quảng cáo là một công cụ để các cơ quan thực thi pháp luật chống lại các tội phạm nghiêm trọng như lạm dụng tình dục trẻ em và khủng bố, nhưng nó cũng đã được các chính phủ độc tài triển khai một cách bất hợp pháp để theo dõi những người bảo vệ nhân quyền, những người ủng hộ dân chủ, các nhà báo, những người bất đồng chính kiến và những người khác.

Việc lạm dụng Pegasus đã khiến chính phủ Hoa Kỳ thêm NSO Group vào danh sách chặn thương mại của mình vào cuối năm 2021, với việc Apple tự đệ đơn kiện công ty vì đã nhắm mục tiêu vào người dùng của họ.

Vào tháng 7 năm 2022, có thông tin cho rằng phần mềm gián điệp này đã được sử dụng để chống lại các nhà hoạt động Thái Lan tham gia vào các cuộc biểu tình ủng hộ dân chủ của đất nước từ tháng 10 năm 2020 đến tháng 11 năm 2021 bằng cách sử dụng hai cách khai thác không cần nhấp chuột có tên KISMET và FORCEDENTRY.

Hai trong số các mục tiêu của chiến dịch mới nhất được Citizen Lab khai quật bao gồm những người bảo vệ nhân quyền từ Centro PRODH, đại diện cho các nạn nhân của các vụ giết người và mất tích phi pháp của Quân đội Mexico. Các vụ xâm nhập xảy ra vào tháng 6 năm 2022.

Điều này dẫn đến việc sử dụng ba chuỗi khai thác khác nhau có tên là LATENTIMAGE, FINDMYPWN và PWNYOURHOME đã vũ khí hóa các lỗ hổng khác nhau trong iOS 15 và iOS 16 dưới dạng zero-day để xâm nhập vào thiết bị và cuối cùng khởi chạy Pegasus –

HÌNH ẢNH TIỀM ẨN (Phiên bản iOS 15.1.1, được phát hiện vào tháng 1 năm 2022) – Một lỗ hổng bị nghi ngờ liên quan đến tính năng Tìm của tôi và SpringBoard của iPhone

FINDMYPWN (Phiên bản iOS 15.5 và 15.6, được phát hiện vào tháng 6 năm 2022) – Khai thác hai giai đoạn sử dụng dịch vụ Tìm của tôi và iMessage

PWNYOURHOME (Phiên bản iOS 16.0.3, được phát hiện vào tháng 10 năm 2022) – Khai thác hai giai đoạn kết hợp chức năng HomeKit được tích hợp trong iPhone và iMessage để vượt qua các biện pháp bảo vệ BlastDoor

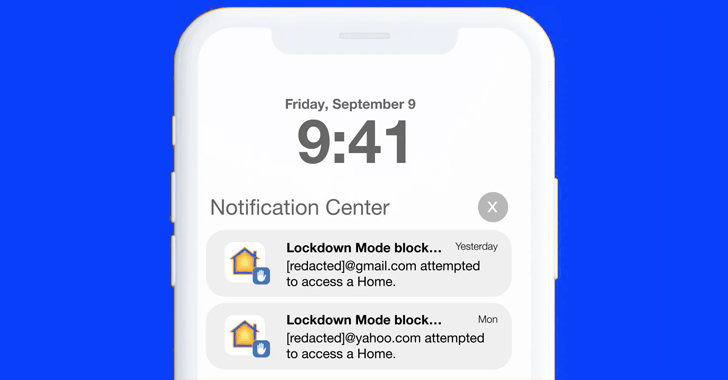

Trong một dấu hiệu đáng khích lệ, Citizen Lab cho biết họ đã tìm thấy bằng chứng về việc Chế độ khóa đã can thiệp để ngăn chặn một cuộc tấn công PWNYOURHOME đang cố gắng, đồng thời cảnh báo người dùng rằng họ đã chặn các bên không xác định bằng Gmail và Yahoo! tài khoản cố gắng “truy cập Trang chủ”.

Sự phát triển đánh dấu trường hợp tài liệu công khai đầu tiên trong đó Chế độ khóa, được thiết kế đặc biệt để giảm bề mặt tấn công của iPhone, đã bảo vệ thành công một cá nhân khỏi bị xâm phạm.

Điều đó nói rằng, Citizen Lab đã chỉ ra rằng NSO Group “có thể đã tìm ra cách khắc phục sự cố thông báo, chẳng hạn như bằng Chế độ khóa dấu vân tay.” Kể từ đó, Apple đã cung cấp một số cải tiến bảo mật cho HomeKit trong iOS 16.3.1 và gửi thông báo cho các nạn nhân được nhắm mục tiêu vào tháng 11 và tháng 12 năm 2022 và tháng 3 năm 2023.

Phát hiện này là ví dụ mới nhất về các kỹ thuật tấn công đang phát triển của NSO để đột nhập vào iPhone mà không yêu cầu bất kỳ mục tiêu nào thực hiện bất kỳ hành động nào để kích hoạt lây nhiễm.

Chúng cũng trùng hợp với một cuộc điều tra mới từ New York Times phát hiện ra việc Mexico sử dụng Pegasus để nhắm mục tiêu những người bảo vệ nhân quyền trong những tháng gần đây, nêu chi tiết cách quốc gia này trở thành người sử dụng phần mềm gián điệp đầu tiên và nhiều nhất.

Trong một dấu hiệu khác về tính chất phổ biến của các chiến dịch như vậy, Jamf Threat Labs đã phát hiện ra bằng chứng về việc một nhà hoạt động nhân quyền có trụ sở tại Trung Đông cũng như một nhà báo Hungary là mục tiêu của phần mềm gián điệp. Tên của họ không được tiết lộ.

Cuộc tấn công nhắm vào iPhone của nhà báo cũng rất quan trọng vì thiết bị này là iPhone 6s, không còn tương thích với phiên bản iOS mới nhất, cho thấy xu hướng khai thác các lỗ hổng đã biết và chưa biết của các tác nhân đe dọa để đạt được mục tiêu của chúng.

Mặc dù Apple thực hiện các bản sửa lỗi cổng sau cho các lỗi nghiêm trọng đối với các thiết bị cũ hơn (phiên bản hiện tại được iPhone 6s hỗ trợ là iOS 15.7.5), nhưng điều quan trọng cần lưu ý là không phải tất cả các lỗ hổng đều được xử lý cho các thiết bị cũ.

Jamf cho biết: “Kết quả là, các tác nhân đe dọa có thể tiếp tục khai thác các lỗ hổng chưa được vá đã được vá trên các thiết bị được hỗ trợ mới hơn, có khả năng khiến kẻ tấn công có thêm thời gian và nhiều thông tin hơn để có quyền truy cập từ xa vào các thiết bị được nhắm mục tiêu”.

Để bảo vệ chống lại các cuộc tấn công của phần mềm gián điệp, bạn nên áp dụng các bản cập nhật hệ điều hành mới nhất, nâng cấp các thiết bị lỗi thời lên các mẫu iPhone hoặc iPad mới hơn và cân nhắc bật Chế độ khóa.

Trung tâm An ninh mạng Quốc gia Vương quốc Anh (NCSC), trong một khuyến cáo được đưa ra vào ngày 19 tháng 4 năm 2023, đã cảnh báo rằng “việc phổ biến các công cụ mạng thương mại sẽ gây ra mối đe dọa ngày càng lớn đối với các tổ chức và cá nhân trên toàn cầu.”

Cơ quan này cho biết: “Sự gia tăng thương mại của các công cụ và dịch vụ mạng làm giảm rào cản gia nhập đối với các chủ thể nhà nước và phi nhà nước trong việc có được khả năng và thông tin tình báo mà họ không thể phát triển hoặc có được nếu không có.