Ngày 10 tháng 1 năm 2023Ravie LakshmananQuyền riêng tư / Mã hóa

Một phân tích toàn diện về các giao thức mã hóa được sử dụng trong ứng dụng nhắn tin mã hóa Threema của Thụy Sĩ đã tiết lộ một số lỗ hổng có thể bị khai thác để phá vỡ các biện pháp bảo vệ xác thực và thậm chí khôi phục khóa riêng của người dùng.

Theo các nhà nghiên cứu của ETH Zurich, Kenneth G. Paterson, Matteo Scarlata và Kien Tuong Truong, người đã báo cáo vấn đề cho Threema vào ngày 3 tháng 10 năm 2022. Các điểm yếu kể từ đó đã được giải quyết như một phần của các bản cập nhật được phát hành bởi công ty vào ngày 29 tháng 11 năm 2022.

Threema là một ứng dụng nhắn tin được mã hóa được hơn 11 triệu người dùng sử dụng tính đến tháng 10 năm 2022. “Bảo mật và quyền riêng tư đã ăn sâu vào DNA của Threema”, công ty tuyên bố trên trang web của mình.

Chính thức được Chính phủ Thụy Sĩ và Quân đội Thụy Sĩ sử dụng, nó cũng được quảng cáo là một giải pháp thay thế an toàn bên cạnh các dịch vụ khác như Signal, WhatsApp thuộc sở hữu của Meta và Telegram.

Mặc dù Threema đã bị kiểm tra mã của bên thứ ba ít nhất hai lần – một lần vào năm 2019 và lần thứ hai vào năm 2020 – những phát hiện mới nhất cho thấy họ không đủ kỹ lưỡng để phát hiện ra các vấn đề có trong “lõi mật mã của ứng dụng. “

Các nhà nghiên cứu cho biết: “Lý tưởng nhất là bất kỳ ứng dụng nào sử dụng các giao thức mã hóa mới phải đi kèm với các phân tích bảo mật chính thức của riêng nó (dưới dạng bằng chứng bảo mật) để cung cấp sự đảm bảo an ninh mạnh mẽ”.

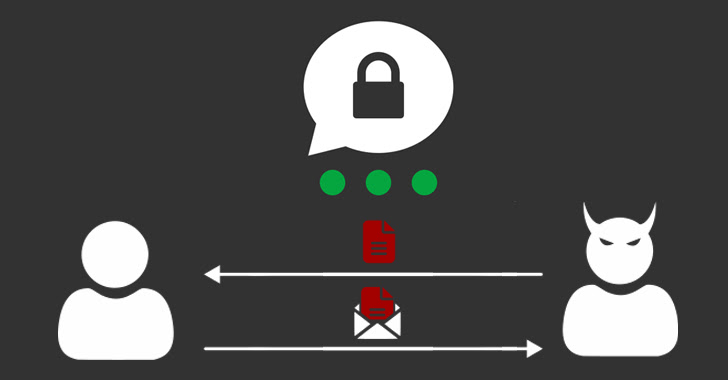

Tóm lại, các cuộc tấn công có thể mở đường cho một loạt các kịch bản khai thác, cụ thể là cho phép kẻ tấn công mạo danh khách hàng, sắp xếp lại chuỗi tin nhắn trao đổi giữa hai bên, sao chép tài khoản của người dùng nạn nhân và thậm chí tận dụng bản sao lưu cơ chế khôi phục khóa riêng của người dùng.

Hai đường tấn công sau, yêu cầu quyền truy cập trực tiếp vào thiết bị của nạn nhân, có thể gây ra hậu quả nghiêm trọng vì nó cho phép kẻ thù truy cập lén lút các tin nhắn trong tương lai của người dùng mà họ không hề hay biết.

Một trường hợp tấn công phản chiếu và phát lại liên quan đến ứng dụng android của nó cũng được phát hiện khi người dùng cài đặt lại ứng dụng hoặc thay đổi thiết bị, cấp cho kẻ xấu quyền truy cập vào máy chủ Threema để phát lại các tin nhắn cũ. Một cuộc tấn công lặp lại tương tự đã được xác định vào tháng 1 năm 2018.

Cuối cùng nhưng không kém phần quan trọng, một kẻ thù cũng có thể thực hiện cái được gọi là cuộc tấn công Kompromat trong đó một máy chủ độc hại lừa khách hàng “vô tình mã hóa một tin nhắn do máy chủ chọn để có thể gửi đến một người dùng khác.”

Điều đáng chú ý là cuộc tấn công này trước đây đã được nhà nghiên cứu Jonathan Krebs của Đại học Erlangen-Nuremberg báo cáo cho Threema, khiến công ty phải gửi các bản sửa lỗi vào tháng 12 năm 2021 (phiên bản 4.62 cho Android và phiên bản 4.6.14 cho iOS).

Các nhà nghiên cứu cho biết: “Việc sử dụng các thư viện hiện đại, an toàn cho các mã nguyên thủy không tự nó dẫn đến một thiết kế giao thức an toàn. “Các thư viện như NaCl hoặc libsignal có thể bị lạm dụng trong khi xây dựng các giao thức phức tạp hơn và các nhà phát triển phải cảnh giác để không bị ru ngủ trong cảm giác an toàn sai lầm.”

Họ nói thêm: “Mặc dù câu thần chú ‘không cuộn tiền điện tử của riêng bạn' hiện đã được biết đến rộng rãi, nhưng nó nên được mở rộng thành ‘không cuộn giao thức mã hóa của riêng bạn' (giả sử đã tồn tại một giao thức đáp ứng yêu cầu của nhà phát triển). “Trong trường hợp của Threema, giao thức C2S bespoke có thể được thay thế bằng TLS.”

Khi đưa ra bình luận, Threema nói với The Hacker News rằng họ đã phát hành một giao thức liên lạc mới có tên là Ibex khiến “một số vấn đề trở nên lỗi thời”, thêm vào đó, nó “đã hành động ngay lập tức để thực hiện các bản sửa lỗi cho tất cả các phát hiện trong vòng vài tuần.”

“Trong khi một số phát hiện […] có thể thú vị từ quan điểm lý thuyết, không ai trong số họ từng có bất kỳ tác động đáng kể nào trong thế giới thực,” công ty lưu ý thêm.

Nó cũng chỉ ra rằng một số ngân hàng tấn công có quyền truy cập vật lý vào thiết bị di động đã mở khóa trong một khoảng thời gian dài, tại thời điểm đó “toàn bộ thiết bị phải được coi là đã bị xâm phạm.”

Nghiên cứu được đưa ra gần sáu tháng sau khi các nhà nghiên cứu của ETH Zurich nêu chi tiết những thiếu sót nghiêm trọng trong dịch vụ lưu trữ đám mây MEGA có thể được vũ khí hóa để bẻ khóa khóa riêng và xâm phạm hoàn toàn quyền riêng tư của các tệp đã tải lên.

Sau đó, vào tháng 9 năm 2022, một nhóm các nhà nghiên cứu khác đã tiết lộ một loạt lỗ hổng bảo mật trong giao thức truyền thông thời gian thực, phi tập trung Matrix, cho phép người điều hành máy chủ độc hại có khả năng đọc tin nhắn và mạo danh người dùng, làm suy yếu hiệu quả tính bảo mật và tính xác thực của dịch vụ.