Ngày 10 tháng 1 năm 2023Ravie Lakshmanan Bảo mật phần mềm / Chuỗi cung ứng

Một lỗ hổng bảo mật nghiêm trọng cao đã được tiết lộ trong thư viện mã nguồn mở jsonwebtoken (JWT), nếu khai thác thành công, có thể dẫn đến thực thi mã từ xa trên máy chủ mục tiêu.

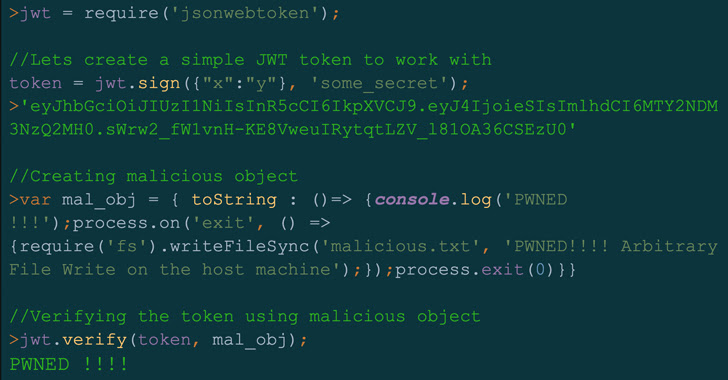

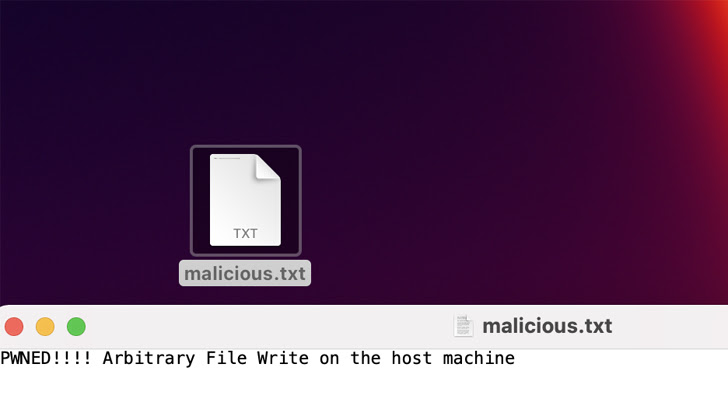

“Bằng cách khai thác lỗ hổng này, kẻ tấn công có thể thực thi mã từ xa (RCE) trên máy chủ xác minh yêu cầu mã thông báo web JSON (JWT) được tạo thủ công độc hại”, nhà nghiên cứu Artur Oleyarsh của Đơn vị 42 Palo Alto Networks cho biết trong một báo cáo hôm thứ Hai.

Được theo dõi dưới dạng CVE-2022-23529 (Điểm CVSS: 7,6), sự cố này ảnh hưởng đến tất cả các phiên bản của thư viện, bao gồm cả phiên bản 8.5.1 trở xuống và đã được xử lý trong phiên bản 9.0.0 xuất xưởng vào ngày 21 tháng 12 năm 2022. Công ty an ninh mạng đã báo cáo lỗ hổng này vào ngày 13 tháng 7 , 2022.

jsonwebtoken, được phát triển và duy trì bởi okta's Auth0, là một mô-đun JavaScript cho phép người dùng giải mã, xác minh và tạo mã thông báo web JSON như một phương tiện truyền thông tin an toàn giữa hai bên để ủy quyền và xác thực. Nó có hơn 10 triệu lượt tải xuống hàng tuần trên sổ đăng ký phần mềm npm và được hơn 22.000 dự án sử dụng.

Do đó, khả năng chạy mã độc hại trên máy chủ có thể phá vỡ các đảm bảo về tính bảo mật và tính toàn vẹn, có khả năng cho phép kẻ xấu ghi đè lên các tệp tùy ý trên máy chủ và thực hiện bất kỳ hành động nào mà chúng chọn bằng cách sử dụng khóa bí mật bị nhiễm độc.

Oleyarsh giải thích: “Như đã nói, để khai thác lỗ hổng được mô tả trong bài đăng này và kiểm soát giá trị secretOrPublicKey, kẻ tấn công sẽ cần khai thác một lỗ hổng trong quy trình quản lý bí mật”.

Khi phần mềm nguồn mở ngày càng nổi lên như một lộ trình truy cập ban đầu sinh lợi cho các tác nhân đe dọa thực hiện các cuộc tấn công chuỗi cung ứng, thì điều quan trọng là các lỗ hổng trong các công cụ đó phải được người dùng hạ nguồn chủ động xác định, giảm thiểu và vá lỗi.

Làm cho vấn đề tồi tệ hơn là thực tế là tội phạm mạng đã trở nên nhanh hơn rất nhiều trong việc khai thác các lỗ hổng mới được tiết lộ, rút ngắn đáng kể thời gian giữa việc phát hành bản vá và khả năng khai thác. Theo Microsoft, trung bình chỉ mất 14 ngày để một lỗ hổng được phát hiện trong tự nhiên sau khi tiết lộ lỗi công khai.

Để chống lại vấn đề phát hiện lỗ hổng này, Google, vào tháng trước, đã công bố phát hành OSV-Scanner, một tiện ích nguồn mở nhằm xác định tất cả các phụ thuộc bắc cầu của một dự án và nêu bật những thiếu sót có liên quan ảnh hưởng đến nó.