Trojan ngân hàng Android SOVA đang tiếp tục được phát triển tích cực với các khả năng được nâng cấp để nhắm mục tiêu không dưới 200 ứng dụng di động, bao gồm các ứng dụng ngân hàng, sàn giao dịch tiền điện tử và ví, tăng từ 90 ứng dụng khi nó bắt đầu.

Đó là theo những phát hiện mới nhất từ công ty an ninh mạng Cleafy của Ý, công ty đã tìm thấy các phiên bản mới hơn của chức năng thể thao phần mềm độc hại để chặn mã xác thực hai yếu tố (2FA), ăn cắp cookie và mở rộng nhắm mục tiêu đến Úc, Brazil, Trung Quốc, Ấn Độ, Philippines và Vương quốc Anh

SOVA, có nghĩa là Cú trong tiếng Nga, được đưa ra ánh sáng vào tháng 9 năm 2021 khi nó được quan sát thấy các ứng dụng tài chính và mua sắm từ Hoa Kỳ và Tây Ban Nha tấn công vì thu thập thông tin đăng nhập thông qua các cuộc tấn công lớp phủ bằng cách tận dụng các dịch vụ Trợ năng của Android.

Trong vòng chưa đầy một năm, trojan này cũng đã hoạt động như một nền tảng cho một phần mềm độc hại Android khác có tên là MaliBot được thiết kế để nhắm mục tiêu vào các khách hàng sử dụng ví tiền điện tử và ngân hàng trực tuyến ở Tây Ban Nha và Ý.

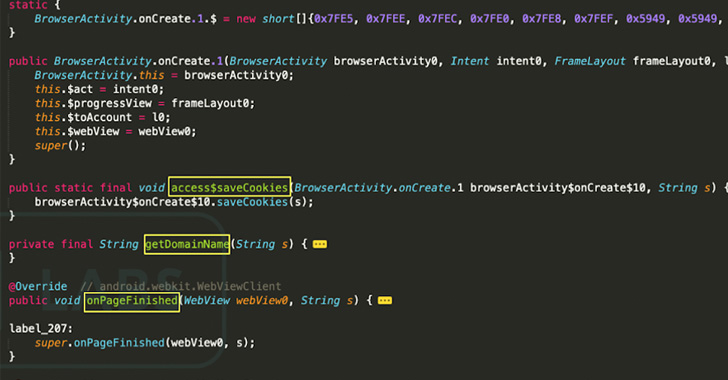

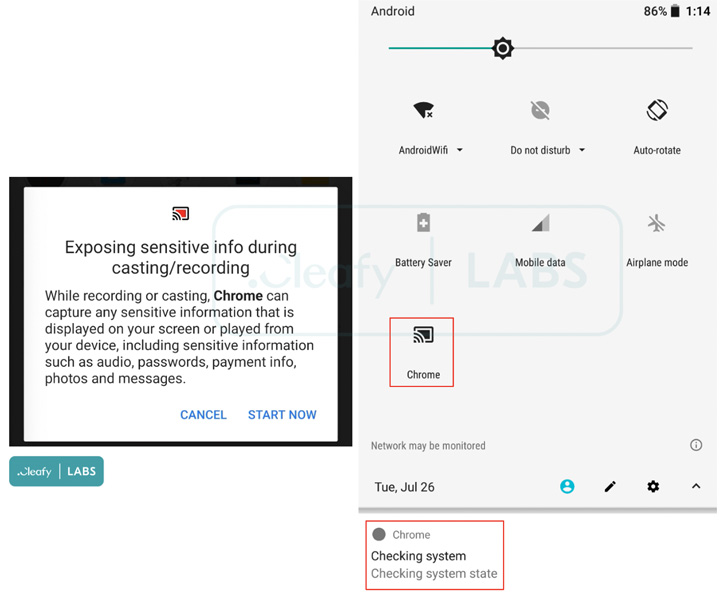

Biến thể mới nhất của SOVA, được Cleafy đặt tên là v4, tự che giấu bản thân trong các ứng dụng giả mạo có logo của các ứng dụng hợp pháp như Amazon và Google Chrome để đánh lừa người dùng cài đặt chúng. Những cải tiến đáng chú ý khác bao gồm chụp ảnh màn hình và ghi lại màn hình thiết bị.

“Các tính năng này, kết hợp với các dịch vụ Hỗ trợ tiếp cận, cho phép [threat actors] để thực hiện các cử chỉ và do đó, các hoạt động gian lận từ thiết bị bị nhiễm, như chúng ta đã thấy trong các Trojan Ngân hàng Android khác (ví dụ Oscorp hoặc BRATA) “, các nhà nghiên cứu của Cleafy Francesco Iubatti và Federico Valentini cho biết.

SOVA v4 cũng đáng chú ý vì nỗ lực thu thập thông tin nhạy cảm từ Binance và Trust Wallet, chẳng hạn như số dư tài khoản và cụm từ hạt giống. Hơn nữa, tất cả 13 ứng dụng ngân hàng có trụ sở tại Nga và Ukraine đã bị phần mềm độc hại nhắm mục tiêu đều đã bị xóa khỏi phiên bản.

Để làm cho vấn đề tồi tệ hơn, bản cập nhật cho phép phần mềm độc hại tận dụng các quyền trên phạm vi rộng của nó để làm chệch hướng các nỗ lực gỡ cài đặt bằng cách chuyển hướng nạn nhân đến màn hình chính và hiển thị thông báo “Ứng dụng này được bảo mật”.

Trojan ngân hàng, có nhiều tính năng như vậy, cũng dự kiến sẽ kết hợp thành phần ransomware trong lần lặp tiếp theo, hiện đang được phát triển và nhằm mục đích mã hóa tất cả các tệp được lưu trữ trong thiết bị bị nhiễm bằng AES và đổi tên chúng bằng phần mở rộng “. enc. “

Việc cải tiến này cũng có khả năng làm cho SOVA trở thành một mối đe dọa đáng gờm trong bối cảnh mối đe dọa di động.

Các nhà nghiên cứu cho biết: “Tính năng ransomware khá thú vị vì nó vẫn chưa phải là một tính năng phổ biến trong bối cảnh trojan ngân hàng Android”. “Nó tận dụng mạnh mẽ cơ hội nảy sinh trong những năm gần đây, khi thiết bị di động trở thành nơi lưu trữ trung tâm cho dữ liệu cá nhân và doanh nghiệp đối với hầu hết mọi người.”

.