Ngày 30 tháng 3 năm 2023Ravie LakshmananAn ninh mạng

Một nhóm các học giả từ Đại học Đông Bắc và KU Leuven đã tiết lộ một lỗ hổng thiết kế cơ bản trong tiêu chuẩn giao thức Wi-Fi IEEE 802.11, ảnh hưởng đến nhiều loại thiết bị chạy linux, FreeBSD, Android và iOS.

Các nhà nghiên cứu Domien Schepers, Aanjhan Ranganathan và Mathy Vanhoef cho biết trong một bài báo xuất bản trong tuần này, việc khai thác thành công lỗ hổng có thể bị lạm dụng để chiếm quyền điều khiển các kết nối TCP hoặc chặn lưu lượng truy cập web và máy khách.

Phương pháp này khai thác các cơ chế tiết kiệm năng lượng trong các thiết bị đầu cuối để đánh lừa các điểm truy cập làm rò rỉ các khung dữ liệu ở dạng văn bản gốc hoặc mã hóa chúng bằng khóa toàn bộ.

“Bản chất không được bảo vệ của bit tiết kiệm năng lượng trong tiêu đề của khung […] cũng cho phép kẻ thù buộc các khung hàng đợi dành cho một máy khách cụ thể dẫn đến việc máy khách đó bị ngắt kết nối và thực hiện một cuộc tấn công từ chối dịch vụ một cách tầm thường,” các nhà nghiên cứu lưu ý.

Nói cách khác, mục tiêu là làm rò rỉ các khung hình từ điểm truy cập đến trạm máy khách nạn nhân bằng cách lợi dụng thực tế là hầu hết các ngăn xếp Wi-Fi không xếp hàng hoặc xóa hàng đợi truyền tải của chúng một cách thỏa đáng khi bối cảnh bảo mật thay đổi.

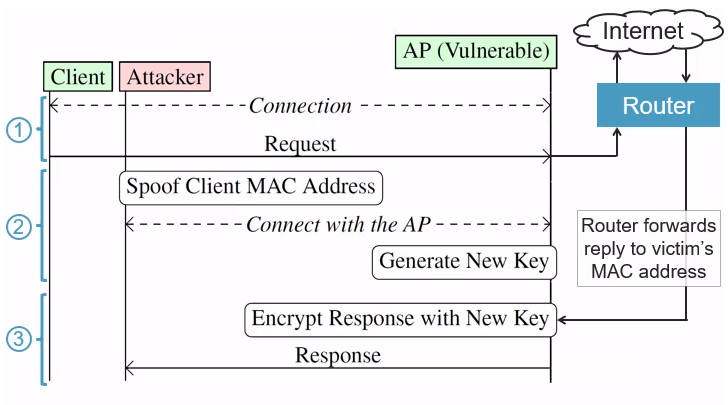

Bên cạnh việc thao túng bối cảnh bảo mật để rò rỉ khung từ hàng đợi, kẻ tấn công có thể ghi đè bối cảnh bảo mật của máy khách được sử dụng bởi một điểm truy cập để nhận các gói dành cho nạn nhân. Cuộc tấn công này giả định trước rằng bên bị nhắm mục tiêu được kết nối với một mạng giống như điểm phát sóng.

Vanhoef giải thích: “Ý tưởng cốt lõi đằng sau cuộc tấn công là cách thức mà các máy khách được xác thực không liên quan đến cách các gói được định tuyến đến đúng máy khách Wi-Fi”.

“Kẻ nội gián nguy hiểm có thể lạm dụng điều này để chặn dữ liệu đối với ứng dụng khách Wi-Fi bằng cách ngắt kết nối nạn nhân và sau đó kết nối theo địa chỉ MAC của nạn nhân (sử dụng thông tin đăng nhập của kẻ thù). Bất kỳ gói nào vẫn đang được gửi đến nạn nhân, chẳng hạn như dữ liệu trang web mà nạn nhân vẫn đang tải, giờ đây sẽ được nhận bởi kẻ thù.”

Cisco, trong một thông báo tư vấn, đã mô tả các lỗ hổng này là một “cuộc tấn công cơ hội và thông tin mà kẻ tấn công thu được sẽ có giá trị tối thiểu trong một mạng được cấu hình an toàn.”

Tuy nhiên, công ty thừa nhận rằng các cuộc tấn công được trình bày trong nghiên cứu có thể thành công đối với các sản phẩm Điểm truy cập không dây của Cisco và các sản phẩm Cisco Meraki có khả năng không dây.

Để giảm khả năng xảy ra các cuộc tấn công như vậy, bạn nên triển khai bảo mật tầng vận chuyển (TLS) để mã hóa dữ liệu khi truyền và áp dụng các cơ chế thực thi chính sách để hạn chế quyền truy cập mạng.

Phát hiện này được đưa ra vài tháng sau khi các nhà nghiên cứu Ali Abedi và Deepak Vasisht trình diễn một cuộc tấn công bảo mật tiết lộ vị trí có tên là Wi-Peep, cuộc tấn công này cũng khai thác cơ chế tiết kiệm năng lượng của giao thức 802.11 để bản địa hóa các thiết bị mục tiêu.

Nghiên cứu này cũng theo sau các nghiên cứu gần đây khác đã tận dụng API định vị địa lý của Google để khởi động các cuộc tấn công giả mạo vị trí ở các khu vực thành thị, chưa kể đến việc sử dụng tín hiệu Wi-Fi để phát hiện và lập bản đồ chuyển động của con người trong phòng.