Ngày 15 tháng 6 năm 2023Ravie Lakshmanan

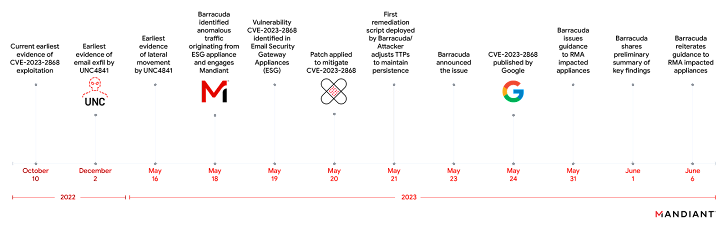

Một diễn viên mối đe dọa Trung Quốc-nexus bị nghi ngờ được đặt tên UNC4841 đã được liên kết với việc khai thác lỗ hổng zero-day được vá gần đây trong các thiết bị Cổng bảo mật email Barracuda (ESG) kể từ tháng 10 năm 2022.

“UNC4841 là một diễn viên gián điệp đứng sau chiến dịch rộng lớn này nhằm hỗ trợ Cộng hòa Nhân dân Trung Hoa”, Mandiant thuộc sở hữu của Google cho biết trong một báo cáo mới được công bố hôm nay, mô tả nhóm này là “hung hăng và có kỹ năng”.

Lỗ hổng được đề cập là CVE-2023-2868 (điểm CVSS: 9,8), liên quan đến việc tiêm mã từ xa ảnh hưởng đến các phiên bản 5.1.3.001 đến 9.2.0.006 phát sinh do xác thực không đầy đủ các tệp đính kèm có trong email đến.

Barracuda đã khắc phục sự cố vào ngày 20 và 21 tháng 5 năm 2023, nhưng kể từ đó, công ty đã kêu gọi những khách hàng bị ảnh hưởng thay thế thiết bị ngay lập tức “bất kể cấp độ phiên bản vá lỗi”.

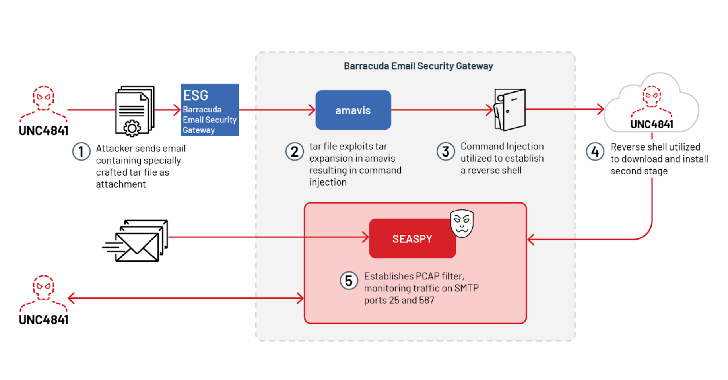

Giờ đây, theo công ty tình báo về mối đe dọa và ứng phó sự cố, được chỉ định điều tra vụ hack, UNC4841 được cho là đã gửi email đến các tổ chức nạn nhân có chứa tệp đính kèm tệp TAR độc hại được thiết kế để khai thác lỗi ngay từ ngày 10 tháng 10 năm 2022.

Những email này chứa những lời dụ dỗ chung chung với ngữ pháp kém và trong một số trường hợp, các giá trị giữ chỗ, một chiến thuật được chọn một cách có chủ ý để ngụy trang các thông tin liên lạc là thư rác.

Nó lưu ý rằng mục tiêu là thực thi tải trọng shell ngược trên các thiết bị ESG được nhắm mục tiêu và phân phối ba chủng phần mềm độc hại khác nhau – SALTWATER, SEASIDE và SEASPY – để thiết lập tính bền vững và thực thi các lệnh tùy ý, đồng thời giả mạo chúng dưới dạng các mô-đun Barracuda ESG hợp pháp hoặc dịch vụ.

Cũng được kẻ thù triển khai là một rootkit hạt nhân có tên SANDBAR được định cấu hình để che giấu các quy trình bắt đầu bằng một tên cụ thể cũng như các phiên bản bị trojan hóa của hai mô-đun Barracuda Lua hợp lệ khác nhau –

PHUN BIỂN – Trình khởi chạy để sàng lọc các tệp đính kèm email đến với một tên tệp cụ thể và chạy một tiện ích dựa trên C bên ngoài có tên là WHIRLPOOL để tạo trình bao đảo ngược TLS

BỎ QUA – Một bộ cấy thụ động lắng nghe các tiêu đề và chủ đề email đến và thực thi nội dung có trong trường tiêu đề “Content-ID”

Các chồng chéo mã nguồn đã được xác định giữa SEASPY và một cửa hậu có sẵn công khai được gọi là cd00r cũng như giữa SANDBAR và một rootkit nguồn mở, cho thấy rằng kẻ tấn công đã sử dụng lại các công cụ hiện có để dàn xếp các cuộc xâm nhập.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

🔐 Làm chủ bảo mật API: Hiểu bề mặt tấn công thực sự của bạn

Khám phá các lỗ hổng chưa được khai thác trong hệ sinh thái API của bạn và chủ động thực hiện các bước hướng tới bảo mật bọc thép. Tham gia hội thảo trên web sâu sắc của chúng tôi!

tham gia phiên

UNC4841 có tất cả các đặc điểm nổi bật của một tác nhân kiên trì, nhờ khả năng nhanh chóng thay đổi phần mềm độc hại và sử dụng các cơ chế kiên trì bổ sung khi Barracuda bắt đầu các nỗ lực ngăn chặn sau khi phát hiện ra hoạt động này vào ngày 19 tháng 5 năm 2023.

Trong một số trường hợp, tác nhân đe dọa đã được quan sát tận dụng quyền truy cập vào một thiết bị ESG bị xâm nhập để tiến hành di chuyển ngang vào mạng nạn nhân hoặc gửi thư đến các thiết bị nạn nhân khác. Quá trình lọc dữ liệu kéo theo việc thu thập dữ liệu liên quan đến email trong một số trường hợp.

Mandiant cho biết các cuộc tấn công tần suất cao nhắm vào một số lượng không xác định các tổ chức khu vực tư nhân và công cộng ở ít nhất 16 quốc gia, với gần một phần ba là các tổ chức chính phủ. 55% các tổ chức bị ảnh hưởng nằm ở Châu Mỹ, tiếp theo là 24% ở EMEA và 22% ở khu vực Châu Á-Thái Bình Dương.

Mandiant cho biết: “UNC4841 đã thể hiện khả năng phản ứng nhanh với các nỗ lực phòng thủ và tích cực sửa đổi các TTP để duy trì hoạt động của họ”, đồng thời cho biết thêm rằng họ mong muốn các tác nhân “thay đổi TTP và sửa đổi bộ công cụ của họ”.