Ngày 05 tháng 4 năm 2023Ravie LakshmananĐe dọa mạng / Phần mềm độc hại

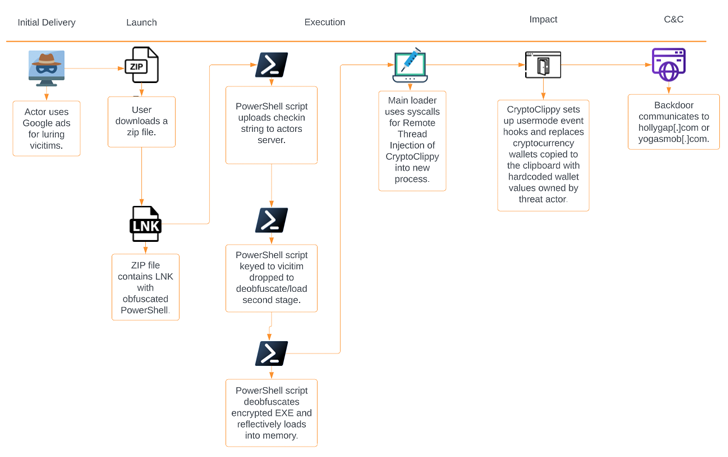

Người dùng Bồ Đào Nha đang bị nhắm mục tiêu bởi một phần mềm độc hại mới có tên mã CryptoClippy có khả năng đánh cắp tiền điện tử như một phần của chiến dịch quảng cáo độc hại.

Đơn vị 42 của Palo Alto Networks cho biết hoạt động này tận dụng các kỹ thuật đầu độc SEO để lôi kéo người dùng đang tìm kiếm “web WhatsApp” đến các miền lừa đảo lưu trữ phần mềm độc hại.

CryptoClippy, một tệp thực thi dựa trên C, là một loại phần mềm độc hại được gọi là phần mềm độc hại clipper theo dõi bảng tạm của nạn nhân để tìm nội dung khớp với địa chỉ tiền điện tử và thay thế chúng bằng địa chỉ ví dưới sự kiểm soát của tác nhân đe dọa.

Các nhà nghiên cứu của Đơn vị 42 cho biết: “Phần mềm độc hại clipper sử dụng các biểu thức chính quy (regex) để xác định loại tiền điện tử mà địa chỉ liên quan đến”.

“Sau đó, nó thay thế mục nhập khay nhớ tạm bằng một địa chỉ ví trực quan tương tự nhưng do đối thủ kiểm soát cho loại tiền điện tử thích hợp. Sau đó, khi nạn nhân dán địa chỉ từ khay nhớ tạm để thực hiện giao dịch, họ thực sự đang gửi tiền điện tử trực tiếp cho tác nhân đe dọa.”

Cho đến nay, kế hoạch bất hợp pháp này ước tính đã thu về khoảng 983 USD cho các nhà khai thác, với các nạn nhân được tìm thấy trong các ngành sản xuất, dịch vụ CNTT và bất động sản.

Cần lưu ý rằng việc sử dụng các kết quả tìm kiếm bị nhiễm độc để phân phối phần mềm độc hại đã được các tác nhân đe dọa liên quan đến phần mềm độc hại GootLoader áp dụng.

Một phương pháp khác được sử dụng để xác định các mục tiêu phù hợp là hệ thống định hướng lưu lượng truy cập (TDS), hệ thống này sẽ kiểm tra xem ngôn ngữ trình duyệt ưa thích có phải là tiếng Bồ Đào Nha hay không và nếu có, sẽ đưa người dùng đến một trang đích giả mạo.

Người dùng không đáp ứng các tiêu chí cần thiết sẽ được chuyển hướng đến miền Web WhatsApp hợp pháp mà không có bất kỳ hoạt động độc hại nào khác, do đó tránh bị phát hiện.

Phát hiện này được đưa ra vài ngày sau khi SecurityScorecard trình bày chi tiết về một kẻ đánh cắp thông tin có tên Lumma có khả năng thu thập dữ liệu từ trình duyệt web, ví tiền điện tử và nhiều ứng dụng như AnyDesk, FileZilla, KeePass, Steam và Telegram.