Ngày 16 tháng 6 năm 2023Ravie LakshmananTấn công mạng / Ransomware

Progress Software hôm thứ Năm đã tiết lộ lỗ hổng thứ ba ảnh hưởng đến ứng dụng MOVEit Transfer của họ, khi băng nhóm tội phạm mạng Cl0p triển khai các chiến thuật tống tiền đối với các công ty bị ảnh hưởng.

Lỗ hổng mới, chưa được gán mã định danh CVE, cũng liên quan đến lỗ hổng SQL injection “có thể dẫn đến các đặc quyền leo thang và khả năng truy cập trái phép vào môi trường.”

Công ty đang kêu gọi tất cả khách hàng của mình vô hiệu hóa tất cả lưu lượng HTTP và HTTP đối với MOVEit Transfer trên các cổng 80 và 443 để bảo vệ môi trường của họ trong khi một bản vá đang được chuẩn bị để giải quyết điểm yếu.

Tiết lộ được đưa ra một tuần sau khi Progress tiết lộ một loạt lỗ hổng SQL injection khác (CVE-2023-35036) mà hãng cho biết có thể được vũ khí hóa để truy cập nội dung cơ sở dữ liệu của ứng dụng.

Các lỗ hổng tham gia CVE-2023-34362, đã bị nhóm ransomware Clop khai thác dưới dạng zero-day trong các cuộc tấn công đánh cắp dữ liệu. Kroll cho biết họ đã tìm thấy bằng chứng cho thấy nhóm, được Microsoft đặt tên là Lace Tempest, đã thử nghiệm khai thác từ tháng 7 năm 2021.

Sự phát triển cũng trùng khớp với việc Cl0p liệt kê tên của 27 công ty mà họ tuyên bố đã bị tấn công bằng cách sử dụng lỗ hổng MOVEit Transfer trên cổng thông tin rò rỉ darknet của mình. Theo báo cáo từ CNN, điều này cũng bao gồm nhiều cơ quan liên bang của Hoa Kỳ như Bộ Năng lượng.

ReliaQuest cho biết: “Số lượng các tổ chức có khả năng bị vi phạm cho đến nay lớn hơn đáng kể so với con số ban đầu được đặt tên là một phần của hoạt động khai thác MFT cuối cùng của Clop: chiến dịch Fortra Go Anywhere MFT”.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

🔐 Làm chủ bảo mật API: Hiểu bề mặt tấn công thực sự của bạn

Khám phá các lỗ hổng chưa được khai thác trong hệ sinh thái API của bạn và chủ động thực hiện các bước hướng tới bảo mật bọc thép. Tham gia hội thảo trên web sâu sắc của chúng tôi!

tham gia phiên

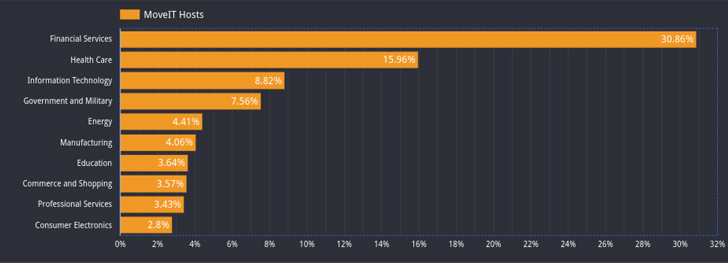

Censys, một nền tảng tìm kiếm dựa trên web để đánh giá bề mặt tấn công cho các thiết bị kết nối internet, cho biết gần 31% trong số hơn 1.400 máy chủ bị lộ đang chạy MOVEit thuộc ngành dịch vụ tài chính, 16% trong lĩnh vực chăm sóc sức khỏe, 9% trong công nghệ thông tin và 8% trong các lĩnh vực chính phủ và quân sự. Gần 80% máy chủ có trụ sở tại Hoa Kỳ

Theo phân tích của Kaspersky về 97 họ lây lan qua mô hình kinh doanh phần mềm độc hại dưới dạng dịch vụ (MaaS) từ năm 2015 đến năm 2022, ransomware dẫn đầu với 58% thị phần, tiếp theo là phần mềm đánh cắp thông tin (24%) và botnet, trình tải và cửa hậu ( 18%).

Công ty an ninh mạng Nga cho biết: “Tiền là gốc rễ của mọi tội ác, bao gồm cả tội phạm mạng”, đồng thời cho biết thêm rằng các kế hoạch MaaS cho phép những kẻ tấn công ít thành thạo hơn về mặt kỹ thuật tham gia vào cuộc chiến, do đó hạ thấp tiêu chuẩn thực hiện các cuộc tấn công như vậy.