Ngày 03 tháng 5 năm 2023Ravie LakshmananGián điệp mạng / Phần mềm độc hại

Một tổ chức tin tặc do nhà nước Trung Quốc tài trợ đã xuất hiện trở lại với một chiến dịch mới nhắm vào các tổ chức chính phủ, chăm sóc sức khỏe, công nghệ và sản xuất có trụ sở tại Đài Loan, Thái Lan, Philippines và Fiji sau hơn sáu tháng không hoạt động.

Trend Micro quy kết vụ xâm nhập cho một nhóm gián điệp mạng mà nó theo dõi dưới tên Địa long chilà một nhóm con trong APT41 (còn gọi là HOODOO hoặc Winnti) và chia sẻ các phần trùng lặp với nhiều cụm khác được gọi là Earth Baku, SparklingGoblin và GroupCC.

Earth Longzhi lần đầu tiên được công ty an ninh mạng ghi lại vào tháng 11 năm 2022, nêu chi tiết các cuộc tấn công của nó nhằm vào các tổ chức khác nhau ở Đông và Đông Nam Á cũng như Ukraine.

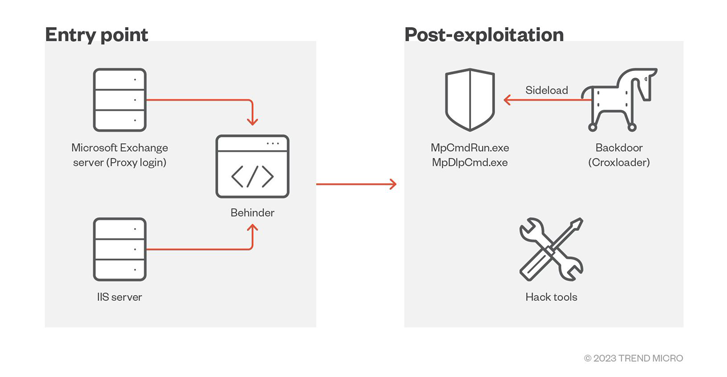

Các chuỗi tấn công do tác nhân đe dọa gắn kết tận dụng các ứng dụng dễ bị tấn công trước công chúng làm điểm truy cập để triển khai vỏ web BEHINDER, sau đó tận dụng quyền truy cập đó để loại bỏ các tải trọng bổ sung, bao gồm một biến thể mới của trình tải Cobalt Strike có tên là CroxLoader.

“Chiến dịch gần đây […] lạm dụng tệp thực thi Windows Defender để thực hiện tải DLL đồng thời khai thác trình điều khiển dễ bị tổn thương, zamguard.sys, để vô hiệu hóa các sản phẩm bảo mật được cài đặt trên máy chủ thông qua cuộc tấn công mang trình điều khiển dễ bị tổn thương (BYOVD) của riêng bạn,” Trend Micro cho biết.

Đây không phải là lần đầu tiên Earth Longzhi tận dụng kỹ thuật BYOVD, điều mà các chiến dịch trước đó sử dụng trình điều khiển RTCore64.sys dễ bị tổn thương để hạn chế việc thực thi các sản phẩm bảo mật.

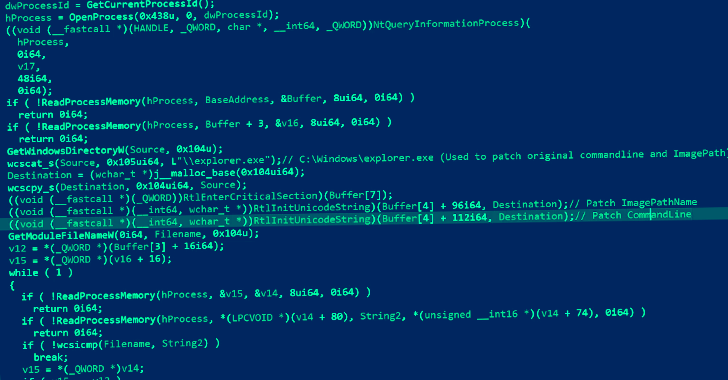

Phần mềm độc hại, được đặt tên là SPHijacker, cũng sử dụng phương pháp thứ hai được gọi là “xếp chồng ầm ầm” để đạt được mục tiêu tương tự, đòi hỏi phải thay đổi Windows Registry để làm gián đoạn luồng thực thi quy trình và cố tình khiến các ứng dụng được nhắm mục tiêu gặp sự cố khi khởi chạy.

“Kỹ thuật này là một loại [denial-of-service] cuộc tấn công lạm dụng các giá trị MinimumStackCommitInBytes không có giấy tờ trong [Image File Execution Options] khoá đăng ký,” Trend Micro giải thích.

“Giá trị của MinimumStackCommitInBytes được liên kết với một quy trình cụ thể trong khóa đăng ký IFEO sẽ được sử dụng để xác định kích thước tối thiểu của ngăn xếp để cam kết khởi tạo luồng chính. Nếu kích thước ngăn xếp quá lớn, nó sẽ kích hoạt ngoại lệ tràn ngăn xếp và chấm dứt quy trình hiện tại.”

Các phương pháp song sinh khác xa với các phương pháp duy nhất có thể được sử dụng để làm suy yếu các sản phẩm bảo mật. Deep Instinct, vào tháng trước, đã trình bày chi tiết một kỹ thuật chèn mã mới có tên là Dirty Vanity, khai thác cơ chế forking từ xa trong Windows cho các hệ thống phát hiện điểm cuối ẩn.

Hơn nữa, tải trọng của trình điều khiển được cài đặt dưới dạng dịch vụ cấp nhân bằng cách sử dụng Lệnh gọi thủ tục từ xa (RPC) của Microsoft thay vì các API của Windows để tránh bị phát hiện.

Cũng có thể quan sát thấy trong các cuộc tấn công là việc sử dụng trình nhỏ giọt dựa trên DLL có tên Roxwrapper để cung cấp một trình tải Cobalt Strike khác có nhãn BigpipeLoader cũng như một công cụ leo thang đặc quyền (dwm.exe) lạm dụng Trình lập lịch tác vụ Windows để khởi chạy một tải trọng nhất định với các đặc quyền HỆ THỐNG .

Tải trọng được chỉ định, dllhost.exe, là trình tải xuống có khả năng truy xuất phần mềm độc hại giai đoạn tiếp theo từ máy chủ do tác nhân kiểm soát.

Điều đáng chỉ ra ở đây là dwm.exe dựa trên bằng chứng khái niệm nguồn mở (PoC) có sẵn trên GitHub, cho thấy rằng tác nhân đe dọa đang lấy cảm hứng từ các chương trình hiện có để trau dồi kho phần mềm độc hại của mình.

Trend Micro cho biết thêm họ đã xác định được các tài liệu mồi nhử được viết bằng tiếng Việt và tiếng Indonesia, cho thấy những nỗ lực tiềm ẩn nhằm vào người dùng ở hai quốc gia này trong tương lai.

Các nhà nghiên cứu bảo mật Ted Lee và Hara Hiroaki lưu ý: “Earth Longzhi vẫn hoạt động và tiếp tục cải thiện các chiến thuật, kỹ thuật và quy trình (TTP) của mình”. “Các tổ chức nên cảnh giác trước sự phát triển liên tục của các kế hoạch lén lút mới của tội phạm mạng.”