Ngày 12 tháng 5 năm 2023Ravie LakshmananLinux / Phần mềm độc hại

Một biến thể trước đây không có giấy tờ và hầu như không bị phát hiện của một cửa hậu Linux được gọi là BPFDoor đã được phát hiện ngoài tự nhiên, công ty an ninh mạng Deep Instinct cho biết trong một báo cáo kỹ thuật được công bố trong tuần này.

Các nhà nghiên cứu bảo mật Shaul Vilkomir-Preisman và Eliran Nissan cho biết: “BPFDoor vẫn giữ được danh tiếng là phần mềm độc hại cực kỳ lén lút và khó phát hiện với phiên bản mới nhất này”.

BPFDoor (hay còn gọi là JustForFun), lần đầu tiên được PwC và Elastic Security Labs ghi nhận vào tháng 5 năm 2022, là một cửa hậu Linux thụ động có liên quan đến một tác nhân đe dọa Trung Quốc có tên là Red Menshen (hay còn gọi là DecisiveArchitect hoặc Red Dev 18), được biết là chuyên tấn công các nhà cung cấp dịch vụ viễn thông trên toàn thế giới. Trung Đông và Châu Á kể từ ít nhất là năm 2021.

Phần mềm độc hại này đặc biệt hướng tới việc thiết lập quyền truy cập từ xa liên tục vào các môi trường mục tiêu bị xâm phạm trong thời gian dài, với bằng chứng chỉ ra rằng nhóm tin tặc vận hành cửa hậu mà không bị phát hiện trong nhiều năm.

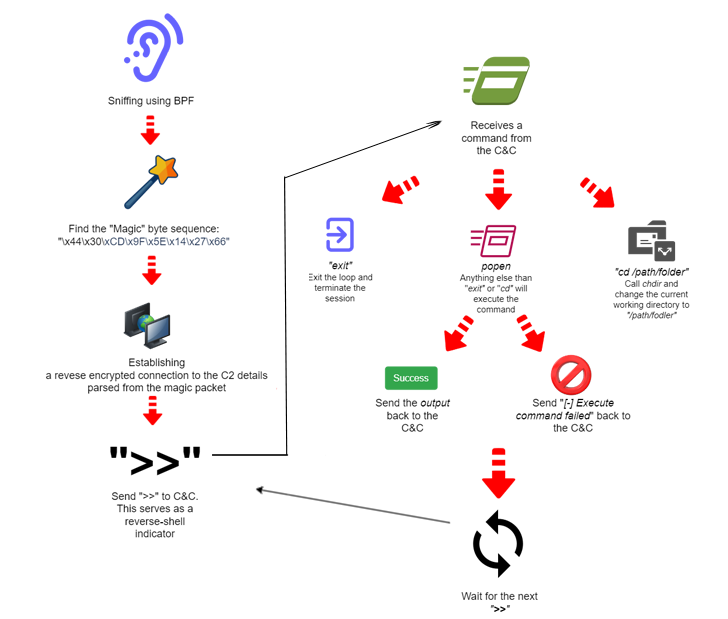

BPFDoor lấy tên từ việc sử dụng Berkeley Packet Filters (BPF) – một công nghệ cho phép phân tích và lọc lưu lượng mạng trong các hệ thống Linux – để liên lạc mạng và xử lý các lệnh đến.

Khi làm như vậy, các tác nhân đe dọa có thể xâm nhập vào hệ thống của nạn nhân và thực thi mã tùy ý mà không bị tường lửa phát hiện, đồng thời lọc ra những dữ liệu không cần thiết.

Những phát hiện của Deep Instinct đến từ một tạo phẩm BPFDoor đã được tải lên VirusTotal vào ngày 8 tháng 2 năm 2023. Khi viết bài này, chỉ có ba nhà cung cấp bảo mật đã gắn cờ tệp nhị phân ELF là độc hại.

Một trong những đặc điểm chính làm cho phiên bản mới của BPFDoor thậm chí còn lảng tránh hơn là việc loại bỏ nhiều chỉ báo được mã hóa cứng và thay vào đó kết hợp một thư viện tĩnh để mã hóa (libtomcrypt) và một trình bao đảo ngược để liên lạc lệnh và kiểm soát (C2).

Khi khởi chạy, BPFDoor được định cấu hình để bỏ qua các tín hiệu khác nhau của hệ điều hành nhằm ngăn không cho nó bị chấm dứt. Sau đó, nó phân bổ một bộ đệm bộ nhớ và tạo một ổ cắm đánh hơi gói đặc biệt giám sát lưu lượng truy cập đến với một chuỗi Magic Byte cụ thể bằng cách nối bộ lọc BPF vào ổ cắm thô.

Các nhà nghiên cứu giải thích: “Khi BPFdoor tìm thấy một gói chứa Magic Byte của nó trong lưu lượng được lọc, nó sẽ coi đó là một thông báo từ nhà điều hành của nó và sẽ phân tích thành hai trường và sẽ tự phân nhánh lại”.

“Quy trình gốc sẽ tiếp tục và giám sát lưu lượng được lọc đi qua ổ cắm trong khi quy trình con sẽ coi các trường được phân tích cú pháp trước đó là tổ hợp Cổng IP ra lệnh và kiểm soát và sẽ cố gắng liên hệ với nó.”

Trong giai đoạn cuối cùng, BPFDoor thiết lập một phiên shell đảo ngược được mã hóa với máy chủ C2 và chờ các hướng dẫn tiếp theo được thực thi trên máy bị xâm nhập.

Việc BPFDoor vẫn ẩn trong một thời gian dài nói lên sự tinh vi của nó, điều mà các tác nhân đe dọa ngày càng phát triển phần mềm độc hại nhắm mục tiêu vào các hệ thống Linux do sự phổ biến của chúng trong môi trường doanh nghiệp và đám mây.

Sự phát triển diễn ra khi Google công bố khung làm mờ Bộ lọc gói Berkeley (eBPF) mở rộng mới có tên là Buzzer để giúp củng cố nhân Linux và đảm bảo rằng các chương trình hộp cát chạy trong ngữ cảnh đặc quyền là hợp lệ và an toàn.

Gã khổng lồ công nghệ cho biết thêm phương pháp thử nghiệm đã dẫn đến việc phát hiện ra một lỗ hổng bảo mật (CVE-2023-2163) có thể bị khai thác để đọc và ghi tùy ý bộ nhớ kernel.