Ngày 16 tháng 5 năm 2023Ravie LakshmananTội phạm mạng / Ransomware

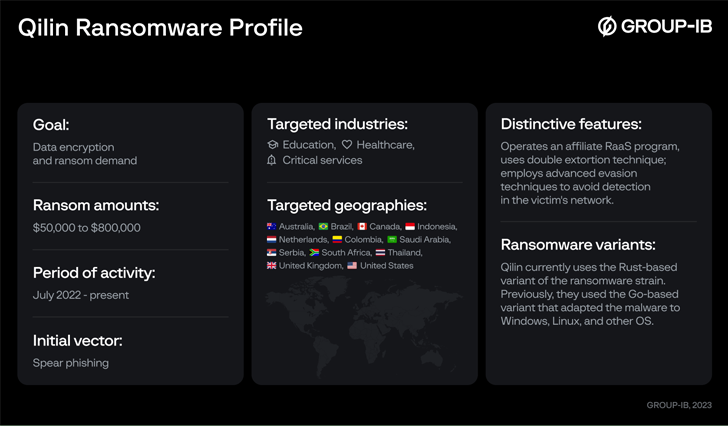

Theo những phát hiện mới từ group-ib, các chi nhánh của ransomware liên quan đến chương trình ransomware-as-a-service (RaaS) của Qilin kiếm được từ 80% đến 85% cho mỗi khoản thanh toán tiền chuộc.

Công ty an ninh mạng cho biết họ có thể xâm nhập vào nhóm vào tháng 3 năm 2023, khám phá thông tin chi tiết về cấu trúc thanh toán của các chi nhánh và hoạt động bên trong của chương trình RaaS sau cuộc trò chuyện riêng với một nhà tuyển dụng Qilin có bí danh trực tuyến là Haise.

“Nhiều cuộc tấn công ransomware Qilin được tùy chỉnh cho từng nạn nhân để tối đa hóa tác động của chúng”, công ty có trụ sở tại Singapore cho biết trong một báo cáo đầy đủ. “Để làm điều này, các tác nhân đe dọa có thể tận dụng các chiến thuật như thay đổi phần mở rộng tên tệp của các tệp được mã hóa và chấm dứt các quy trình và dịch vụ cụ thể.”

Qilin, còn được gọi là Agenda, lần đầu tiên được Trend Micro ghi nhận vào tháng 8 năm 2022, khởi đầu là một phần mềm tống tiền dựa trên Go trước khi chuyển sang Rust vào tháng 12 năm 2022.

Việc áp dụng Rust cũng rất quan trọng không chỉ vì khả năng phát hiện trốn tránh mà còn vì thực tế là nó cho phép các tác nhân đe dọa nhắm mục tiêu vào các máy chủ Windows, Linux và VMware ESXi.

Các cuộc tấn công do nhóm thực hiện sử dụng các email lừa đảo có chứa các liên kết độc hại như một phương tiện để có được quyền truy cập ban đầu và mã hóa dữ liệu nhạy cảm, nhưng không phải trước khi lọc nó như một phần của mô hình tống tiền kép.

Dữ liệu từ tối đa 12 công ty khác nhau đã được đăng trên cổng thông tin rò rỉ dữ liệu của Qilin trên web đen trong khoảng thời gian từ tháng 7 năm 2022 đến tháng 5 năm 2023.

Các nạn nhân, chủ yếu bao gồm các lĩnh vực cơ sở hạ tầng, giáo dục và chăm sóc sức khỏe quan trọng, được đặt tại Úc, Brazil, Canada, Colombia, Pháp, Nhật Bản, Hà Lan, Serbia, Vương quốc Anh và Hoa Kỳ

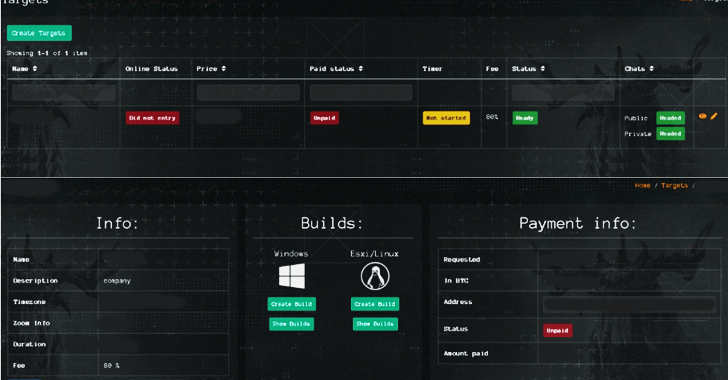

Group-IB cho biết các tác nhân Qilin cũng cung cấp cho các chi nhánh – những người được tuyển dụng để xác định các mục tiêu quan tâm và dàn dựng các cuộc tấn công – với một bảng quản trị để giám sát hiệu quả các phần khác nhau trong hoạt động của họ.

Nhà nghiên cứu bảo mật Nikolay Kichatov cho biết: “Nhóm ransomware Qilin có một bảng điều khiển liên kết được chia thành các phần như Mục tiêu, Blog, Nội dung, Tin tức, Thanh toán và Câu hỏi thường gặp để quản lý và điều phối mạng lưới các chi nhánh của nó”.

mục tiêu – Một phần để định cấu hình ghi chú đòi tiền chuộc, tệp, thư mục và tiện ích mở rộng sẽ bị bỏ qua, tiện ích mở rộng sẽ được mã hóa, quy trình sẽ bị chấm dứt và chế độ mã hóa, trong số những thứ khác

Blog – Phần dành cho các chi nhánh tạo các bài đăng trên blog có thông tin về các công ty bị tấn công chưa trả tiền chuộc

máy nhồi – Phần dành cho các tác nhân đe dọa tạo tài khoản cho các thành viên khác trong nhóm và quản lý các đặc quyền của họ

Tin tức – Một phần để đăng các bản cập nhật liên quan đến quan hệ đối tác ransomware của họ (hiện đang trống)

thanh toán – Phần chứa chi tiết giao dịch, số dư ví liên kết và các tùy chọn để rút tiền bất hợp pháp

câu hỏi thường gặp – Một phần có thông tin tài liệu và hỗ trợ trình bày chi tiết các bước sử dụng ransomware

Kichatov cho biết: “Mặc dù phần mềm tống tiền Qilin nổi tiếng vì nhắm mục tiêu vào các công ty thuộc lĩnh vực quan trọng, nhưng chúng là mối đe dọa đối với các tổ chức trên tất cả các ngành dọc”.

“Hơn nữa, chương trình liên kết của nhà điều hành ransomware không chỉ thêm thành viên mới vào mạng của mình mà còn vũ khí hóa họ bằng các công cụ, kỹ thuật được nâng cấp và thậm chí cả việc cung cấp dịch vụ.”