Một chiến dịch phần mềm độc hại ZLoader đang diễn ra đã bị phát hiện đang khai thác các công cụ giám sát từ xa và một lỗ hổng 9 năm tuổi liên quan đến xác minh chữ ký số của Microsoft để bòn rút thông tin xác thực và thông tin nhạy cảm của người dùng.

Công ty an ninh mạng Check Point Research của Israel, đã theo dõi chuỗi lây nhiễm tinh vi kể từ tháng 11 năm 2021, cho rằng nó thuộc về một nhóm tội phạm mạng được mệnh danh là Malsmoke, trích dẫn những điểm tương đồng với các cuộc tấn công trước đó.

“Các kỹ thuật được kết hợp trong chuỗi lây nhiễm bao gồm việc sử dụng phần mềm quản lý từ xa hợp pháp (RMM) để có quyền truy cập ban đầu vào máy mục tiêu”, Golan Cohen của Check Point cho biết trong một báo cáo được chia sẻ với The Hacker News. “Phần mềm độc hại sau đó sẽ khai thác phương pháp xác minh chữ ký kỹ thuật số của Microsoft để đưa tải trọng của nó vào một DLL hệ thống đã ký nhằm tiếp tục trốn tránh các biện pháp phòng thủ của hệ thống.”

Chiến dịch này được cho là đã cướp đi sinh mạng của 2.170 nạn nhân trên 111 quốc gia tính đến ngày 2 tháng 1 năm 2022, với hầu hết các bên bị ảnh hưởng nằm ở Mỹ, Canada, Ấn Độ, Indonesia và Úc. Nó cũng đáng chú ý vì thực tế là nó tự bao bọc trong các lớp gây nhiễu và các phương pháp né tránh phát hiện khác để trốn tránh việc khám phá và phân tích.

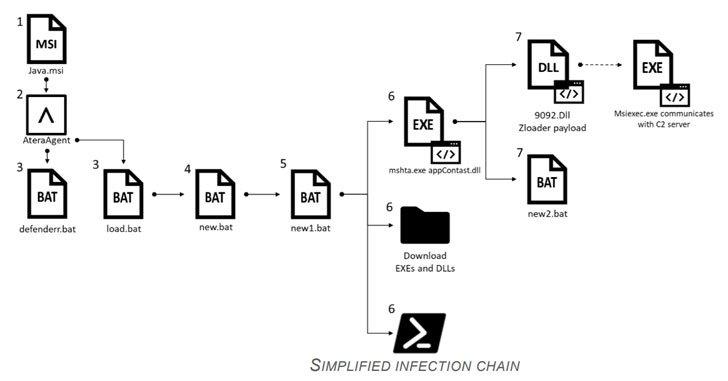

Luồng tấn công bắt đầu bằng việc cài đặt phần mềm giám sát từ xa hợp pháp của doanh nghiệp có tên là Atera, sử dụng phần mềm này để tải lên và tải xuống các tệp tùy ý cũng như thực thi các tập lệnh độc hại. Tuy nhiên, vẫn chưa xác định được chế độ chính xác của việc phân phối tệp trình cài đặt.

Một trong các tệp được sử dụng để thêm các loại trừ vào Windows Defender, trong khi tệp thứ hai tiến hành truy xuất và thực thi tải trọng ở giai đoạn tiếp theo, bao gồm tệp DLL có tên “appContast.dll”, đến lượt nó, được sử dụng để chạy tệp nhị phân ZLoader ( “9092.dll”).

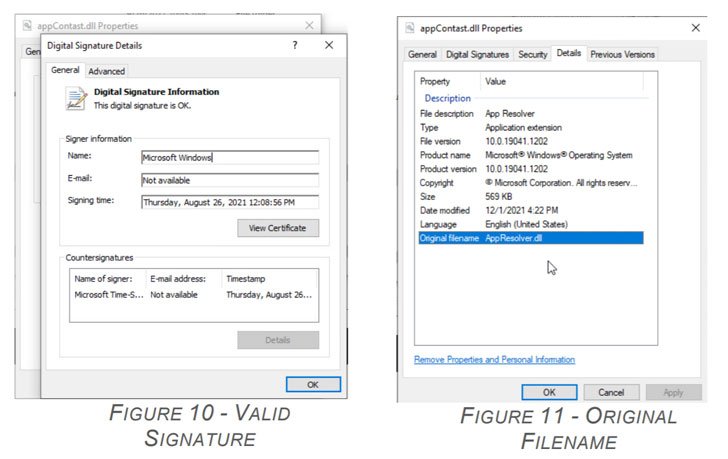

Điều nổi bật ở đây là appContast.dll không chỉ được Microsoft ký bằng chữ ký hợp lệ, mà tệp, ban đầu là một mô-đun phân giải ứng dụng (“AppResolver.dll”), đã được tinh chỉnh và chèn một tập lệnh độc hại để tải phần mềm độc hại ở giai đoạn cuối.

Điều này có thể thực hiện được bằng cách khai thác một vấn đề đã biết được theo dõi là CVE-2013-3900 – lỗ hổng xác thực chữ ký WinVerifyTrust – cho phép kẻ tấn công từ xa thực thi mã tùy ý thông qua các tệp thực thi di động được chế tạo đặc biệt bằng cách thêm đoạn mã độc hại trong khi vẫn duy trì tính hợp lệ của tệp Chữ ký.

Mặc dù Microsoft đã giải quyết lỗi này vào năm 2013, nhưng công ty đã sửa đổi kế hoạch của mình vào tháng 7 năm 2014 để không còn “thực thi hành vi xác minh chặt chẽ hơn như một chức năng mặc định trên các bản phát hành được hỗ trợ của Microsoft Windows” và cung cấp nó như một tính năng chọn tham gia. Cohen nói: “Nói cách khác, bản sửa lỗi này bị vô hiệu hóa theo mặc định, đó là điều cho phép tác giả phần mềm độc hại sửa đổi tệp đã ký.

Nhà nghiên cứu phần mềm độc hại của Check Point, Kobi Eisenkraft, cho biết: “Có vẻ như các tác giả của chiến dịch ZLoader đã rất nỗ lực để phòng thủ và vẫn đang cập nhật các phương pháp của họ hàng tuần”, nhà nghiên cứu phần mềm độc hại của Check Point, Kobi Eisenkraft, cho biết, đồng thời kêu gọi người dùng không cài đặt phần mềm từ các nguồn không xác định và áp dụng các biện pháp nghiêm ngặt của Microsoft. Xác minh chữ ký Windows Authenticode cho các tệp thực thi.

.