Các nhà cung cấp dịch vụ viễn thông và CNTT ở Trung Đông và Châu Á đang bị nhắm mục tiêu bởi một nhóm đe dọa nói tiếng Trung Quốc không có giấy tờ trước đây có tên là WIP19.

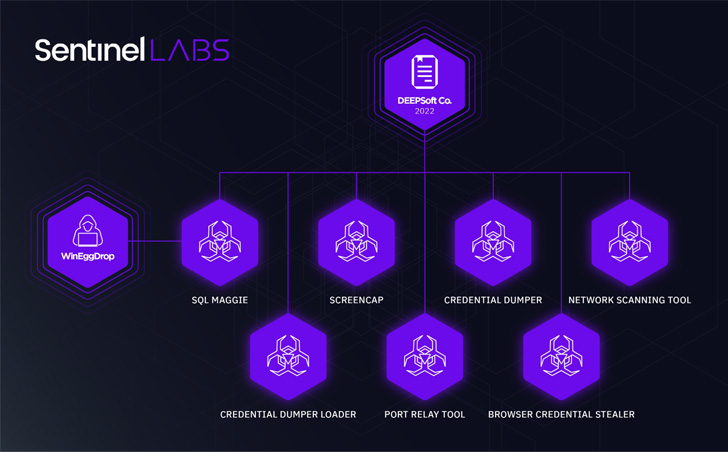

Các cuộc tấn công liên quan đến gián điệp được đặc trưng bởi việc sử dụng chứng chỉ kỹ thuật số bị đánh cắp do một công ty Hàn Quốc có tên là DEEPSoft cấp để ký các giả mạo độc hại được triển khai trong chuỗi lây nhiễm nhằm tránh bị phát hiện.

Các nhà nghiên cứu Joey Chen và Amitai Ben Shushan Ehrlich của SentinelOne cho biết: “Hầu hết tất cả các thao tác do kẻ đe dọa thực hiện đều được hoàn thành theo kiểu ‘bàn phím thực hành', trong một phiên tương tác với các máy bị xâm phạm”.

“Điều này có nghĩa là kẻ tấn công đã từ bỏ một chuồng ngựa [command-and-control] kênh để đổi lấy tàng hình. “

WIP, viết tắt của work-in-process, là biệt danh được SentinelOne gán cho các cụm hoạt động mới nổi hoặc cho đến nay chưa được phân bổ, tương tự như các ký hiệu UNC ####, DEV – #### và TAG – ## do Mandiant đưa ra, Microsoft và Tương lai được ghi lại.

Công ty an ninh mạng cũng lưu ý rằng một số phần chọn lọc của các thành phần độc hại mà WIP19 sử dụng là tác giả của một tác giả phần mềm độc hại nói tiếng Trung có tên là WinEggDrop, người đã hoạt động từ năm 2014.

WIP19 được cho là chia sẻ liên kết đến một nhóm khác có tên mã là Operation Shadow Force do có sự chồng chéo trong việc sử dụng phần mềm độc hại do WinEggDrop tạo ra, chứng chỉ bị đánh cắp và chồng chéo chiến thuật.

Điều đó nói, SentinelOne lưu ý, “không rõ liệu đây có phải là sự lặp lại mới của hoạt động ‘Shadow Force' hay chỉ đơn giản là một tác nhân khác sử dụng các TTP tương tự.”

Các cuộc xâm nhập được gắn kết bởi tập thể đối thủ dựa trên bộ công cụ đặt riêng bao gồm sự kết hợp của trình kết xuất thông tin xác thực, máy quét mạng, trình đánh cắp trình duyệt, trình ghi lại lần gõ phím và trình ghi màn hình (ScreenCap), và bộ cấy ghép được gọi là SQLMaggie.

SQLMaggie cũng là chủ đề của một phân tích chuyên sâu của công ty an ninh mạng DCSO CyTec của Đức vào đầu tháng này, chỉ ra khả năng đột nhập vào máy chủ Microsoft SQL và tận dụng quyền truy cập để chạy các lệnh tùy ý thông qua truy vấn SQL.

Một phân tích dữ liệu đo từ xa cho thấy sự hiện diện của SQLMaggie trên 285 máy chủ trải khắp 42 quốc gia, chủ yếu là Hàn Quốc, Ấn Độ, Việt Nam, Trung Quốc, Đài Loan, Nga, Thái Lan, Đức, Iran và Mỹ.

Thực tế là các cuộc tấn công được nhắm mục tiêu chính xác và số lượng thấp, chưa kể đã chỉ ra lĩnh vực viễn thông, cho thấy động cơ chính đằng sau chiến dịch có thể là thu thập thông tin tình báo.

Các phát hiện còn là một dấu hiệu khác cho thấy các nhóm hack liên kết với Trung Quốc đang hoạt động mạnh như thế nào do việc tái sử dụng phần mềm độc hại giữa một số tác nhân đe dọa.

Các nhà nghiên cứu của SentineOne cho biết: “WIP19 là một ví dụ về phạm vi hoạt động gián điệp lớn hơn của Trung Quốc trong các ngành công nghiệp cơ sở hạ tầng quan trọng.

“Sự tồn tại của các nhà phát triển đáng tin cậy và các nhà phát triển thông thường tạo ra bối cảnh các nhóm mối đe dọa khó xác định đang sử dụng công cụ tương tự, khiến các nhóm mối đe dọa khó phân biệt với quan điểm của những người bảo vệ.”