Thông tin chi tiết đã xuất hiện về một lỗ hổng bảo mật hiện đã được vá trong Hệ thống tệp nhật ký chung của Windows (CLFS) có thể bị kẻ tấn công khai thác để đạt được quyền cao trên các máy bị xâm phạm.

Được theo dõi là CVE-2022-37969 (điểm CVSS: 7,8), vấn đề đã được Microsoft giải quyết như một phần của bản cập nhật Patch Tuesday cho tháng 9 năm 2022, đồng thời lưu ý rằng nó đang bị khai thác tích cực.

“Kẻ tấn công phải có quyền truy cập và khả năng chạy mã trên hệ thống mục tiêu”, công ty lưu ý trong lời khuyên của mình. “Kỹ thuật này không cho phép thực thi mã từ xa trong trường hợp kẻ tấn công không có khả năng đó trên hệ thống mục tiêu.”

Nó cũng ghi nhận các nhà nghiên cứu từ CrowdStrike, DBAPPSecurity, Mandiant và Zscaler vì đã báo cáo lỗ hổng bảo mật mà không đi sâu vào các chi tiết cụ thể bổ sung xung quanh bản chất của các cuộc tấn công.

Giờ đây, nhóm nghiên cứu Zscaler ThreatLabz đã tiết lộ rằng họ đã bắt được một vụ khai thác trong tự nhiên trong khoảng thời gian 0 ngày sau đó vào ngày 2 tháng 9 năm 2022.

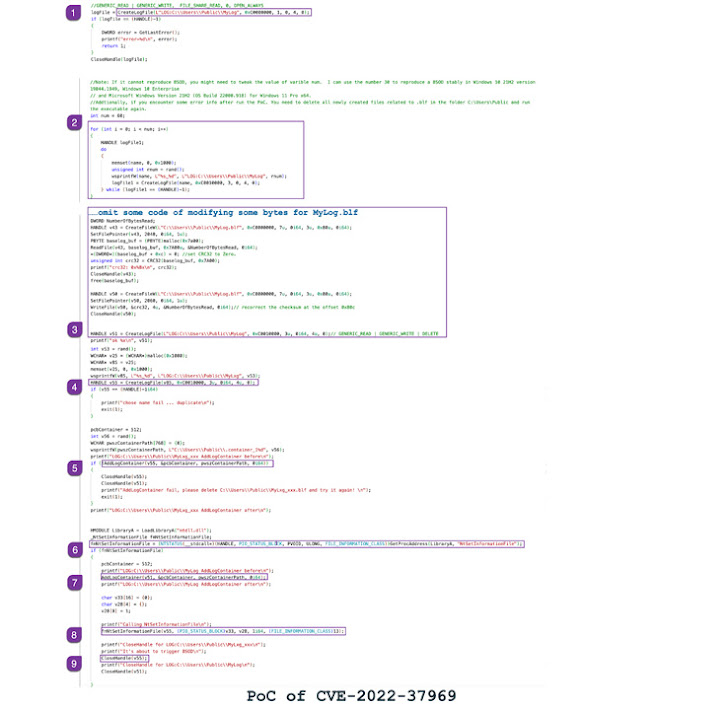

“Nguyên nhân của lỗ hổng là do thiếu kiểm tra giới hạn nghiêm ngặt trên trường cbSymbolZone trong Base Record Header cho tệp nhật ký cơ sở (BLF) trong CLFS.sys”, công ty an ninh mạng cho biết trong một phân tích nguyên nhân gốc rễ chia sẻ với Tin tức về Tin tặc.

“Nếu trường cbSymbolZone được đặt thành phần bù không hợp lệ, thì việc ghi nằm ngoài giới hạn sẽ xảy ra ở phần bù không hợp lệ.”

CLFS là một dịch vụ ghi nhật ký có mục đích chung có thể được sử dụng bởi các ứng dụng phần mềm chạy ở cả chế độ người dùng hoặc chế độ hạt nhân để ghi lại dữ liệu cũng như các sự kiện và tối ưu hóa quyền truy cập nhật ký.

Một số trường hợp sử dụng liên quan đến CLFS bao gồm xử lý giao dịch trực tuyến (OLTP), ghi nhật ký sự kiện mạng, kiểm tra tuân thủ và phân tích mối đe dọa.

Theo Zscaler, lỗ hổng này bắt nguồn từ một khối siêu dữ liệu được gọi là bản ghi cơ sở có trong tệp nhật ký cơ sở, được tạo ra khi tệp nhật ký được tạo bằng hàm CreateLogFile ().

“[Base record] chứa các bảng ký hiệu lưu trữ thông tin về các bối cảnh máy khách, vùng chứa và bảo mật khác nhau được liên kết với Tệp Nhật ký Cơ sở, cũng như thông tin kế toán trên các bảng này “, theo Alex Ionescu, kiến trúc sư trưởng tại Crowdstrike.

Do đó, việc khai thác thành công CVE-2022-37969 thông qua tệp nhật ký cơ sở được chế tạo đặc biệt có thể dẫn đến hỏng bộ nhớ và theo cách mở rộng, gây ra sự cố hệ thống (hay còn gọi là màn hình xanh chết chóc hoặc BSoD) một cách đáng tin cậy.

Điều đó nói rằng, sự cố hệ thống chỉ là một trong những kết quả phát sinh từ việc tận dụng lỗ hổng bảo mật, vì nó cũng có thể được vũ khí hóa để đạt được sự leo thang đặc quyền.

Zscaler đã cung cấp thêm các hướng dẫn bằng chứng khái niệm (PoC) để kích hoạt lỗ hổng bảo mật, khiến người dùng Windows phải nâng cấp lên phiên bản mới nhất để giảm thiểu các mối đe dọa tiềm ẩn.