Các tổ chức trong ngành hàng không, không gian vũ trụ, giao thông vận tải, sản xuất và quốc phòng đã bị một nhóm mối đe dọa dai dẳng nhắm mục tiêu ít nhất kể từ năm 2017 như một phần của chuỗi các chiến dịch lừa đảo trực tuyến nhằm cung cấp nhiều loại trojan truy cập từ xa (RAT) khi bị xâm nhập các hệ thống.

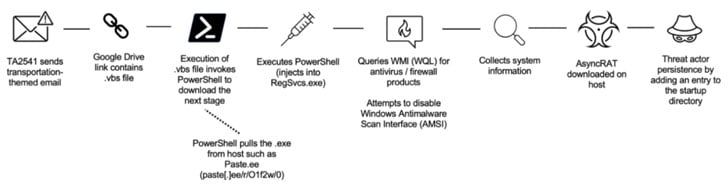

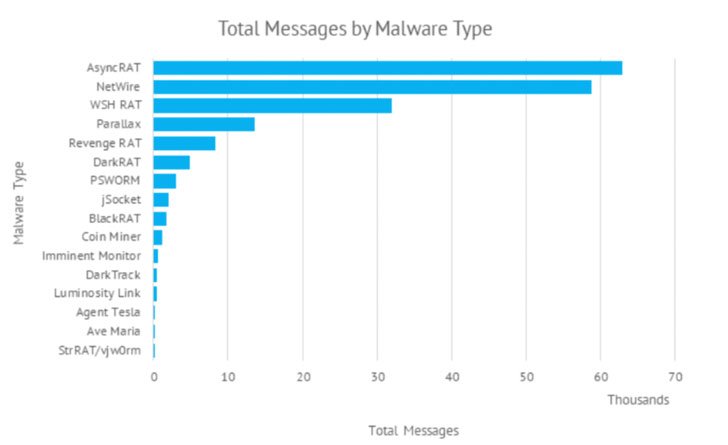

Việc sử dụng phần mềm độc hại hàng hóa như AsyncRAT và NetWire, trong số những người khác, đã khiến công ty bảo mật doanh nghiệp Proofpoint trở thành “kẻ đe dọa tội phạm mạng” có tên mã TA2541 sử dụng “nhắm mục tiêu rộng với số lượng tin nhắn lớn”. Mục tiêu cuối cùng của các cuộc xâm nhập vẫn chưa được biết.

Các chiêu dụ kỹ thuật xã hội được nhóm sử dụng không dựa vào các chủ đề thời sự mà dựa vào các thông điệp mồi nhử liên quan đến hàng không, hậu cần, giao thông vận tải và du lịch. Điều đó nói rằng, TA2541 đã xoay quanh một thời gian ngắn để dẫn dụ theo chủ đề COVID-19 vào mùa xuân năm 2020, phân phát email liên quan đến các lô hàng thiết bị bảo vệ cá nhân (PPE) hoặc bộ dụng cụ thử nghiệm.

“Mặc dù TA2541 nhất quán trong một số hành vi, chẳng hạn như sử dụng email giả danh công ty hàng không để phát tán trojan truy cập từ xa, nhưng các chiến thuật khác như phương thức gửi, tệp đính kèm, URL, cơ sở hạ tầng và loại phần mềm độc hại đã thay đổi”, Sherrod DeGrippo, phó chủ tịch mối đe dọa nghiên cứu và phát hiện tại Proofpoint, nói với The Hacker News.

Trong khi các phiên bản trước của chiến dịch sử dụng tệp đính kèm Microsoft Word chứa đầy macro để giảm tải RAT, các cuộc tấn công gần đây bao gồm các liên kết đến các dịch vụ đám mây lưu trữ phần mềm độc hại. Các cuộc tấn công lừa đảo được cho là tấn công hàng trăm tổ chức trên toàn cầu, với các mục tiêu lặp lại được quan sát thấy ở Bắc Mỹ, Châu Âu và Trung Đông.

Ngoài việc sử dụng lặp lại các chủ đề giống nhau, các chuỗi lây nhiễm chọn lọc cũng liên quan đến việc sử dụng các URL ứng dụng Discord trỏ đến các tệp nén chứa phần mềm độc hại AgentTesla hoặc Imminent Monitor, cho thấy việc sử dụng có hại các mạng phân phối nội dung để phân phối các mô hình thu thập thông tin nhằm điều khiển từ xa máy móc bị xâm nhập.

DeGrippo cho biết: “Giảm thiểu các mối đe dọa được lưu trữ trên các dịch vụ hợp pháp tiếp tục là một yếu tố khó chống lại vì nó có khả năng liên quan đến việc triển khai ngăn xếp phát hiện mạnh mẽ hoặc việc chặn dựa trên chính sách đối với các dịch vụ có thể liên quan đến doanh nghiệp,” DeGrippo nói.

Các kỹ thuật quan tâm khác được TA2541 sử dụng bao gồm việc sử dụng Máy chủ riêng ảo (VPS) cho cơ sở hạ tầng gửi email của họ và DNS động cho các hoạt động ra lệnh và kiểm soát (C2).

Với việc Microsoft công bố kế hoạch tắt macro theo mặc định cho các tệp tải xuống từ internet bắt đầu từ tháng 4 năm 2022, động thái này dự kiến sẽ khiến các tác nhân đe dọa đẩy mạnh và chuyển sang các phương pháp khác nếu macro trở thành một phương thức phân phối kém hiệu quả.

DeGrippo giải thích: “Trong khi các tài liệu Office chứa đầy macro là một trong những kỹ thuật được sử dụng thường xuyên nhất để tải xuống và thực thi các tải trọng độc hại, thì việc lạm dụng các dịch vụ lưu trữ hợp pháp cũng đã phổ biến.

“Hơn nữa, chúng tôi thường xuyên quan sát tải trọng của các tác nhân ‘chứa', sử dụng tệp lưu trữ và tệp hình ảnh (ví dụ: .ZIP, .ISO, v.v.), điều này cũng có thể ảnh hưởng đến khả năng phát hiện và phân tích trong một số môi trường. Như mọi khi, các tác nhân đe dọa sẽ xoay quanh sử dụng những gì hiệu quả. “

.