Ngày 12 tháng 1 năm 2023Ravie LakshmananActive Directory / Phần mềm độc hại

Một cuộc tấn công bằng phần mềm độc hại IcedID gần đây đã cho phép tác nhân đe dọa xâm phạm miền Active Directory của một mục tiêu chưa được đặt tên trong vòng chưa đầy 24 giờ sau khi có được quyền truy cập ban đầu.

Các nhà nghiên cứu của Cybereason cho biết trong một báo cáo được công bố trong tuần này: “Trong suốt cuộc tấn công, kẻ tấn công đã tuân theo một thói quen gồm các lệnh trinh sát, đánh cắp thông tin xác thực, di chuyển ngang bằng cách lạm dụng các giao thức Windows và thực hiện Cobalt Strike trên máy chủ mới bị xâm nhập”.

IcedID, còn được biết đến với cái tên BokBot, bắt đầu hoạt động như một trojan ngân hàng vào năm 2017 trước khi phát triển thành một công cụ nhỏ giọt cho phần mềm độc hại khác, cùng với Emotet, trickbot, Qakbot, Bumblebee và Raspberry Robin.

Các cuộc tấn công liên quan đến việc phân phối IcedID đã tận dụng nhiều phương pháp khác nhau, đặc biệt là sau quyết định của Microsoft về việc chặn macro khỏi các tệp Office được tải xuống từ web.

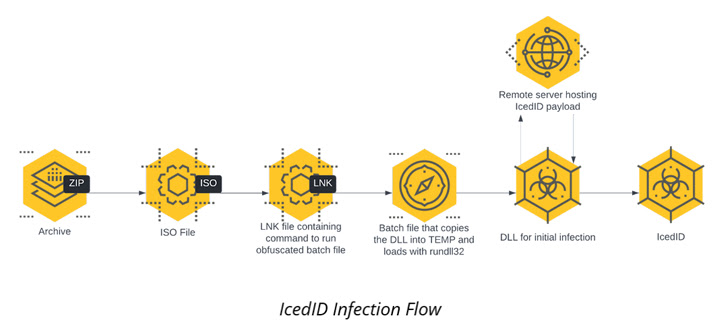

Sự xâm nhập được nêu chi tiết bởi Cybereason không khác ở chỗ chuỗi lây nhiễm bắt đầu bằng một tệp hình ảnh ISO có trong kho lưu trữ ZIP mà đỉnh điểm là việc thực thi tải trọng IcedID.

Sau đó, phần mềm độc hại sẽ thiết lập sự tồn tại trên máy chủ thông qua một tác vụ đã lên lịch và giao tiếp với một máy chủ từ xa để tải xuống các tải trọng bổ sung, bao gồm cả Cobalt Strike Beacon cho hoạt động do thám tiếp theo.

Nó cũng thực hiện chuyển động ngang qua mạng và thực thi cùng một Cobalt Strike Beacon trong tất cả các máy trạm đó, sau đó tiến hành cài đặt tác nhân Atera, một công cụ quản trị từ xa hợp pháp, làm cơ chế truy cập từ xa dự phòng.

Các nhà nghiên cứu cho biết: “Việc sử dụng các công cụ CNTT như thế này cho phép kẻ tấn công tạo thêm một ‘cửa sau' cho chính chúng trong trường hợp các cơ chế tồn tại lâu dài ban đầu của chúng bị phát hiện và khắc phục. “Những công cụ này ít có khả năng bị phát hiện bởi phần mềm chống vi-rút hoặc EDR và cũng có nhiều khả năng bị coi là dương tính giả.”

Cobalt Strike Beacon còn được sử dụng làm công cụ tải xuống công cụ C# có tên là Rubeus để đánh cắp thông tin xác thực, cuối cùng cho phép tác nhân đe dọa di chuyển ngang sang Windows Server với đặc quyền quản trị viên miền.

Các quyền nâng cao sau đó được vũ khí hóa để thực hiện một cuộc tấn công DCSync, cho phép kẻ thù mô phỏng hành vi của bộ điều khiển miền (DC) và truy xuất thông tin xác thực từ các bộ điều khiển miền khác.

Các công cụ khác được sử dụng như một phần của cuộc tấn công bao gồm một tiện ích hợp pháp có tên netscan.exe để quét mạng để tìm chuyển động ngang cũng như phần mềm đồng bộ hóa tệp rclone để lọc các thư mục quan tâm đến dịch vụ lưu trữ đám mây MEGA.

Phát hiện này được đưa ra khi các nhà nghiên cứu từ Team Cymru làm sáng tỏ hơn về giao thức BackConnect (BC) được IcedID sử dụng để cung cấp chức năng bổ sung sau thỏa hiệp, bao gồm mô-đun VNC cung cấp kênh truy cập từ xa.

“Trong trường hợp của BC, dường như có hai nhà điều hành quản lý quy trình tổng thể với các vai trò riêng biệt”, các nhà nghiên cứu lưu ý vào tháng trước, bổ sung thêm “phần lớn hoạt động […] xảy ra trong tuần làm việc thông thường.”

Sự phát triển này cũng tuân theo một báo cáo từ Proofpoint vào tháng 11 năm 2022 rằng hoạt động Emotet đang hồi sinh có liên quan đến việc phân phối phiên bản mới của IcedID.