Ít nhất 17 gói chứa phần mềm độc hại đã được phát hiện trên Đăng ký gói NPM, làm tăng thêm một loạt phần mềm độc hại gần đây được lưu trữ và phân phối thông qua các kho phần mềm mã nguồn mở như PyPi và RubyGems.

Công ty devops, JFrog cho biết các thư viện, hiện đã bị gỡ xuống, được thiết kế để lấy mã thông báo truy cập Discord và các biến môi trường từ máy tính của người dùng cũng như giành toàn quyền kiểm soát hệ thống của nạn nhân.

Các nhà nghiên cứu Andrey Polkovnychenko và Shachar Menashe cho biết: “Tải trọng của các gói rất đa dạng, từ những người chưa tin học cho đến những backdoor truy cập từ xa đầy đủ”. “Ngoài ra, các gói có các chiến thuật lây nhiễm khác nhau, bao gồm lỗi đánh máy, nhầm lẫn phụ thuộc và chức năng trojan.”

Danh sách các gói dưới đây –

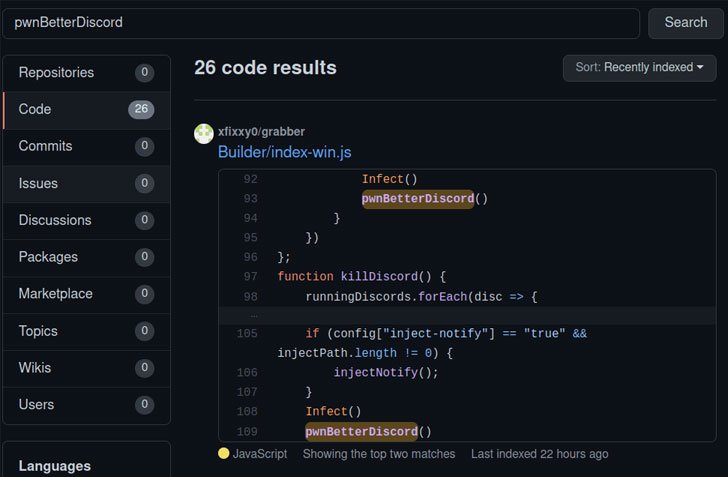

prequests-xcode (phiên bản 1.0.4) discord-selfbot-v14 (phiên bản 12.0.3) discord-lofy (phiên bản 11.5.1) hệ thống từ khóa (phiên bản 11.5.1) discord-vilao (phiên bản 1.0.0) sửa lỗi (phiên bản 1.0.0) wafer-bind (phiên bản 1.1.2) wafer-autocomplete (phiên bản 1.25.0) wafer-beacon (phiên bản 1.3.3) wafer-caas (phiên bản 1.14.20) wafer-toggle (phiên bản 1.15.4) wafer -geolocation (phiên bản 1.2.10) wafer-image (phiên bản 1.2.2) wafer-form (phiên bản 1.30.1) wafer-lightbox (phiên bản 1.5.4) octavius-public (phiên bản 1.836.609) mrg-message-broker ( phiên bản 9998.987.376)

Như nghiên cứu trước đã được thiết lập, các công cụ cộng tác và giao tiếp như Discord và Slack đã trở thành cơ chế tiện dụng cho tội phạm mạng, với các máy chủ Discord được tích hợp vào chuỗi tấn công để điều khiển từ xa các máy bị nhiễm và thậm chí để lấy dữ liệu từ các nạn nhân.

“Tội phạm mạng đang sử dụng Discord CDN để lưu trữ các tệp độc hại cũng như để giao tiếp bằng lệnh và kiểm soát (C&C)”, công ty an ninh mạng Zscaler lưu ý trong một phân tích hồi đầu tháng 2. “Do dịch vụ phân phối nội dung tĩnh, nó rất phổ biến trong số các tác nhân đe dọa lưu trữ các tệp đính kèm độc hại vẫn có thể truy cập công khai ngay cả sau khi xóa các tệp thực tế khỏi Discord.”

Do những tiết lộ này, không có gì ngạc nhiên khi việc đánh cắp mã thông báo truy cập Discord có thể cho phép các kẻ đe dọa sử dụng nền tảng như một kênh đào thải dữ liệu bí mật, phân phối phần mềm độc hại cho những người dùng Discord khác và thậm chí bán tài khoản trả phí Discord Nitro cho các bên thứ ba khác , những người sau đó có thể sử dụng chúng cho các chiến dịch của riêng họ.

Rắc rối hơn nữa, gói “prequests-xcode” hoạt động như một trojan truy cập từ xa chính thức, một cổng Node.JS của DiscordRAT, được trang bị để chụp ảnh màn hình, thu thập dữ liệu clipboard, thực thi mã VBScript và PowerShell tùy ý, lấy cắp mật khẩu và tải xuống các tệp độc hại, cấp cho đối thủ khả năng tiếp quản hệ thống của nhà phát triển một cách hiệu quả.

Nếu bất cứ điều gì, sự phát triển này làm tăng thêm “xu hướng đáng lo ngại” của việc sử dụng các gói giả mạo như một vectơ thỏa hiệp lén lút để tạo điều kiện cho một loạt các hoạt động độc hại, bao gồm cả các cuộc tấn công chuỗi cung ứng.

Các nhà nghiên cứu cho biết: “Các kho lưu trữ công cộng đã trở thành một công cụ tiện dụng để phân phối phần mềm độc hại: máy chủ của kho lưu trữ là một tài nguyên đáng tin cậy và giao tiếp với nó không làm dấy lên nghi ngờ về bất kỳ chương trình chống vi-rút hoặc tường lửa nào”. “Ngoài ra, việc dễ dàng cài đặt thông qua các công cụ tự động hóa như máy khách NPM, cung cấp một vectơ tấn công chín muồi.”

.