Những kẻ điều hành phần mềm độc hại Purple Fox đã trang bị lại kho vũ khí phần mềm độc hại của họ bằng một biến thể mới của trojan truy cập từ xa có tên FatalRAT, đồng thời nâng cấp cơ chế trốn tránh của chúng để vượt qua phần mềm bảo mật.

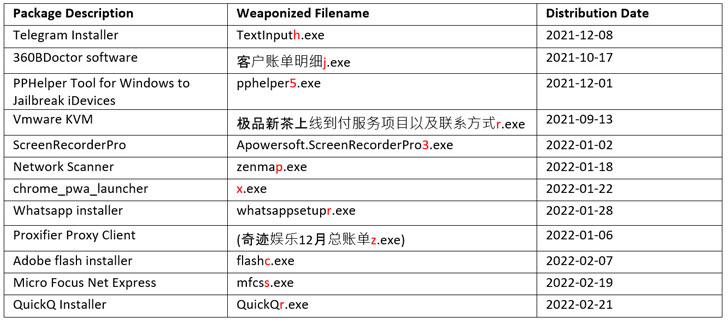

Các nhà nghiên cứu của Trend Micro cho biết trong một báo cáo được công bố vào ngày 25 tháng 3 năm 2022: “Máy của người dùng được nhắm mục tiêu thông qua các gói phần mềm bị trojan hóa giả mạo là trình cài đặt ứng dụng hợp pháp”.

Các phát hiện dựa trên nghiên cứu trước đây từ Minerva Labs làm sáng tỏ một phương thức hoạt động tương tự là tận dụng các ứng dụng Telegram gian lận để phân phối backdoor. Các trình cài đặt phần mềm trá hình khác bao gồm WhatsApp, Adobe Flash Player và Google Chrome.

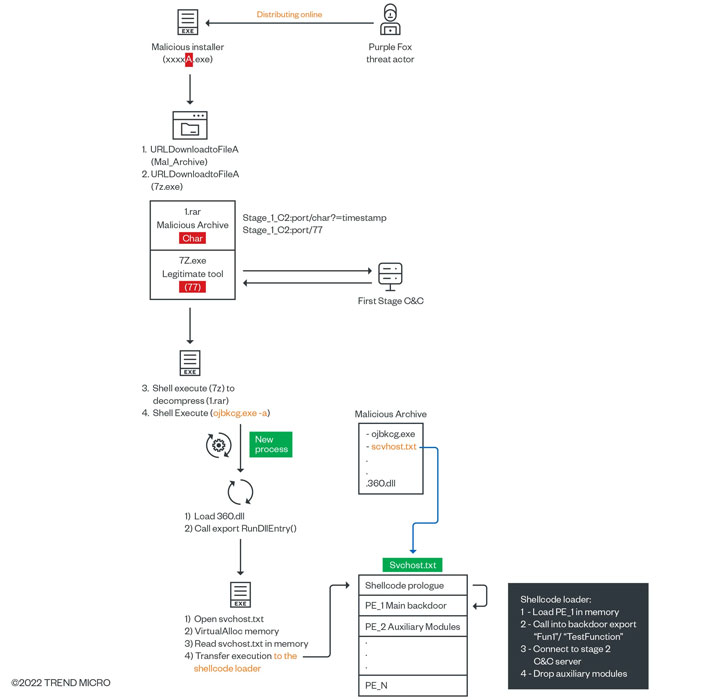

Các gói này hoạt động như một trình tải giai đoạn đầu tiên, kích hoạt một chuỗi lây nhiễm dẫn đến việc triển khai tải trọng giai đoạn hai từ một máy chủ từ xa và đỉnh điểm là thực thi một tệp nhị phân kế thừa các tính năng của nó từ FatalRAT.

FatalRAT là một phần mềm cấy ghép dựa trên C ++ được thiết kế để chạy các lệnh và trích xuất thông tin nhạy cảm trở lại máy chủ từ xa, với các tác giả phần mềm độc hại từng bước cập nhật backdoor với chức năng mới.

Các nhà nghiên cứu cho biết: “RAT chịu trách nhiệm tải và thực thi các mô-đun phụ trợ dựa trên các hoạt động kiểm tra được thực hiện trên hệ thống nạn nhân. “Các thay đổi có thể xảy ra nếu cụ thể [antivirus] tác nhân đang chạy hoặc nếu khóa đăng ký được tìm thấy. Các mô-đun phụ trợ nhằm hỗ trợ các mục tiêu cụ thể của nhóm. “

Hơn nữa, Purple Fox, đi kèm với một mô-đun rootkit, hỗ trợ năm lệnh khác nhau, bao gồm sao chép và xóa tệp khỏi hạt nhân cũng như tránh các công cụ chống vi-rút bằng cách chặn các cuộc gọi được gửi đến hệ thống tệp.

Các phát hiện cũng theo sau những tiết lộ gần đây từ công ty an ninh mạng Avast, trong đó chi tiết hóa một chiến dịch mới liên quan đến khuôn khổ khai thác Purple Fox hoạt động như một kênh triển khai cho một mạng botnet khác có tên là DirtyMoe.

Các nhà nghiên cứu cho biết: “Các nhà điều hành mạng botnet Purple Fox vẫn đang hoạt động và liên tục cập nhật kho vũ khí của họ với phần mềm độc hại mới, đồng thời nâng cấp các biến thể phần mềm độc hại mà họ có”. “Họ cũng đang cố gắng cải thiện kho vũ khí rootkit đã ký của họ để [antivirus] trốn tránh và cố gắng vượt qua các cơ chế phát hiện bằng cách nhắm mục tiêu chúng bằng các trình điều khiển hạt nhân đã ký tùy chỉnh. “

.