Ngày 14 tháng 1 năm 2023Ravie LakshmananQuản lý bản vá/bảo mật máy chủ

Phần lớn các máy chủ Cacti tiếp xúc với internet chưa được vá trước lỗ hổng bảo mật quan trọng được vá gần đây đang bị khai thác tích cực trong tự nhiên.

Đó là theo nền tảng quản lý bề mặt tấn công Censys, chỉ tìm thấy 26 trên tổng số 6.427 máy chủ đang chạy phiên bản Cacti (1.2.23 và 1.3.0) đã vá lỗi.

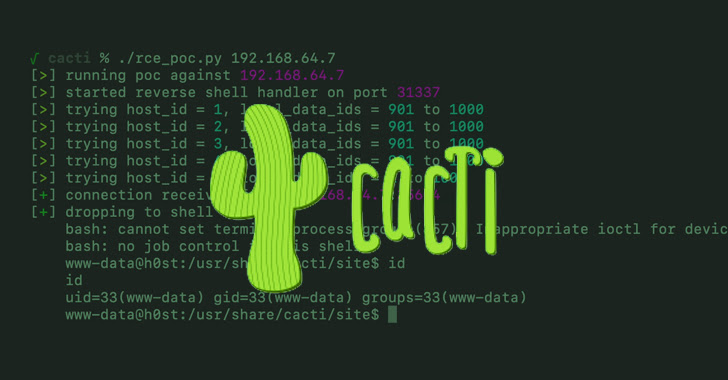

Vấn đề được đề cập liên quan đến CVE-2022-46169 (điểm CVSS: 9,8), một sự kết hợp giữa bỏ qua xác thực và chèn lệnh cho phép người dùng chưa được xác thực thực thi mã tùy ý trên phiên bản bị ảnh hưởng của giải pháp giám sát dựa trên web, mã nguồn mở .

Thông tin chi tiết về lỗ hổng, ảnh hưởng đến các phiên bản 1.2.22 trở xuống, lần đầu tiên được tiết lộ bởi SonarSource. Lỗ hổng đã được báo cáo cho những người bảo trì dự án vào ngày 2 tháng 12 năm 2022.

“Việc kiểm tra ủy quyền dựa trên tên máy chủ không được thực hiện một cách an toàn đối với hầu hết các cài đặt của Cacti”, nhà nghiên cứu của SonarSource, Stefan Schiller đã lưu ý vào đầu tháng này, thêm vào đó “đầu vào của người dùng không được vệ sinh được truyền tới một chuỗi được sử dụng để thực thi lệnh bên ngoài.”

Việc tiết lộ công khai lỗ hổng cũng đã dẫn đến “các nỗ lực khai thác”, với cảnh báo của Shadowserver Foundation và GreyNoise về các cuộc tấn công độc hại bắt nguồn từ một địa chỉ IP ở Ukraine cho đến nay.

Phần lớn các phiên bản chưa được vá (1.320) được đặt tại Brazil, tiếp theo là Indonesia, Mỹ, Trung Quốc, Bangladesh, Nga, Ukraine, Philippines, Thái Lan và Vương quốc Anh

Lỗ hổng SugarCRM được tích cực khai thác để loại bỏ vỏ web

Censys cho biết sự phát triển diễn ra khi SugarCRM cung cấp các bản sửa lỗi cho một lỗ hổng được tiết lộ công khai. Lỗ hổng này cũng đã được tích cực vũ khí hóa để loại bỏ trình bao web dựa trên PHP trên 354 máy chủ duy nhất, Censys cho biết trong một lời khuyên độc lập.

Lỗi này, được theo dõi là CVE-2023-22952, liên quan đến trường hợp thiếu xác thực đầu vào có thể dẫn đến việc tiêm mã PHP tùy ý. Nó đã được giải quyết trong SugarCRM phiên bản 11.0.5 và 12.0.2.

Trong các cuộc tấn công được Censys nêu chi tiết, trình bao web được sử dụng như một đường dẫn để thực thi các lệnh bổ sung trên máy bị nhiễm với các quyền tương tự như người dùng đang chạy dịch vụ web. Phần lớn các trường hợp nhiễm bệnh đã được báo cáo ở Hoa Kỳ, Đức, Úc, Pháp và Vương quốc Anh

Không có gì lạ khi các tác nhân độc hại tận dụng các lỗ hổng mới được tiết lộ để thực hiện các cuộc tấn công của chúng, khiến người dùng bắt buộc phải nhanh chóng bịt các lỗ hổng bảo mật.