Những kẻ săn lùng mối đe dọa đã làm sáng tỏ các chiến thuật, kỹ thuật và quy trình được áp dụng bởi một nhóm hack có nguồn gốc Ấn Độ có tên là Patchwork như một phần của chiến dịch mới bắt đầu vào cuối tháng 11 năm 2021, nhắm mục tiêu vào các tổ chức và cá nhân của chính phủ Pakistan với trọng tâm nghiên cứu về y học phân tử và khoa học sinh học.

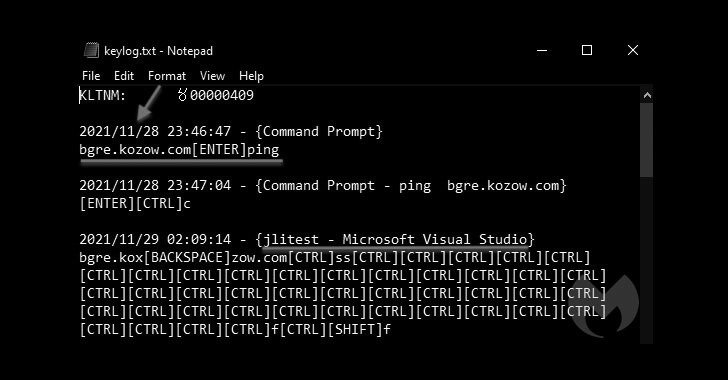

“Trớ trêu thay, tất cả thông tin chúng tôi thu thập được đều có thể nhờ vào kẻ đe dọa tự lây nhiễm cho chính họ [remote access trojan], dẫn đến các lần nhấn phím bị bắt và ảnh chụp màn hình của máy tính và máy ảo của chính họ “, Malwarebytes Threat Intelligence Team cho biết trong một báo cáo được công bố hôm thứ Sáu.

Các nạn nhân nổi bật đã được xâm nhập thành công bao gồm Bộ Quốc phòng Pakistan, Đại học Quốc phòng Islamabad, Khoa Khoa học Sinh học tại UVAS Lahore, Trung tâm Quốc tế về Khoa học Hóa học và Sinh học (ICCBS), Viện Hóa học Nghiên cứu HEJ và Đại học Salim Habib ( SBU).

Được cho là đã hoạt động từ năm 2015, Patchwork APT cũng được theo dõi bởi cộng đồng an ninh mạng rộng lớn hơn dưới các biệt danh Dropping Elephant, Chinastrats (Kaspersky), Quilted Tiger (CrowdStrike), Monsoon (Forcepoint), Zinc Emerson, TG-4410 (SecureWorks), và APT-C-09 (Qihoo 360).

Nhóm gián điệp, chủ yếu được biết đến với việc tấn công các cơ quan ngoại giao và chính phủ ở Pakistan, Trung Quốc, các cơ quan tư vấn của Mỹ và các mục tiêu khác ở tiểu lục địa Ấn Độ thông qua các chiến dịch lừa đảo trực tuyến, được đặt tên vì hầu hết mã được sử dụng cho phần mềm độc hại của nó công cụ đã được sao chép và dán từ nhiều nguồn khác nhau có sẵn công khai trên web.

Các nhà nghiên cứu từ công ty khởi nghiệp an ninh mạng Cymmetria của Israel đã lưu ý trong phát hiện được công bố vào tháng 7 năm 2016: “Đoạn mã mà kẻ đe dọa này sử dụng được sao chép từ các diễn đàn trực tuyến khác nhau, theo cách khiến chúng ta liên tưởng đến một chiếc chăn chắp vá”.

Trong những năm qua, các hoạt động bí mật liên tiếp do kẻ tấn công dàn dựng đã cố gắng đánh rơi và thực thi QuasarRAT cũng như một thiết bị cấy ghép có tên BADNEWS hoạt động như một cửa hậu cho những kẻ tấn công, cung cấp cho chúng toàn quyền kiểm soát máy nạn nhân. Vào tháng 1 năm 2021, nhóm mối đe dọa cũng đã được quan sát khai thác lỗ hổng thực thi mã từ xa trong microsoft Office (CVE-2017-0261) để cung cấp tải trọng trên máy nạn nhân.

Chiến dịch mới nhất không khác ở chỗ kẻ thù nhử các mục tiêu tiềm năng bằng các tài liệu RTF mạo danh chính quyền Pakistan, cuối cùng đóng vai trò như một đường dẫn để triển khai một biến thể mới của trojan BADNEWS có tên Ragnatela – có nghĩa là “mạng nhện” trong tiếng Ý – cho phép các nhà điều hành thực thi các lệnh tùy ý, chụp các tổ hợp phím và ảnh chụp màn hình, liệt kê và tải lên các tệp cũng như tải xuống phần mềm độc hại bổ sung.

Các chiêu dụ mới, có mục đích đến từ Cơ quan Nhà ở cho Sĩ quan Quốc phòng Pakistan (DHA) ở Karachi, chứa một hành vi khai thác Microsoft Equation Editor được kích hoạt để xâm nhập máy tính của nạn nhân và thực thi tải trọng Ragnatela.

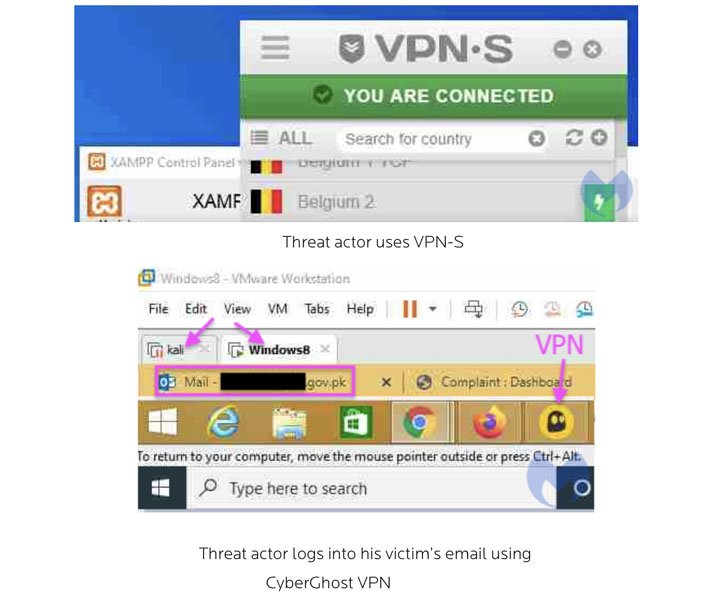

Nhưng trong trường hợp OpSec thất bại, kẻ đe dọa cũng kết thúc việc lây nhiễm RAT cho cỗ máy phát triển của riêng họ, vì Malwarebytes có thể vạch mặt một số chiến thuật của nó, bao gồm cả việc sử dụng bố cục bàn phím kép (tiếng Anh và tiếng Ấn Độ). như việc sử dụng các máy ảo và VPN như VPN Secure và CyberGhost để che giấu địa chỉ IP của chúng.

Các nhà nghiên cứu kết luận: “Trong khi họ tiếp tục sử dụng cùng những chiêu dụ và RAT, nhóm đã thể hiện sự quan tâm đến một loại mục tiêu mới,” các nhà nghiên cứu kết luận. “Thật vậy, đây là lần đầu tiên chúng tôi quan sát thấy Patchwork nhắm vào các nhà nghiên cứu y học phân tử và khoa học sinh học.”

.