Các nhà nghiên cứu an ninh mạng đã nêu chi tiết tới 5 lỗi bảo mật nghiêm trọng trong việc triển khai giao thức TLS trong một số mô hình chuyển mạch mạng Aruba và Avaya có thể bị lạm dụng để truy cập từ xa vào mạng doanh nghiệp và lấy cắp thông tin có giá trị.

Các phát hiện này theo sau tiết lộ hồi tháng 3 của TLStorm, một bộ ba lỗ hổng nghiêm trọng trong các thiết bị APC Smart-UPS có thể cho phép kẻ tấn công chiếm quyền kiểm soát và tệ hơn là làm hỏng các thiết bị.

Công ty bảo mật IoT Armis, công ty đã phát hiện ra các thiếu sót, lưu ý rằng các lỗi thiết kế có thể bắt nguồn từ một nguồn phổ biến: việc sử dụng sai NanoSSL, một bộ phát triển SSL dựa trên tiêu chuẩn của Mocana, một công ty con của DigiCert.

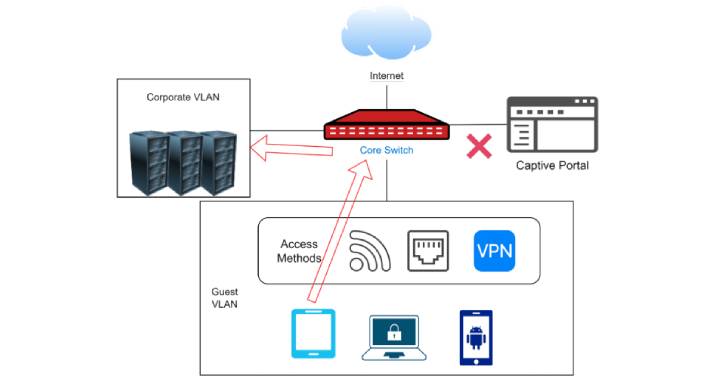

Tập hợp các lỗ hổng mới, được đặt tên là TLStorm 2.0, khiến các thiết bị chuyển mạch mạng Aruba và Avaya dễ bị tấn công bởi các lỗ hổng thực thi mã từ xa, cho phép kẻ thù điều khiển thiết bị, di chuyển ngang qua mạng và lọc dữ liệu nhạy cảm.

Các thiết bị bị ảnh hưởng bao gồm Dòng Avaya ERS3500, Dòng ERS3600, Dòng ERS4900 và Dòng ERS5900 cũng như Dòng Aruba 5400R, Dòng 3810, Dòng 2920, Dòng 2930F, Dòng 2930M, Dòng 2530 và Dòng 2540.

Armis đánh dấu các sai sót vào một “trường hợp cạnh”, lỗi không tuân thủ các nguyên tắc liên quan đến thư viện NanoSSL có thể dẫn đến việc thực thi mã từ xa. Danh sách các lỗi thực thi mã từ xa như sau:

CVE-2022-23676 (điểm CVSS: 9,1) – Hai lỗ hổng bảo vệ bộ nhớ trong việc triển khai ứng dụng khách RADIUS của thiết bị chuyển mạch Aruba CVE-2022-23677 (điểm CVSS: 9.0) – Sử dụng sai NanoSSL trên nhiều giao diện trong thiết bị chuyển mạch Aruba CVE-2022-29860 ( Điểm CVSS: 9,8) – TLS lắp ráp lại lỗ hổng bảo mật tràn đống trong thiết bị chuyển mạch Avaya CVE-2022-29861 (điểm CVSS: 9,8) – Lỗ hổng tràn ngăn xếp phân tích tiêu đề HTTP trong Avaya chuyển đổi yêu cầu HTTP POST lỗ hổng xử lý tràn đống trong dòng sản phẩm Avaya đã ngừng sản xuất (không CVE)

“Những phát hiện nghiên cứu này rất có ý nghĩa vì chúng nhấn mạnh rằng bản thân cơ sở hạ tầng mạng đang gặp rủi ro và có thể bị khai thác bởi những kẻ tấn công, có nghĩa là chỉ phân đoạn mạng không còn đủ như một biện pháp bảo mật”, Barak Hadad, người đứng đầu bộ phận nghiên cứu kỹ thuật tại Armis, cho biết.

Các tổ chức triển khai các thiết bị Avaya và Aruba bị ảnh hưởng được khuyến nghị áp dụng các bản vá để giảm thiểu bất kỳ nỗ lực khai thác tiềm năng nào.

.