Ngày 17 tháng 5 năm 2023Ravie LakshmananInternet vạn vật / Lỗ hổng

Phiên bản thế hệ thứ hai của Ổ cắm thông minh Wemo Mini của Belkin đã được phát hiện có chứa lỗ hổng tràn bộ đệm có thể được tác nhân đe dọa vũ khí hóa để tiêm các lệnh tùy ý từ xa.

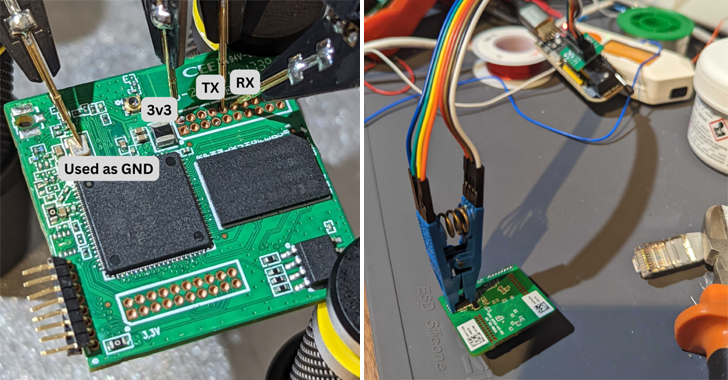

Sự cố, được chỉ định mã định danh CVE-2023-27217, được phát hiện và báo cáo cho Belkin vào ngày 9 tháng 1 năm 2023 bởi công ty bảo mật IoT của Israel Sternum. Công ty này đã thiết kế ngược thiết bị và giành được quyền truy cập chương trình cơ sở.

Wemo Mini Smart Plug V2 (F7C063) cung cấp điều khiển từ xa tiện lợi, cho phép người dùng bật hoặc tắt các thiết bị điện tử bằng ứng dụng đồng hành được cài đặt trên điện thoại thông minh hoặc máy tính bảng.

Trọng tâm của vấn đề nằm ở một tính năng cho phép đổi tên phích cắm thông minh thành “Tên thân thiện” hơn. Tên mặc định được chỉ định là “Wemo mini 6E9.”

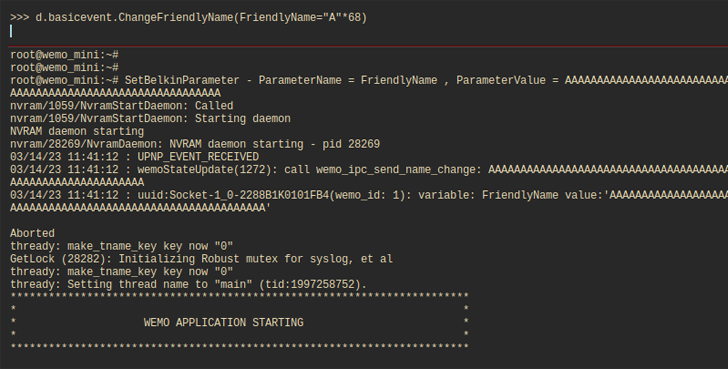

Các nhà nghiên cứu bảo mật Amit Serper và Reuven Yakar cho biết trong một báo cáo được chia sẻ với The Hacker News: “Độ dài tên được giới hạn ở 30 ký tự trở xuống, nhưng quy tắc này chỉ được thực thi bởi chính ứng dụng đó”. mã số.

Do đó, việc vượt qua giới hạn ký tự bằng cách sử dụng mô-đun Python có tên pyWeMo có thể dẫn đến tình trạng tràn bộ đệm, sau đó có thể bị khai thác một cách đáng tin cậy để làm sập thiết bị hoặc lừa mã chạy các lệnh độc hại và chiếm quyền kiểm soát.

Belkin, đáp lại những phát hiện, đã nói rằng họ không có kế hoạch giải quyết lỗ hổng này do thực tế là thiết bị sắp hết hạn sử dụng (EoL) và đã được thay thế bằng các mẫu mới hơn.

Các nhà nghiên cứu cảnh báo: “Dường như lỗ hổng này có thể được kích hoạt thông qua giao diện Đám mây (có nghĩa là không có kết nối trực tiếp với thiết bị).

Trong trường hợp không có cách khắc phục, người dùng Wemo Mini Smart Plug V2 được khuyến nghị tránh để chúng trực tiếp tiếp xúc với internet và đảm bảo rằng các biện pháp phân đoạn thích hợp được triển khai nếu chúng được triển khai trong các mạng nhạy cảm.

“Đây là điều xảy ra khi các thiết bị được vận chuyển mà không có bất kỳ biện pháp bảo vệ nào trên thiết bị. Nếu bạn chỉ dựa vào bản vá bảo mật đáp ứng nhu cầu, như hầu hết các nhà sản xuất thiết bị hiện nay, thì có hai điều chắc chắn: bạn sẽ luôn đi sau kẻ tấn công một bước và một ngày nào đó Igal Zeifman, phó chủ tịch tiếp thị của Sternum cho biết.