Ngày 17 tháng 5 năm 2023Ravie LakshmananHoán đổi SIM / Bảo mật máy chủ

Một kẻ tấn công mạng có động cơ tài chính đã bị phát hiện lạm dụng Bảng điều khiển nối tiếp Microsoft Azure trên các máy ảo (VM) để cài đặt các công cụ quản lý từ xa của bên thứ ba trong môi trường bị xâm phạm.

Mandiant thuộc sở hữu của Google đã gán hoạt động này cho một nhóm đe dọa mà nó theo dõi dưới tên UNC3944còn được gọi là 0ktapus rang và Nhện rải rác.

“Phương pháp tấn công này là duy nhất ở chỗ nó tránh được nhiều phương pháp phát hiện truyền thống được sử dụng trong Azure và cung cấp cho kẻ tấn công toàn quyền truy cập quản trị vào máy ảo,” công ty tình báo mối đe dọa cho biết.

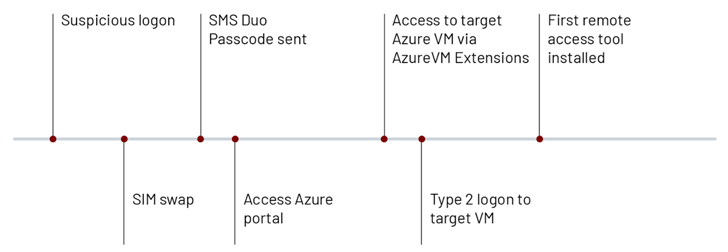

Kẻ thù mới nổi, lần đầu tiên được đưa ra ánh sáng vào cuối năm ngoái, được biết là tận dụng các cuộc tấn công hoán đổi SIM để xâm phạm các công ty gia công quy trình kinh doanh và viễn thông (BPO) kể từ ít nhất là tháng 5 năm 2022.

Sau đó, Mandiant cũng phát hiện UNC3944 sử dụng trình tải có tên STONESTOP để cài đặt trình điều khiển có chữ ký độc hại có tên POORTRY được thiết kế để chấm dứt các quy trình liên quan đến phần mềm bảo mật và xóa các tệp như một phần của cuộc tấn công BYOVD.

Hiện tại vẫn chưa biết cách thức kẻ tấn công tiến hành hoán đổi SIM, mặc dù phương pháp truy cập ban đầu bị nghi ngờ liên quan đến việc sử dụng tin nhắn lừa đảo SMS nhắm mục tiêu người dùng có đặc quyền để lấy thông tin đăng nhập của họ và sau đó thực hiện hoán đổi SIM để nhận xác thực hai yếu tố (2FA ) mã thông báo vào thẻ sim dưới sự kiểm soát của họ.

Được trang bị quyền truy cập nâng cao, tác nhân đe dọa sau đó chuyển sang khảo sát mạng mục tiêu bằng cách khai thác các tiện ích mở rộng Azure VM như Azure Network Watcher, Azure Windows Guest Agent, VMSnapshot và cấu hình khách Chính sách Azure.

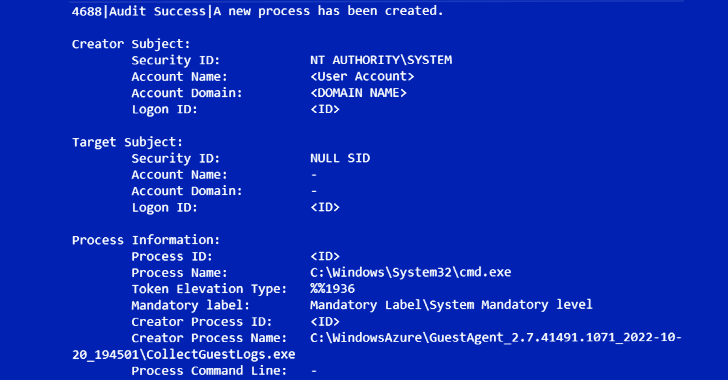

Mandiant cho biết: “Sau khi kẻ tấn công hoàn thành việc do thám, chúng sẽ sử dụng chức năng bảng điều khiển nối tiếp để có được dấu nhắc lệnh quản trị bên trong máy ảo Azure,” Mandiant cho biết thêm rằng họ đã quan sát thấy UNC3944 sử dụng PowerShell để triển khai các công cụ quản trị từ xa hợp pháp.

Sự phát triển này là một bằng chứng khác về việc những kẻ tấn công lợi dụng các kỹ thuật sống ngoài đất liền (LotL) để duy trì và thúc đẩy một cuộc tấn công, đồng thời tránh bị phát hiện.

Mandiant cho biết: “Việc những kẻ tấn công sử dụng bảng điều khiển nối tiếp mới lạ là một lời nhắc nhở rằng những cuộc tấn công này không còn giới hạn ở lớp hệ điều hành.

“Thật không may, tài nguyên đám mây thường bị hiểu sai, dẫn đến cấu hình sai có thể khiến những tài sản này dễ bị kẻ tấn công tấn công. Mặc dù các phương thức truy cập ban đầu, di chuyển ngang và sự kiên trì khác nhau tùy theo từng kẻ tấn công, nhưng có một điều rõ ràng: Kẻ tấn công luôn để mắt đến đám mây.”