Hãy đối mặt với nó: tất cả chúng ta đều sử dụng email và chúng ta đều sử dụng mật khẩu. Mật khẩu tạo ra lỗ hổng cố hữu trong hệ thống. Tỷ lệ thành công của các cuộc tấn công lừa đảo đang tăng vọt và các cơ hội cho cuộc tấn công đã nhân lên rất nhiều khi các cuộc sống chuyển sang trực tuyến. Tất cả những gì cần làm là một mật khẩu bị xâm phạm để tất cả những người dùng khác trở thành nạn nhân của một vụ vi phạm dữ liệu.

Do đó, để cung cấp bảo mật bổ sung, danh tính kỹ thuật số dựa vào bảng xác minh. MFA (xác thực đa yếu tố) thường nằm trong các yếu tố kiến thức như đặt lại mật khẩu và mã OTP, nhưng những yếu tố này vẫn dễ bị tấn công. Miễn là thông tin xác thực có thể được chia sẻ hoặc chặn, chúng có thể bị sử dụng sai mục đích.

Điều cần thiết là sự thay đổi mô hình – từ thông tin xác thực dựa trên kiến thức sang bảo mật yếu tố sở hữu mạnh mẽ không thể bị xâm phạm, cùng với bảo mật xác minh khác như sinh trắc học.

API yếu tố sở hữu mới hiện nhằm mục đích thực hiện chính xác điều đó, thay thế thông tin xác thực dựa trên kiến thức, bằng cách sử dụng thẻ SIM để ràng buộc thiết bị có yếu tố sở hữu và xác thực người dùng, do đó giảm khả năng lừa đảo.

Lừa đảo: một vấn đề của con người

Lừa đảo và các loại kỹ thuật xã hội khác dựa vào yếu tố con người là mắt xích yếu nhất trong một vụ vi phạm. Họ sử dụng quyền truy cập dựa trên thông tin đăng nhập thuận tiện được cung cấp cho người dùng trung bình của một nền tảng, bằng cách lừa những người dùng trung bình đó chia sẻ thông tin đăng nhập. Và nó hoạt động: 83% tổ chức được khảo sát cho biết họ đã trải qua một cuộc tấn công lừa đảo dựa trên email thành công vào năm 2021.

Ngay cả mã 2FA hiện cũng là mục tiêu

Người ta thường biết rằng mật khẩu có thể được chia sẻ và do đó, dễ dàng bị lừa đảo. Nhưng một thực tế ít được biết đến là nhiều dạng 2FA – chẳng hạn như mã OTP hoặc mã PIN được thêm vào trong nỗ lực củng cố các điểm yếu đã biết trong mật khẩu – cũng có thể lừa đảo.

Tệ hơn nữa, bọn tội phạm hiện đang nhắm mục tiêu cụ thể vào các phương pháp này: các nhà nghiên cứu gần đây đã phát hiện ra rằng hơn 1.200 bộ công cụ lừa đảo được thiết kế để đánh cắp mã 2FA đang hoạt động.

Do đó, câu trả lời cho việc quản lý danh tính và quyền truy cập là không áp dụng thêm các bản vá lỗi giết chết trải nghiệm người dùng, vì những bản vá này không thực sự ngăn chặn những kẻ tấn công. Thay vào đó, MFA cần một yếu tố sở hữu mạnh mẽ hơn, đơn giản hơn – không có gì để nhập, không có nghĩa là không có gì để lừa đảo.

Các yếu tố sở hữu MFA được thiết kế có mục đích bao gồm các khóa bảo mật hoặc mã thông báo. Nhưng chúng đắt và không phải thứ mà người dùng bình thường sẽ mua. Bảo mật mạnh mẽ hơn cho tất cả mọi người chỉ có thể hoạt động với các thiết bị phổ biến rộng rãi, dễ sử dụng, dễ tích hợp và tiết kiệm chi phí.

Nhập thẻ SIM. Nó nằm bên trong điện thoại di động của mọi người và được xây dựng dựa trên bảo mật mật mã khi kết nối với xác thực mạng di động.

Bây giờ, lần đầu tiên, một API từ tru.ID mở ra xác thực mạng di động dựa trên SIM cho mọi doanh nghiệp và nhà phát triển ứng dụng, có nghĩa là bạn có thể tận dụng tính bảo mật của thẻ SIM như một yếu tố sở hữu an toàn cho MFA.

Xác thực dựa trên SIM: yếu tố sở hữu chống lừa đảo mới

Thẻ SIM có rất nhiều thứ. Thẻ SIM sử dụng cùng một công nghệ vi mạch mật mã, bảo mật cao được tích hợp trong mọi thẻ tín dụng. Rất khó sao chép hoặc giả mạo và có một thẻ SIM trong mọi điện thoại di động – vì vậy mỗi người dùng của bạn đều đã có phần cứng này trong túi của họ.

Sự kết hợp giữa số điện thoại di động với danh tính thẻ SIM được liên kết của nó (IMSI) là một sự kết hợp rất khó để lừa đảo vì đây là một kiểm tra xác thực im lặng.

Trải nghiệm người dùng cũng vượt trội. Các mạng di động thường xuyên thực hiện kiểm tra im lặng xem thẻ SIM của người dùng có khớp với số điện thoại của họ hay không để cho phép họ gửi tin nhắn, gọi điện và sử dụng dữ liệu – đảm bảo xác thực theo thời gian thực mà không yêu cầu đăng nhập.

Cho đến gần đây, các doanh nghiệp không thể lập trình cơ sở hạ tầng xác thực của mạng di động thành một ứng dụng dễ dàng như bất kỳ mã nào khác. tru.ID cung cấp xác thực mạng cho tất cả mọi người.

Việc thêm SDK tru.ID vào các hành trình tài khoản hiện có sử dụng số điện thoại di động sẽ ngay lập tức bật tính năng bảo mật theo yếu tố sở hữu cho mọi người dùng. Hơn nữa, không cần thêm thông tin đầu vào từ người dùng, không có vectơ tấn công nào đối với các tác nhân độc hại: xác thực dựa trên SIM là ẩn, vì vậy không có thông tin xác thực hoặc mã nào để ăn cắp, đánh chặn hoặc sử dụng sai mục đích.

tru.ID không truy cập vào thẻ SIM của người dùng. Thay vào đó, nó xác minh trạng thái thẻ SIM trực tiếp với nhà khai thác di động trong thời gian thực. Nó kiểm tra xem một số điện thoại chưa được gán cho một SIM khác và các thay đổi SIM gần đây, giúp ngăn chặn gian lận hoán đổi SIM.

Một tình huống ví dụ để bật xác minh dựa trên SIM

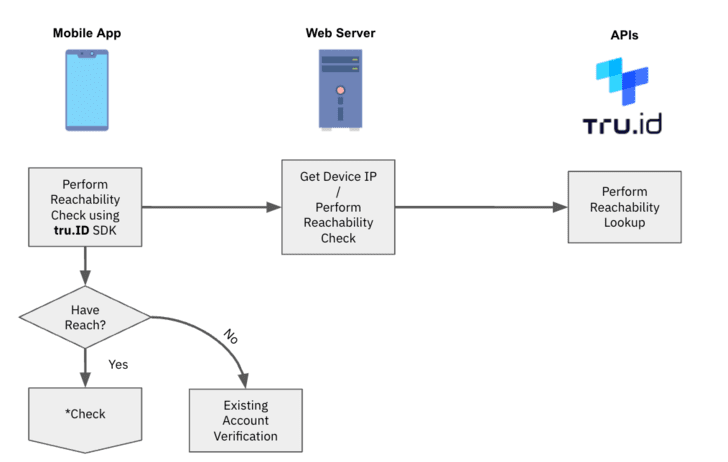

Mặc dù có một số quy trình được mô tả trong tình huống dưới đây, người dùng cuối của hệ thống chỉ phải làm một việc – cung cấp số điện thoại di động của họ.

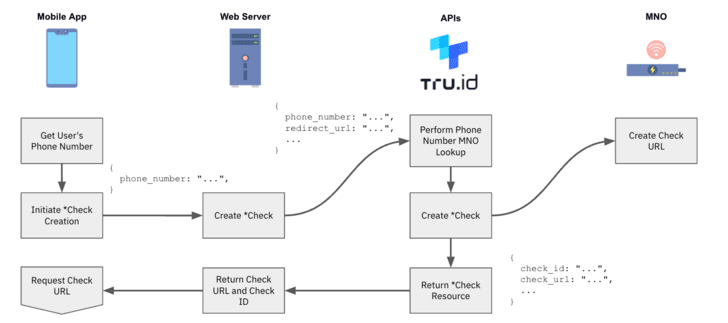

1 – Sau khi người dùng cung cấp số điện thoại di động của họ, API tru.ID thực hiện tra cứu số điện thoại để xác định nhà cung cấp dịch vụ mạng di động (MNO) nào được chỉ định.

2 – tru.ID yêu cầu từ MNO một URL Kiểm tra duy nhất để bắt đầu quy trình xác thực di động.

3 – tru.ID lưu trữ URL Kiểm tra của MNO và trả về URL Kiểm tra tru.ID cho máy chủ web của bạn để thiết bị di động mở.

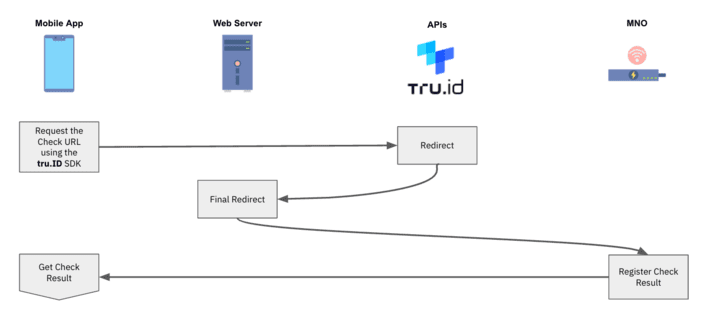

4 – Ứng dụng di động mở URL kiểm tra tru.ID. Chúng tôi ưu tiên sử dụng tru.ID SDK cho việc này vì nó buộc yêu cầu web phải qua phiên dữ liệu di động.

5 – MNO sẽ nhận được yêu cầu web thông qua chuyển hướng từ nền tảng tru.ID.

6 – Chuyển hướng cuối cùng đưa thiết bị đến điểm cuối url chuyển hướng của máy chủ web. Nội dung của yêu cầu này sẽ chứa một ‘mã' và ‘check_id', và máy chủ web gửi mã này để thực thi. API của ID để hoàn tất quá trình Kiểm tra người đăng ký.

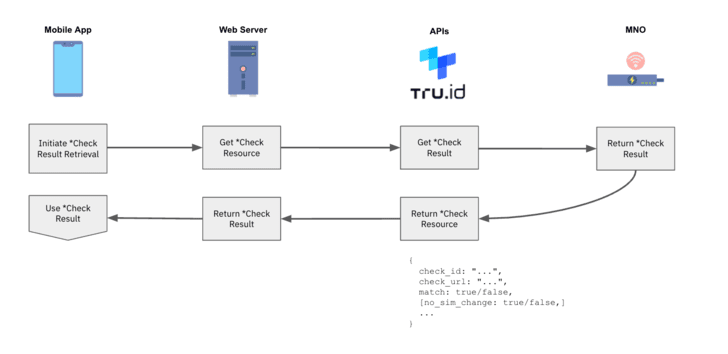

7 – Sau đó, MNO xác định xem số điện thoại được liên kết với phiên dữ liệu di động được xác thực có khớp với số điện thoại được liên kết với URL kiểm tra được yêu cầu hay không. Nếu đúng như vậy thì số điện thoại đã được xác minh thành công.

8 – tru.ID thực hiện tra cứu thẻ SIM và lưu trữ kết quả về trạng thái của nó.

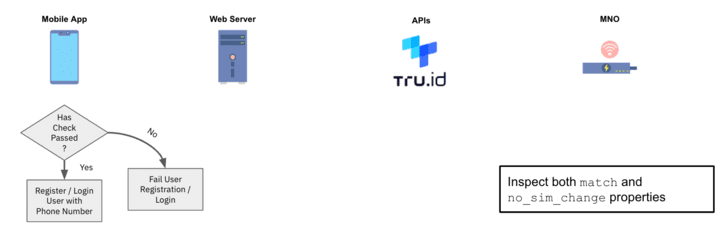

9 – Khi hoàn thành yêu cầu Kiểm tra URL và khi trạng thái thẻ SIM đã được truy xuất, ứng dụng di động có thể yêu cầu kết quả xác minh số điện thoại từ API tru.ID.

10 – Sử dụng khớp xác minh điện thoại và thẻ SIM thay đổi các thuộc tính `no_sim_change` trong logic ứng dụng của bạn.

Làm thế nào để bắt đầu

Với tru. Nền tảng nhà phát triển của ID, bạn có thể bắt đầu thử nghiệm xác thực dựa trên SIM ngay lập tức, miễn phí và thực hiện cuộc gọi API đầu tiên của mình trong vòng vài phút.

Để tìm hiểu cách xác thực thế hệ tiếp theo có thể mang lại trải nghiệm xác thực có độ bảo mật cao, ít ma sát cho người dùng của bạn, chỉ cần đặt trước một bản demo miễn phí hoặc truy cập tru.ID.

.