Ngày 17 tháng 5 năm 2023Ravie Lakshmanan Gián điệp mạng / Đe dọa Intel

Các nhà nghiên cứu an ninh mạng đã khai quật cơ sở hạ tầng tấn công không có giấy tờ trước đây được sử dụng bởi nhóm được nhà nước tài trợ BênWinder để tấn công các thực thể nằm ở Pakistan và Trung Quốc.

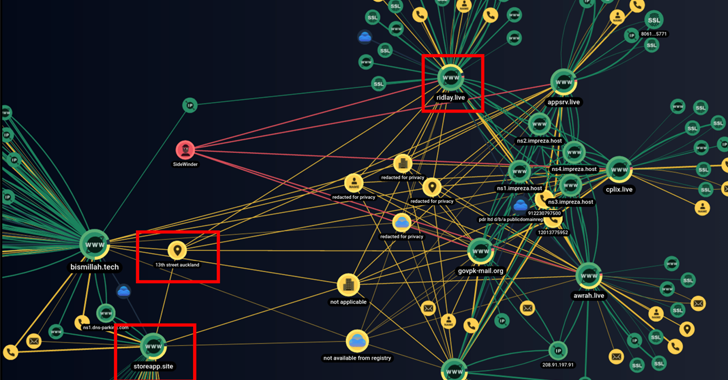

Điều này bao gồm một mạng gồm 55 tên miền và địa chỉ IP được sử dụng bởi tác nhân đe dọa, các công ty an ninh mạng Group-IB và Bridewell cho biết trong một báo cáo chung được chia sẻ với The Hacker News.

Các nhà nghiên cứu Nikita Rostovtsev, Joshua Penny và Yashraj Solanki cho biết: “Các miền lừa đảo được xác định bắt chước các tổ chức khác nhau trong lĩnh vực tin tức, chính phủ, viễn thông và tài chính”.

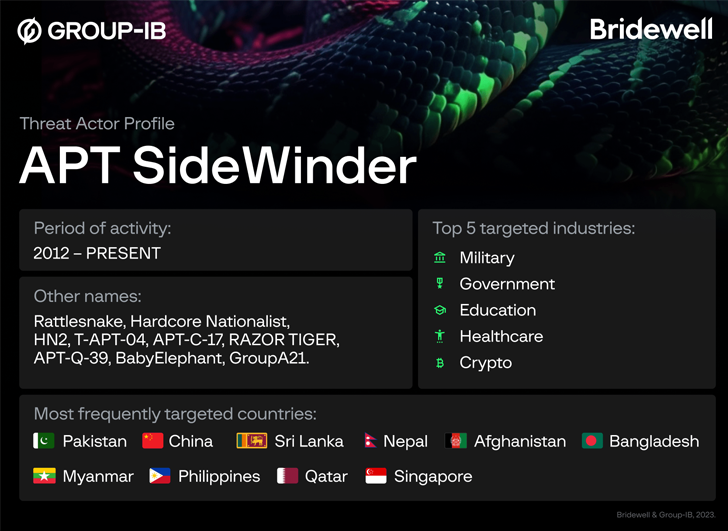

SideWinder được biết là đã hoạt động ít nhất là từ năm 2012, với các chuỗi tấn công chủ yếu tận dụng công cụ lừa đảo trực tuyến như một cơ chế xâm nhập để giành được chỗ đứng trong các môi trường được nhắm mục tiêu.

Phạm vi mục tiêu của nhóm được cho là có liên quan đến lợi ích gián điệp của Ấn Độ. Các quốc gia bị tấn công thường xuyên nhất bao gồm Pakistan, Trung Quốc, Sri Lanka, Afghanistan, Bangladesh, Myanmar, Philippines, Qatar và Singapore.

Đầu tháng 2 này, Group-IB đã đưa ra bằng chứng rõ ràng rằng SideWinder có thể đã nhắm mục tiêu vào 61 chính phủ, quân đội, cơ quan thực thi pháp luật và các tổ chức khác trên khắp châu Á trong khoảng thời gian từ tháng 6 đến tháng 11 năm 2021.

Gần đây hơn, nhóm quốc gia-nhà nước đã được quan sát thấy tận dụng một kỹ thuật được gọi là tính đa hình dựa trên máy chủ trong các cuộc tấn công lảng tránh nhắm vào các tổ chức chính phủ Pakistan.

Các miền mới được phát hiện bắt chước các tổ chức chính phủ ở Pakistan, Trung Quốc và Ấn Độ, đồng thời được đặc trưng bởi việc sử dụng các giá trị giống nhau trong bản ghi WHOIS và thông tin đăng ký tương tự.

Được lưu trữ trên một số miền này là các tài liệu thu hút theo chủ đề chính phủ được thiết kế để tải xuống tải trọng giai đoạn tiếp theo không xác định.

Phần lớn các tài liệu này đã được tải lên VirusTotal vào tháng 3 năm 2023 từ Pakistan. Một trong số đó là tệp Microsoft Word được cho là từ Trường Cao đẳng Chiến tranh Hải quân Pakistan (PNWC), được cả QiAnXin và BlackBerry phân tích trong những tháng gần đây.

Một tệp lối tắt Windows (LNK) cũng được phát hiện đã được tải lên VirusTotal từ Bắc Kinh vào cuối tháng 11 năm 2022. Về phần mình, tệp LNK được thiết kế để chạy tệp ứng dụng HTML (HTA) được truy xuất từ một máy chủ từ xa giả mạo tệp của Đại học Thanh Hoa hệ thống thư điện tử (mailtsinghua.sinacn[.]đồng).

Một tệp LNK khác được tải lên VirusTotal cùng thời điểm từ Kathmandu sử dụng một phương pháp tương tự để tìm nạp tệp HTA từ một tên miền giả dạng trang web của chính phủ Nepal (mailv.mofs-gov[.]tổ chức).

Việc điều tra sâu hơn về cơ sở hạ tầng của SideWinder đã dẫn đến việc phát hiện ra một tệp APK Android độc hại (226617) đã được tải lên VirusTotal từ Sri Lanka vào tháng 3 năm 2023.

Ứng dụng Android lừa đảo giả mạo dưới dạng “Trò chơi Ludo” và nhắc người dùng cấp cho nó quyền truy cập vào danh bạ, vị trí, nhật ký điện thoại, tin nhắn SMS và lịch, hoạt động hiệu quả như một phần mềm gián điệp có khả năng thu thập thông tin nhạy cảm.

Group-IB cho biết ứng dụng này cũng có những điểm tương đồng với ứng dụng VPN bảo mật giả mạo mà công ty đã tiết lộ vào tháng 6 năm 2022 khi được phân phối tới các mục tiêu ở Pakistan bằng hệ thống định hướng giao thông (TDS) có tên là AntiBot.

Nói chung, các miền chỉ ra rằng SideWinder đang nhắm đến các tổ chức tài chính, chính phủ và thực thi pháp luật, cũng như các công ty chuyên về thương mại điện tử và truyền thông đại chúng ở Pakistan và Trung Quốc.

Các nhà nghiên cứu cho biết: “Giống như nhiều nhóm APT khác, SideWinder dựa vào hành vi lừa đảo có mục tiêu làm vật trung gian ban đầu”. “Do đó, điều quan trọng đối với các tổ chức là triển khai các giải pháp bảo vệ email doanh nghiệp có thể kích hoạt nội dung độc hại.”