Các vụ vi phạm dữ liệu gần đây trên CircleCI, LastPass và Okta nhấn mạnh một chủ đề chung: Các ngăn xếp SaaS của doanh nghiệp được kết nối với các ứng dụng đầu ngành này có thể gặp rủi ro nghiêm trọng khi bị xâm phạm.

Ví dụ, CircleCI đóng vai trò SaaS-to-SaaS không thể thiếu để phát triển ứng dụng SaaS. Tương tự, hàng chục nghìn tổ chức dựa vào các vai trò bảo mật của Okta và LastPass để quản lý quyền truy cập và danh tính SaaS. Các ứng dụng SaaS dành cho doanh nghiệp và thích hợp cũng đã giới thiệu một cách hiệu quả vô số điểm cuối không được giám sát vào các tổ chức thuộc mọi quy mô.

Mặc dù chi tiêu cho bảo mật SaaS đang có xu hướng tăng lên, nhưng nó vẫn tụt hậu so với các danh mục như bảo vệ cơ sở hạ tầng đám mây và bảo mật mạng. Theo Statista, trung bình một tổ chức sử dụng hơn 100 ứng dụng SaaS, nhiều ứng dụng trong số đó không được bộ phận CNTT cho phép, tạo ra một lỗ hổng lớn trong bảo mật SaaS.

Tại sao người dùng đổ xô vào ứng dụng SaaS — Và thường bỏ qua CNTT trong quá trình này

Vì các công cụ năng suất cho các tác vụ như tự động hóa tiếp thị, chữ ký tài liệu và dự báo doanh số đã chuyển từ phần mềm được cài đặt sang SaaS, nên hành vi của người dùng cuối cũng vậy. Nhân viên tìm thấy các giải pháp SaaS để giúp họ hoàn thành nhiều việc hơn trong thời gian ngắn hơn, đặc biệt là với sự phân cấp ngày càng tăng của chức năng CNTT.

Nhân viên sẽ luôn tìm cách tăng năng suất bằng các công cụ họ chọn. Hành vi này không có gì mới hoặc bản thân nó là độc hại, nhưng nó gây ra những rủi ro bảo mật đáng kể. Trong thời đại của phần mềm được cài đặt, các tổ chức đã bổ sung bảo mật điểm cuối cho máy móc và thiết bị làm việc để đảm bảo nhân viên của họ không thể tải xuống phần mềm có hại hoặc trở thành nạn nhân của các cuộc tấn công dựa trên phần mềm độc hại. Cách tiếp cận này vẫn là một khía cạnh quan trọng của bảo mật điểm cuối tổng thể, nhưng nó không phản ánh sự phát triển của cách mọi người hiện đang làm việc: bên ngoài phạm vi hoạt động của mạng công ty và thường là trên thiết bị cá nhân.

Thay vì tiếp cận bộ phận Bảo mật hoặc CNTT để hiểu các chính sách triển khai các giải pháp SaaS mới — và đối mặt với khả năng bị quan liêu, chậm trễ hoặc từ chối đối với các yêu cầu của họ — họ rút thẻ tín dụng hoặc chọn dùng thử miễn phí 30 ngày các ứng dụng SaaS . Nhân viên hiếm khi xem xét ý nghĩa bảo mật của CNTT bóng tối mà họ đã đưa vào hệ sinh thái khi họ cho phép kết nối ứng dụng mới của mình với các hệ thống SaaS dành cho doanh nghiệp như Microsoft 365, Salesforce, Workday hoặc ServiceNow.

Các kết nối này, cùng với cài đặt quyền kế thừa của người dùng, có thể chạm vào dữ liệu nhạy cảm nhất của tổ chức mà không có khả năng giám sát hoặc kiểm soát rủi ro bề mặt tấn công này. Và nó xảy ra hàng ngày.

AppOmni: Bảo mật SaaS và Nền tảng SSPM

Bảo vệ dữ liệu có giá trị của doanh nghiệp bạn trên nhiều ứng dụng bằng phần mềm quản lý bảo mật SaaS mạnh mẽ của AppOmni. Có được thông tin chi tiết và khả năng hiển thị để bảo vệ chống lại các mối đe dọa bảo mật tiềm ẩn. Công nghệ tiên tiến của chúng tôi đảm bảo bảo vệ chống lại dữ liệu SaaS được hiển thị công khai, người dùng bên ngoài quá đặc quyền, ứng dụng của bên thứ ba, v.v. Hãy yên tâm khi biết rằng dữ liệu của công ty bạn đang ở trong tầm tay tốt với AppOmni. Thử nó ngay hôm nay.

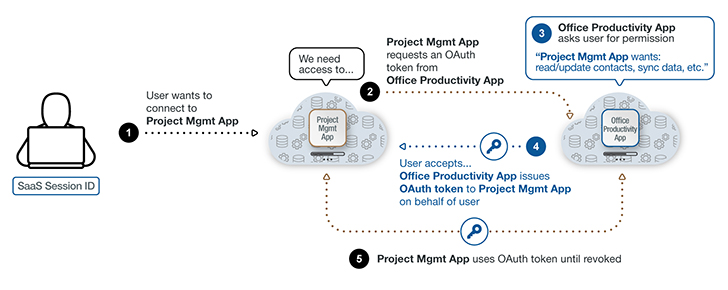

Cách ứng dụng SaaS kế thừa quyền thông qua mã thông báo OAuth

Trong nhiều tổ chức, ứng dụng SaaS (và kết nối SaaS-to-SaaS) tận dụng mã thông báo truy cập OAuth cả tại điểm kết nối ban đầu và trong suốt vòng đời của chúng. Quy trình này thường tuân theo các bước sau:

Một người dùng đã được xác thực vào ứng dụng SaaS dành cho doanh nghiệp, cho dù thông qua xác thực đơn giản hay xác thực không tin cậy mạnh. Bây giờ họ đang ở trong đám mây SaaS. Người dùng đó muốn tiết kiệm thời gian chuyển đổi giữa công cụ quản lý dự án và tài liệu, bảng tính và email của họ. Theo đó, họ tìm kiếm các cách để hợp lý hóa công việc của họ. Tìm kiếm đó dẫn đến một plug-in SaaS quản lý dự án phổ biến, có thể là bản dùng thử miễn phí và người dùng quyết định dùng thử. Người dùng bắt đầu cài đặt và nhấp vào “Có” để nhận lời nhắc cho phép quyền truy cập đọc-ghi vào dữ liệu trong nền tảng SaaS chính như bộ năng suất văn phòng và dữ liệu được liên kết với nó. Không có các cấp quyền khác nhau để người dùng lựa chọn. Mã thông báo OAuth được tạo bởi bộ năng suất văn phòng. Mã thông báo này cho phép ứng dụng quản lý dự án và bộ năng suất văn phòng duy trì giao tiếp giữa đám mây với đám mây dựa trên API mà không cần người dùng phải đăng nhập và xác thực thường xuyên.

Từ thời điểm này trở đi, ứng dụng quản lý dự án liên tục được kết nối sau khi xác thực mạnh ban đầu. CASB và SWG sẽ không phát hiện kết nối SaaS-to-SaaS này.

Các mã thông báo ứng dụng này có giá trị vì chúng giúp người dùng dễ dàng truy cập ứng dụng quản lý dự án. Thật không may, chúng đều có giá trị như nhau, nếu không muốn nói là hơn, đối với những kẻ tấn công đang tìm kiếm một điểm vào có thể khai thác dễ dàng vào hệ thống SaaS của doanh nghiệp.

Phạm vi tiếp cận — và Rủi ro — Các ứng dụng SaaS và kết nối SaaS-to-SaaS hiện diện

Nếu các tác nhân đe dọa có thể chiếm đoạt thành công mã thông báo OAuth, thì chúng có thể giành được quyền truy cập vào CRM, kho lưu trữ mã, v.v. Một kết nối SaaS-to-SaaS bị xâm phạm có thể cung cấp quyền truy cập API hợp lệ, được ủy quyền vào nhiều môi trường và dữ liệu SaaS sản xuất khác nhau.

Các nhóm bảo mật và CNTT bị quá tải với việc giám sát và duy trì cài đặt cấu hình cũng như sự phát triển của nền tảng SaaS dành cho doanh nghiệp của họ, chưa nói đến các ứng dụng SaaS trái phép. Nếu không có bất kỳ đánh giá bảo mật nào, các kết nối SaaS-to-SaaS sẽ tạo ra các điểm cuối dễ bị tấn công.

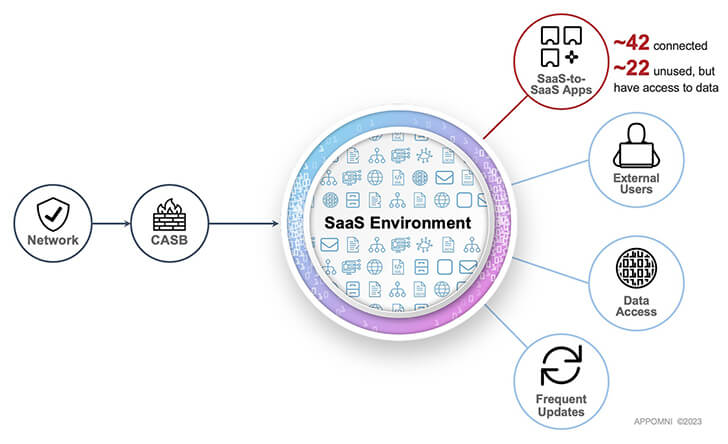

Mức độ phổ biến của các kết nối SaaS-to-SaaS này là đáng kể và thường bị các tổ chức CNTT đánh giá thấp. Theo nhà cung cấp bảo mật SaaS AppOmni:

Tổ chức doanh nghiệp trung bình có hơn 42 ứng dụng SaaS-to-SaaS riêng biệt được kết nối với môi trường SaaS trực tiếp trong doanh nghiệp. Gần 50 phần trăm các ứng dụng này được kết nối trực tiếp bởi người dùng cuối chứ không phải bởi nhóm CNTT. Khoảng một nửa trong số 42 ứng dụng được kết nối này đã không được sử dụng trong sáu tháng qua. Cho dù đang hoạt động hay không hoạt động, các ứng dụng SaaS-to-SaaS được kết nối vẫn giữ quyền truy cập dữ liệu của chúng. Nhiều tổ chức trong số này đã đạt được tổng số gần 900 kết nối giữa người dùng với ứng dụng.

Như nghiên cứu này chứng minh, số lượng ứng dụng “được ủy quyền” tiếp xúc với dữ liệu có khả năng nhạy cảm là không thể đánh giá và giám sát nếu không có công cụ bảo mật SaaS chính xác.

Các bước thực hành để giám sát và bảo mật kết nối SaaS

Hầu hết các nhóm Bảo mật đều thiếu công cụ phù hợp để có được khả năng hiển thị kết nối SaaS và hoạt động liên quan của người dùng. Các giải pháp Quản lý tư thế bảo mật SaaS (SSPM) giải quyết những lo ngại này bằng cách mang lại khả năng hiển thị và kiểm soát đối với tài sản SaaS.

Ví dụ: chuyên gia Bảo mật hoặc CNTT có thể sử dụng SSPM để khám phá mọi thứ đang chạy trong Salesforce, cùng với các ứng dụng SaaS được kết nối với nó. Điều này cũng đúng với nhiều ứng dụng SaaS khác được tổ chức sử dụng.

Điều này đã bổ sung khả năng hiển thị và kiểm soát trong quá trình giám sát liên tục các ứng dụng SaaS và kết nối SaaS-to-SaaS giúp giảm rủi ro bề mặt bị tấn công và cho phép kiểm soát bảo mật chủ động. Nếu lỗ hổng được phát hiện, nhóm Bảo mật có thể thực hiện hành động, chẳng hạn như xác định chính xác các ứng dụng SaaS không được cấp phép, không an toàn và được cấp phép quá mức.

Nhờ khả năng giám sát liên tục của giải pháp SSPM, nhóm Bảo mật có thể xác định đường cơ sở của hoạt động SaaS để sử dụng làm khung tham chiếu thời gian tại điểm. Mặc dù không bao giờ có thể loại bỏ hoàn toàn khả năng vi phạm liên quan đến SaaS, nhưng việc sử dụng SSPM sẽ giảm đáng kể rủi ro đó.