Cơ sở hạ tầng tấn công được sử dụng để nhắm mục tiêu vào Cisco trong sự cố tháng 5 năm 2022 cũng đã được sử dụng để chống lại một nỗ lực thỏa hiệp của một công ty nắm giữ các giải pháp quản lý lực lượng lao động giấu tên một tháng trước đó vào tháng 4 năm 2022.

Công ty an ninh mạng Sentire, công ty tiết lộ những phát hiện, đã nêu ra khả năng rằng các cuộc xâm nhập có thể là công việc của một kẻ tội phạm được gọi là mx1r, người được cho là thành viên của cụm chi nhánh Evil Corp có tên là UNC2165.

Evil Corp, những kẻ chủ mưu của trojan ngân hàng Dridex khét tiếng, trong những năm qua, đã cải tiến phương thức hoạt động của họ để điều hành một loạt hoạt động ransomware nhằm lách các lệnh trừng phạt do Bộ Tài chính Hoa Kỳ áp đặt vào tháng 12 năm 2019.

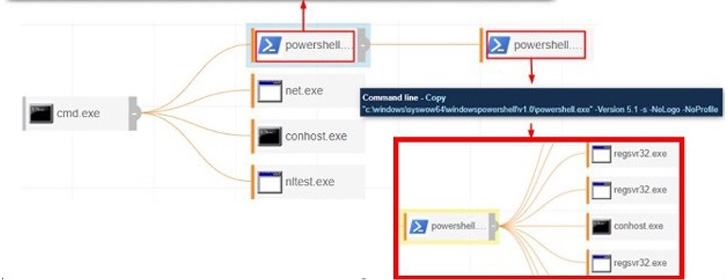

Quyền truy cập ban đầu vào mạng CNTT của công ty được thực hiện bằng cách sử dụng thông tin đăng nhập Mạng riêng ảo (VPN) bị đánh cắp, tiếp theo là tận dụng các công cụ có sẵn để di chuyển bên và truy cập sâu hơn vào môi trường của nạn nhân.

“Sử dụng Cobalt Strike, những kẻ tấn công có thể đạt được chỗ đứng ban đầu và các hành động thực hành diễn ra ngay lập tức và nhanh chóng từ thời điểm truy cập ban đầu cho đến khi kẻ tấn công có thể đăng ký Máy ảo của riêng họ trên mạng VPN của nạn nhân”, eSentire đã lưu ý.

Mối quan hệ của mx1r với UNC2165 bắt nguồn từ sự trùng lặp về chiến thuật và kỹ thuật với UNC2165, bao gồm cả việc dàn dựng một cuộc tấn công Kerberoasting chống lại dịch vụ Active Directory và việc sử dụng quyền truy cập Giao thức Máy tính Từ xa (RDP) để truyền bá trong mạng của công ty.

Các kết nối mặc dù vậy, cơ sở hạ tầng “HiveStrike” của Cobalt Strike được sử dụng để thực hiện cuộc tấn công được cho là khớp với cơ sở liên kết ransomware Conti trước đây được biết là triển khai các chủng Hive và Yanluowang, cơ sở hạ tầng sau đó đã đăng các tệp bị đánh cắp từ vụ vi phạm của Cisco vào cuối năm Tháng 5 năm 2022 đến trang web rò rỉ dữ liệu của nó.

Nhà sản xuất thiết bị mạng quy sự cố do một nhà môi giới truy cập ban đầu (IAB) có liên kết đến ba tập thể khác nhau: UNC2447, LAPSUS $ và Yanluowang ransomware.

“Có vẻ như không – nhưng không phải là không thể – rằng Conti sẽ cho Evil Corp mượn cơ sở hạ tầng của mình,” eSentire nói. Theo quan điểm gần đây của UNC2165 sang phần mềm tống tiền LockBit, công ty cho biết “chính xác hơn là chi nhánh của Evil Corp / UNC2165 có thể đang làm việc với một trong những công ty con mới của Conti.”

“Cũng có thể quyền truy cập ban đầu được môi giới bởi một chi nhánh của Evil Corp nhưng cuối cùng đã bị bán lại cho các nhà khai thác Hive và các chi nhánh của nó”, nó nói thêm.

.