Các nhà nghiên cứu đã xác định được các điểm tương đồng về chức năng giữa thành phần độc hại được sử dụng trong chuỗi lây nhiễm Raspberry Robin và trình tải phần mềm độc hại Dridex, tăng cường hơn nữa kết nối của các nhà khai thác với nhóm Evil Corp có trụ sở tại Nga.

Phát hiện cho thấy “Evil Corp có khả năng sử dụng cơ sở hạ tầng Raspberry Robin để thực hiện các cuộc tấn công”, nhà nghiên cứu Kevin Henson của IBM Security X-Force cho biết trong một phân tích hôm thứ Năm.

Raspberry Robin (hay còn gọi là QNAP Worm), được phát hiện lần đầu tiên bởi công ty an ninh mạng Red Canary vào tháng 9 năm 2021, vẫn là một điều gì đó bí ẩn trong gần một năm, một phần là do thiếu các hoạt động hậu khai thác trong tự nhiên.

Điều đó đã thay đổi vào tháng 7 năm 2022 khi Microsoft tiết lộ rằng họ quan sát thấy phần mềm độc hại FakeUpdates (hay còn gọi là SocGholish) được phân phối qua các đợt lây nhiễm Raspberry Robin hiện có, với các kết nối tiềm năng được xác định giữa DEV-0206 và DEV-0243 (hay còn gọi là Evil Corp).

Phần mềm độc hại được biết là được phân phối từ một hệ thống bị xâm nhập thông qua các thiết bị USB bị nhiễm độc có chứa tệp .LNK độc hại đến các thiết bị khác trong mạng mục tiêu. Các tệp Lối tắt của Windows được thiết kế để lấy một DLL độc hại từ một máy chủ từ xa.

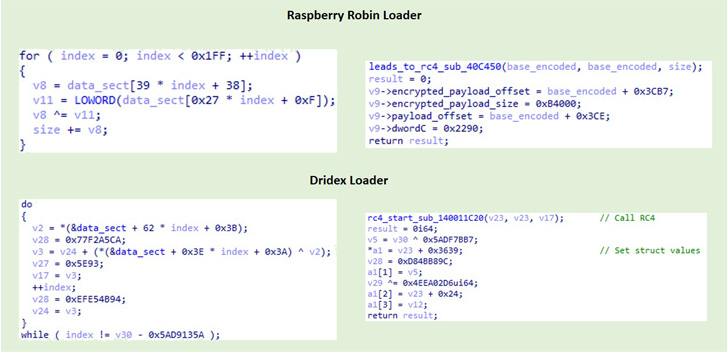

Henson nói: “Các trình tải Raspberry Robin là các DLL giải mã và thực thi một trình tải trung gian. “Bộ tải trung gian thực hiện phát hiện móc nối như một kỹ thuật chống phân tích, giải mã các chuỗi của nó trong thời gian chạy và sau đó giải mã một DLL bị xáo trộn cao mà mục đích chưa được xác định.”

Hơn nữa, phân tích so sánh của IBM Security X-Force về bộ tải Raspberry Robin 32 bit và bộ tải Dridex 64 bit đã phát hiện ra sự chồng chéo về chức năng và cấu trúc, với cả hai thành phần đều kết hợp mã chống phân tích tương tự và giải mã tải trọng cuối cùng theo cách tương tự.

Dridex (hay còn gọi là Bugat hoặc Cridex) là sản phẩm của Evil Corp và đề cập đến một trojan ngân hàng có khả năng đánh cắp thông tin, triển khai phần mềm độc hại bổ sung như ransomware và nô dịch các máy Windows bị xâm nhập vào một mạng botnet.

Để giảm thiểu nhiễm trùng Raspberry Robin, các tổ chức nên giám sát các kết nối thiết bị USB và tắt tính năng Tự động chạy trong cài đặt hệ điều hành Windows.

.