Ngày 06 tháng 6 năm 2023Ravie LakshmananBảo mật di động / Quảng cáo độc hại

Hàng nghìn ứng dụng phần mềm quảng cáo dành cho Android đã bị phát hiện giả mạo dưới dạng các bản bẻ khóa hoặc phiên bản sửa đổi của các ứng dụng phổ biến để chuyển hướng người dùng nhằm phân phát quảng cáo không mong muốn cho người dùng như một phần của chiến dịch đang diễn ra kể từ tháng 10 năm 2022.

Bitdefender cho biết trong một báo cáo kỹ thuật được chia sẻ với The Hacker News: “Chiến dịch này được thiết kế để đẩy mạnh phần mềm quảng cáo đến các thiết bị Android với mục đích tăng doanh thu. “Tuy nhiên, các tác nhân đe dọa có liên quan có thể dễ dàng chuyển chiến thuật sang

chuyển hướng người dùng đến các loại phần mềm độc hại khác, chẳng hạn như Trojan ngân hàng để đánh cắp thông tin đăng nhập và thông tin tài chính hoặc mã độc tống tiền.”

Công ty an ninh mạng Rumani cho biết họ đã phát hiện ra 60.000 ứng dụng duy nhất mang phần mềm quảng cáo, với phần lớn các phát hiện nằm ở Mỹ, Hàn Quốc, Brazil, Đức, Anh, Pháp, Kazakhstan, Romania và Ý.

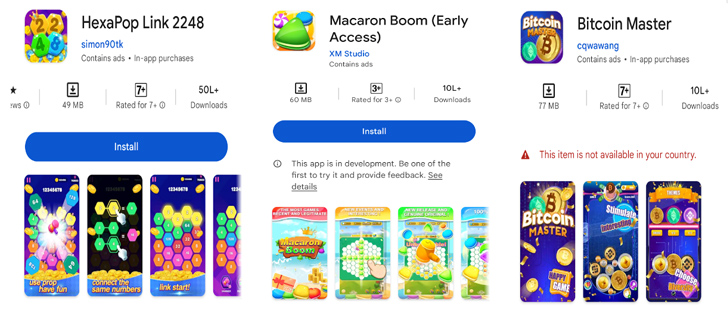

Điều đáng nói là không có ứng dụng nào được phân phối thông qua Cửa hàng Google Play chính thức. Thay vào đó, người dùng tìm kiếm các ứng dụng như Netflix, trình xem PDF, phần mềm bảo mật và các phiên bản bẻ khóa của YouTube trên công cụ tìm kiếm sẽ được chuyển hướng đến một trang quảng cáo lưu trữ phần mềm độc hại.

Các ứng dụng, sau khi được cài đặt, không có biểu tượng hoặc tên nào để tránh bị phát hiện. Hơn nữa, người dùng khởi chạy ứng dụng lần đầu tiên sau khi cài đặt sẽ hiển thị thông báo “Ứng dụng không khả dụng trong khu vực của bạn từ nơi ứng dụng phân phối. Nhấn OK để gỡ cài đặt”, trong khi lén lút kích hoạt hoạt động độc hại trong nền.

Phương thức hoạt động là một lĩnh vực lưu ý khác trong đó hành vi của phần mềm quảng cáo không hoạt động trong vài ngày đầu tiên, sau đó nó được đánh thức khi nạn nhân mở khóa điện thoại để phân phát quảng cáo toàn màn hình bằng Android WebView.

Phát hiện này được đưa ra khi công ty an ninh mạng CloudSEK tiết lộ rằng họ đã xác định được SDK SpinOK giả mạo – được Doctor Web tiết lộ vào tháng trước – trong 193 ứng dụng trên Cửa hàng Google Play đã được tải xuống 30 triệu lần.

HỘI THẢO TRỰC TUYẾN SẮP TỚI

🔐 Làm chủ bảo mật API: Hiểu bề mặt tấn công thực sự của bạn

Khám phá các lỗ hổng chưa được khai thác trong hệ sinh thái API của bạn và chủ động thực hiện các bước hướng tới bảo mật bọc thép. Tham gia hội thảo trên web sâu sắc của chúng tôi!

tham gia phiên

Nhìn bề ngoài, mô-đun SpinOk được thiết kế để duy trì sự quan tâm của người dùng đối với các ứng dụng với sự trợ giúp của các trò chơi nhỏ và nhiệm vụ để giành được phần thưởng bị cáo buộc. Nhưng nhìn vào bên trong, trojan chứa các chức năng đánh cắp tệp và thay thế nội dung trong khay nhớ tạm.

Trong một diễn biến liên quan, nhóm nghiên cứu về Mối đe dọa của SonicWall Capture Labs cũng đã phát hiện ra một dòng phần mềm độc hại Android khác mạo danh các ứng dụng hợp pháp để thu thập nhiều loại thông tin từ các thiết bị cầm tay bị xâm nhập bằng cách lạm dụng các dịch vụ trợ năng của hệ điều hành.

SonicWall cho biết: “Những tính năng này cho phép kẻ tấn công truy cập và đánh cắp thông tin có giá trị từ thiết bị của nạn nhân, điều này có thể dẫn đến nhiều loại gian lận khác nhau, bao gồm gian lận tài chính và đánh cắp danh tính”.