Ngày 13 tháng 4 năm 2023Ravie LakshmananRansomware / Tấn công mạng

Các nhà nghiên cứu an ninh mạng đã trình bày chi tiết các chiến thuật của một băng nhóm tội phạm mạng “đang nổi lên” có tên là “Read The Manual” (RTM) Locker hoạt động như một nhà cung cấp dịch vụ ransomware (RaaS) riêng và thực hiện các cuộc tấn công cơ hội để tạo ra lợi nhuận bất hợp pháp.

“Băng nhóm Locker ‘Đọc hướng dẫn sử dụng' sử dụng các chi nhánh để đòi tiền chuộc nạn nhân, tất cả những người này buộc phải tuân theo các quy tắc nghiêm ngặt của băng nhóm”, công ty an ninh mạng Trellix cho biết trong một báo cáo được chia sẻ với The Hacker News.

“Việc thiết lập nhóm giống như kinh doanh, trong đó các chi nhánh được yêu cầu duy trì hoạt động hoặc thông báo cho nhóm nghỉ việc, cho thấy sự trưởng thành về mặt tổ chức của nhóm, điều này cũng đã được quan sát thấy ở các nhóm khác, chẳng hạn như Conti.”

RTM, lần đầu tiên được ESET ghi lại vào tháng 2 năm 2017, bắt đầu hoạt động vào năm 2015 dưới dạng phần mềm độc hại ngân hàng nhắm mục tiêu đến các doanh nghiệp ở Nga thông qua tải xuống theo ổ đĩa, thư rác và email lừa đảo. Kể từ đó, các chuỗi tấn công do nhóm gắn kết đã phát triển để triển khai tải trọng ransomware trên các máy chủ bị xâm nhập.

Vào tháng 3 năm 2021, nhóm nói tiếng Nga này bị cho là đã thực hiện một chiến dịch tống tiền và tống tiền đã triển khai bộ ba mối đe dọa, bao gồm một trojan tài chính, các công cụ truy cập từ xa hợp pháp và một chủng mã độc tống tiền có tên là Quoter.

Trellix nói với The Hacker News rằng không có mối quan hệ nào giữa Quoter và mã độc tống tiền RTM Locker được sử dụng trong các cuộc tấn công mới nhất.

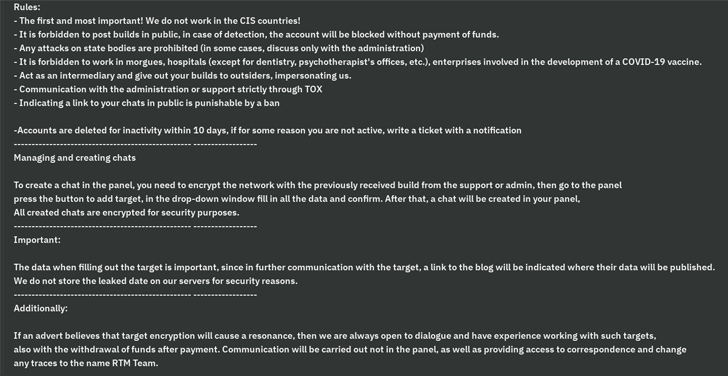

Một đặc điểm chính của tác nhân đe dọa là khả năng hoạt động trong bóng tối bằng cách cố tình tránh các mục tiêu nổi tiếng có thể thu hút sự chú ý đến các hoạt động của nó. Vì mục đích đó, các quốc gia SNG, cũng như nhà xác, bệnh viện, các tập đoàn liên quan đến vắc-xin COVID-19, cơ sở hạ tầng quan trọng, cơ quan thực thi pháp luật và các công ty nổi tiếng khác đều nằm ngoài giới hạn của nhóm.

Nhà nghiên cứu bảo mật Max Kersten cho biết: “Mục tiêu của băng đảng RTM là thu hút càng ít sự chú ý càng tốt, đó là nơi các quy tắc giúp chúng tránh tấn công các mục tiêu có giá trị cao”. “Việc quản lý các chi nhánh của họ để đạt được mục tiêu đó đòi hỏi một mức độ phức tạp nhất định, mặc dù bản thân nó không phải là một mức độ cao.”

Các bản dựng phần mềm độc hại RTM Locker bị ràng buộc bởi các nhiệm vụ nghiêm ngặt cấm các chi nhánh rò rỉ các mẫu, nếu không sẽ có nguy cơ bị cấm. Trong số các quy tắc khác được đưa ra là một điều khoản khóa các chi nhánh nếu họ không hoạt động trong 10 ngày mà không cần thông báo trước.

Kersten giải thích: “Nỗ lực mà nhóm bỏ ra để tránh thu hút sự chú ý là điều bất thường nhất. “Các chi nhánh cũng cần phải tích cực, khiến các nhà nghiên cứu khó xâm nhập vào băng đảng hơn. Nói chung, những nỗ lực cụ thể của băng đảng trong lĩnh vực này cao hơn bình thường so với các nhóm ransomware khác.”

Người ta nghi ngờ rằng khóa được thực thi trên các mạng đã nằm dưới sự kiểm soát của kẻ thù, điều này cho thấy hệ thống có thể đã bị xâm phạm bằng các phương tiện khác, chẳng hạn như tấn công lừa đảo, thư rác hoặc khai thác các máy chủ dễ bị tấn công trên internet.

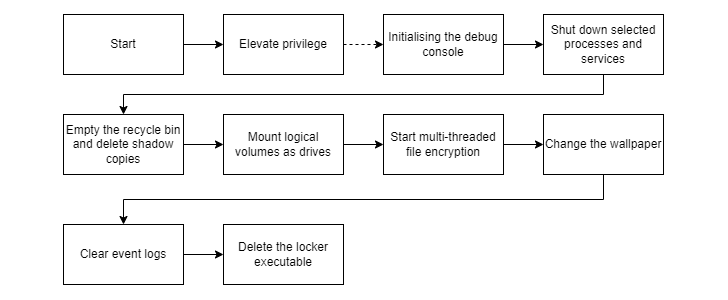

Kẻ đe dọa, giống như các nhóm RaaS khác, sử dụng các kỹ thuật tống tiền để buộc nạn nhân phải trả tiền. Về phần mình, tải trọng có khả năng nâng cao đặc quyền, chấm dứt các dịch vụ chống vi-rút và sao lưu, đồng thời xóa các bản sao ẩn trước khi bắt đầu quy trình mã hóa của nó.

Nó cũng được thiết kế để dọn sạch Thùng rác nhằm ngăn việc khôi phục, thay đổi hình nền, xóa nhật ký sự kiện và thực thi lệnh trình bao tự xóa tủ khóa ở bước cuối cùng.

Các phát hiện cho thấy các nhóm tội phạm mạng sẽ tiếp tục “áp dụng các chiến thuật và phương pháp mới để tránh các tiêu đề và giúp chúng lọt vào tầm ngắm của các nhà nghiên cứu cũng như cơ quan thực thi pháp luật”, Kersten lưu ý.